КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Каналы утечки конфиденциальной информации 1 страница

|

|

|

|

Модель нарушителя, которая используется в этой статье, предполагает, что в качестве потенциальных злоумышленников могут выступать сотрудники компании, которые для выполнения своих функциональных обязанностей имеют легальный доступ к конфиденциальной информации. Целью такого рода нарушителей является передача информации за пределы АС с целью её последующего несанкционированного использования – продажи, опубликования её в открытом доступе и т.д. В этом случае можно выделить следующие возможные каналы утечки конфиденциальной информации (рис. 10)[1]:

· несанкционированное копирование конфиденциальной информации на внешние носители и вынос её за пределы контролируемой территории предприятия. Примерами таких носителей являются флоппи-диски, компакт-диски CD-ROM, Flash-диски и др.;

· вывод на печать конфиденциальной информации и вынос распечатанных документов за пределы контролируемой территории. Необходимо отметить, что в данном случае могут использоваться как локальные принтеры, которые непосредственно подключены к компьютеру злоумышленника, так и удалённые, взаимодействие с которыми осуществляется по сети;

· несанкционированная передача конфиденциальной информации по сети на внешние серверы, расположенные вне контролируемой территории предприятия. Так, например, злоумышленник может передать конфиденциальную информацию на внешние почтовые или файловые серверы сети Интернет, а затем загрузить её оттуда, находясь в дома или в любом другом месте. Для передачи информации нарушитель может использовать протоколы SMTP, HTTP, FTP или любой другой протокол в зависимости от настроек фильтрации исходящих пакетов данных, применяемых в АС. При этом с целью маскирования своих действий нарушитель может предварительно зашифровать отправляемую информацию или передать её под видом стандартных графических или видео-файлов при помощи методов стеганографии [45];

· хищение носителей, содержащих конфиденциальную информацию – жёстких дисков, магнитных лент, компакт-дисков CD-ROM и др.

Рис. 10. Каналы утечки конфиденциальной информации

Считается, что в основе любой системы защиты от атак, связанных с утечкой конфиденциальной информации, должны лежать организационные меры обеспечения безопасности. В рамках этих мер на предприятии должны быть разработаны и внедрены организационно-распорядительные документы, определяющие список конфиденциальных информационных ресурсов, возможные угрозы, которые с ними связаны, а также перечень тех мероприятий, которые должны быть реализованы для противодействия указанным угрозам. Примерами таких организационных документов могут являться концепция и политика информационной безопасности, должностные инструкции сотрудников компании и др. В дополнении к организационным средствам защиты должны применяться и технические решения, предназначенные для блокирования перечисленных выше каналов утечки конфиденциальной информации. Ниже приводится описание различных способов защиты информации с учётом их преимуществ и недостатков.

11.3. Изолированная автоматизированная система

для работы с конфиденциальной информацией

Сущность одного из первых способов, который начал применяться для защиты от утечки конфиденциальной информации, состоит в создании выделенной автономной АС, состоящей из средств вычислительной техники, необходимых для работы с конфиденциальной информацией (рис. 11)[2]. При этом такая АС полностью изолируется от любых внешних систем, что даёт возможность исключить возможную утечку информации по сети.

Рис. 11. Выделенная изолированная АС, предназначенная

для обработки конфиденциальной информации

АС этого типа оснащаются системами контроля доступа, а также системами видеонаблюдения. Доступ в помещения, в которых находится АС, осуществляется по специальным пропускам, при этом обычно производится личный досмотр сотрудников с целью контроля электронных и бумажных носителей информации. Для блокирования возможности утечки информации путём её копирования на внешние носители, из компьютеров АС, как правило, удаляются все устройства, при помощи которых можно записать информацию на такие носители. Кроме того, опечатываются все системные блоки и порты компьютеров для исключения возможности несанкционированного подключения новых устройств. При необходимости передать информацию за пределы выделенного помещения данная процедура проводится одним или несколькими сотрудниками по строго оговоренному регламенту при помощи соответствующего оборудования. В этом случае для работы с открытой информацией, а также для доступа к Интернет-ресурсам используется отдельная система, которая физически никак не связана с АС, обрабатывающей конфиденциальную информацию.

Как правило, описанный подход применяется в государственных структурах для защиты секретной информации. Он позволяет обеспечить защиту от всех вышеперечисленных каналов утечки конфиденциальной информации. Однако на практике во многих коммерческих организациях большинство сотрудников должно одновременно иметь доступ к конфиденциальной и открытой информации, а также работать с Интернет-ресурсами. В такой ситуации создание изолированной среды обработки конфиденциальной информации потребовало бы создание двух эквивалентных АС, одна из которых предназначалась только для обработки конфиденциальной информации, а другая – для работы с открытыми данными и ресурсами Интернет. Такой подход, как правило, невозможно реализовать из-за его очевидной избыточности и высокой стоимости.

11.4. Системы активного мониторинга рабочих

станций пользователей

Системы активного мониторинга [46] представляют собой специализированные программные комплексы, предназначенные для выявления несанкционированных действий пользователей, связанных, в частности, с попыткой передачи конфиденциальной информации за пределы контролируемой территории предприятия. Системы мониторинга состоят из следующих компонентов (рис. 12)[3]:

· модули-датчики, устанавливаемые на рабочие станции пользователей и обеспечивающие сбор информации о событиях, регистрируемых на этих станциях;

· модуль анализа данных, собранных датчиками, с целью выявления несанкционированных действий пользователей, связанных с утечкой конфиденциальной информации;

· модуль реагирования на выявленные несанкционированные действия пользователей;

· модуль хранения результатов работы системы;

· модуль централизованного управления компонентами системы мониторинга.

Рис. 12. Типовая архитектура систем активного мониторинга

рабочих станций пользователей

Датчики систем мониторинга устанавливаются на те рабочие станции, на которых пользователи работают с конфиденциальной информацией. На основе настроек, заданных администратором безопасности, датчики системы позволяют контролировать доступ приложений пользователей к конфиденциальной информации, а также накладывать ограничения на действия, которые пользователь может выполнить с этой информацией. Так, например, системы активного мониторинга позволяют запретить запись конфиденциальной информации на внешние носители, заблокировать передачу информации на внешние сетевые адреса, а также вывод данных на печать.

Примерами коммерческих программных продуктов, которые могут быть отнесены к классу систем активного мониторинга, являются – система управления политикой безопасности «Урядник» (www.rnt.ru), система разграничения доступа «DeviceLock» (www.devicelock.ru) и система мониторинга «InfoWatch» (www.infowatch.ru).

Преимуществом использования систем мониторинга является возможность создания виртуальной изолированной среды обработки конфиденциальной информации без физического выделения отдельной АС для работы с данными ограниченного доступа. Кроме того, системы этого типа позволяют программно ограничить вывод информации на внешние носители, что избавляет от необходимости физического удаления из компьютеров устройств записи информации, а также опечатывания портов и системных блоков. Однако, применение систем активного мониторинга влечёт за собой установку дополнительного ПО на каждую рабочую станцию, что потенциально может привести к увеличению сложности администрирования АС, а также к возможным конфликтам в работе программ системы [43].

11.5. Выделенный сегмент терминального доступа

к конфиденциальной информации

Ещё один способ защиты от утечки конфиденциальной информации заключается в организации доступа к конфиденциальной информации АС через промежуточные терминальные серверы. При такой схеме доступа пользователь сначала подключается к терминальному серверу, на котором установлены все приложения, необходимые для работы с конфиденциальной информацией. После этого пользователь в терминальной сессии запускает эти приложения и начинает работать с ними так, как будто они установлены на его рабочей станции (рис. 13).

Рис. 13. Схема установки терминального сервера доступа

к конфиденциальным данным

В процессе работы в терминальной сессии пользователю отсылается только графическое изображение рабочей области экрана, в то время как вся конфиденциальная информация, с которой он работает, сохраняется лишь на терминальном сервере. Один такой терминальный сервер, в зависимости от аппаратной и программной конфигурации, может одновременно обслуживать сотни пользователей. Примерами терминальных серверов являются продукты Microsoft Terminal Services (www.microsoft.com) и Citrix MetaFrame (www.citrix.com) [46]

Практическое использование технического решения на основе терминального сервера позволяет обеспечить защиту от несанкционированного копирования конфиденциальной информации на внешние носители за счёт того, что вся информация хранится не на рабочих станциях, а на терминальном сервере. Аналогичным образом обеспечивается защита и от несанкционированного вывода документов на печать. Распечатать документ пользователь может только при помощи принтера, установленного в сегменте терминального доступа. При этом все документы, выводимые на этот принтер, могут регистрироваться в установленном порядке.

Использование терминального сервера позволяет также обеспечить защиту от несанкционированной передачи конфиденциальной информации по сети на внешние серверы вне пределов контролируемой территории предприятия. Достигается это путём фильтрации всех пакетов данных, направленных вовне сегмента терминального доступа, за исключением тех пакетов, которые обеспечивают передачу графического изображения рабочей области экрана на станции пользователей. Такая фильтрация может быть реализована при помощи межсетевого экрана, установленного в точке сопряжения сегмента терминального доступа с остальной частью АС. В этом случае все попытки установить соединения с терминального сервера на узлы сети Интернет будут заблокированы. При этом сама рабочая станция может иметь беспрепятственный доступ к Интернет-ресурсам. Для обмена информацией между пользователями, работающими в терминальных сессиях, может использоваться выделенный файловый сервер, расположенный в терминальном сегменте доступа.

11.6. Средства контентного анализа исходящих

пакетов данных

Средства контентного анализа (Контент – (англ. Content) содержание чего либо) обеспечивают возможность обработки сетевого трафика, отправляемого за пределы контролируемой территории с целью выявления возможной утечки конфиденциальной информации. Используются они, как правило, для анализа исходящего почтового и web-трафика, отправляемого в сеть Интернет.

Примерами средств контентного анализа этого типа являются системы:

«Дозор-Джет» (www.jetinfo.ru)

«Mail Sweeper» (www.infosec.ru),

«InfoWatch Web Monitor» (www.infowatch.com).

Такие средства защиты устанавливаются в разрыв канала связи между сетью Интернет и АС предприятия, таким образом, чтобы через них проходили все исходящие пакеты данных (рис. 14).

Рис. 14. Схема установки средств контентного анализа в АС

В процессе анализа исходящих сообщений последние разбиваются на служебные поля, которые обрабатываются по критериям, заданным администратором безопасности. Так, например, средства контентного анализа позволяют блокировать пакеты данных, которые содержат такие ключевые слова, как – «секретно», «конфиденциально» и др. Эти средства также предоставляют возможность фильтровать сообщения, которые направляются на внешние адреса, не входящие в систему корпоративного электронного документооборота [43].

Преимуществом систем защиты данного типа является возможность мониторинга и накладывания ограничений, как на входящий, так и исходящий поток трафика. Однако, эти системы не позволяют гарантировать стопроцентное выявление сообщений, содержащих конфиденциальную информацию. В частности, если нарушитель перед отправкой сообщения зашифрует его или замаскирует под видом графического или музыкального файла при помощи методов стеганографии, то средства контентного анализа в этом случае окажутся практически бессильными.

11.7. Средства криптографической защиты

конфиденциальной информации

Для защиты от утечки информации могут использоваться и криптографические средства, обеспечивающие шифрование конфиденциальных данных, хранящихся на жёстких дисках или других носителях. При этом ключ, необходимый для декодирования зашифрованной информации, должен храниться отдельно от данных. Как правило, он располагается на внешнем отчуждаемом носителе, таком как дискета, ключ Touch Memory или USB-носитель. В случае, если нарушителю и удастся украсть носитель с конфиденциальной информацией, он не сможет её расшифровать, не имея соответствующего ключа [42].

Рассмотренный вариант криптографической защиты не позволяет заблокировать другие каналы утечки конфиденциальной информации, особенно если они совершаются пользователем после того, как он получил доступ к данным. С учётом этого недостатка компанией Microsoft была разработана технология управления правами доступа RMS (Windows Rights Management Services) [43] на основе операционной системы Windows Server 2003. Согласно этой технологии вся конфиденциальная информация хранится и передаётся в зашифрованном виде, а её дешифрование возможно только на тех компьютерах и теми пользователями, которые имеют на это права. Вместе с конфиденциальными данными также передаётся специальный XML-файл, содержащий категории пользователей, которым разрешён доступ к информации, а также список тех действий, которые эти пользователи могут выполнять. Так, например, при помощи такого XML-файла, можно запретить пользователю копировать конфиденциальную информацию на внешние носители или выводить её на печать. В этом случае, даже если пользователь скопирует информацию на внешний носитель, она останется в зашифрованном виде и он не сможет получить к ней доступ на другом компьютере. Кроме того, собственник информации может определить временной период, в течение которого пользователь сможет иметь доступ к информации. По истечении этого периода доступ пользователя автоматически блокируется. Управление криптографическими ключами, при помощи которых возможна расшифровка конфиденциальных данных, осуществляется RMS-серверами, установленными в АС.

Необходимо отметить, что для использования технологии RMS на рабочих станциях АС должно быть установлено клиентское ПО с интегрированной поддержкой этой технологии. Так, например, компания Microsoft встроила функции RMS в собственные клиентские программные продукты – Microsoft Office 2003 и Internet Explorer. Технология RMS является открытой и может быть интегрирована в любые программные продукты на основе набора инструментальных средств разработки RMS SDK.[45]

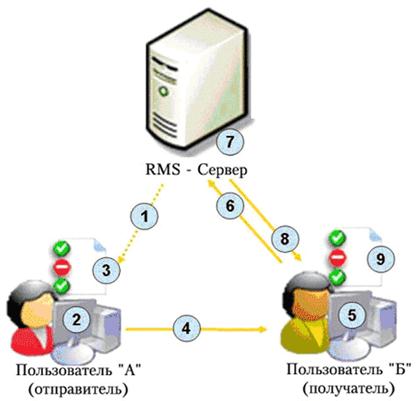

Ниже приводится обобщённый алгоритм использования технология RMS для формирования конфиденциальной информации пользователем «А» и последующего получения к ней доступа пользователем «Б» (рис. 6):

1. На первом этапе пользователь «А» загружает с RMS-сервера открытый ключ, который в последствии будет использоваться для шифрования конфиденциальной информации.

2. Далее пользователь «А» формирует документ с конфиденциальной информацией при помощи одного из приложений, поддерживающих функции RMS (например, при помощи Microsoft Word 2003). После этого пользователь составляет список субъектов, имеющих права доступа к документу, а также операции, которые они могут выполнять. Эта служебная информация записывается приложением в XML-файл, составленный на основе расширенного языка разметки прав доступа – eXtensible rights Markup Language (XrML).

3. На третьем этапе приложение пользователя «А» зашифровывает документ с конфиденциальной информацией при помощи случайным образом сгенерированного симметричного сеансового ключа, который в свою очередь зашифровывается на основе открытого ключа RMS-сервера. С учётом свойств асимметричной криптографии расшифровать этот документ сможет только RMS-сервер, поскольку только он располагает соответствующим секретным ключом. Зашифрованный сеансовый ключ также добавляется к XML-файлу, связанному с документом.

4. Пользователь отправляет получателю «Б» зашифрованный документ вместе с XML-файлом, содержащим служебную информацию.

5. После получения документа пользователь «Б» открывает его при помощи приложения с функциями RMS.

6. Поскольку адресат «Б» не обладает ключом, необходимым для его расшифровки, приложение отправляет запрос к RMS-серверу, в который включается XML-файл и сертификат открытого ключа пользователя «Б».

7. Получив запрос, RMS-сервер проверяет права доступа пользователя «Б» к документу в соответствии с информацией, содержащейся в XML-файле. Если пользователю доступ разрешён, то тогда RMS-сервер извлекает из XML-файла зашифрованный сеансовый ключ, дешифрует его на основе своего секретного ключа и заново зашифровывает ключ на основе открытого ключа пользователя «Б». Использование открытого ключа пользователя позволяет гарантировать, что только он сможет расшифровать ключ.

8. На восьмом этапе RMS-сервер отправляет пользователю «Б» новый XML-файл, содержащий зашифрованный сеансовый ключ, полученный на предыдущем шаге.

9. На последнем этапе приложение пользователя «Б» расшифровывает сеансовый ключ на основе своего закрытого ключа и использует его для открытия документа с конфиденциальной информацией. При этом приложение ограничивает возможные действия пользователя только теми операциями, которые перечислены в XML-файле, сформированном пользователем «А».

В настоящее время технология RMS является одним из наиболее перспективных способов защиты конфиденциальной информации. В качестве недостатка этой технологии необходимо отметить тот факт, что она может быть реализована лишь в рамках платформы Microsoft Windows и только на основе тех приложений, в которых используются функции RMS SDK.[45]

Выбор конкретного средства защиты зависит от множества факторов, включая особенности топологии защищаемой АС, тип прикладного и общесистемного ПО, установленного в системе, количество пользователей, работающих с конфиденциальной информацией и многих других. При этом необходимо подчеркнуть, что наибольшая эффективность может быть получена при комплексном подходе, предусматривающим применение как организационных, так и технических мер защиты информационных ресурсов от утечки.

Рис. 15. Схема взаимодействия узлов

на основе технологии RMS

Контрольные вопросы

1. Перечислите современные технологии защиты от утечки конфиденциальной информации.

2. Перечислите каналы утечки конфиденциальной информации.

3. Опишите организацию работы «Изолированнай автоматизированнайя системы для работы с конфиденциальной информацией».

4. Опишите организацию работы «Системы активного мониторинга рабочих станций пользователей».

5. Опишите организацию работы «Выделенного сегмента терминального доступа к конфиденциальной информации».

6. Перечислите средства контентного анализа исходящих пакетов данных.

7. Перечислите средства криптографической защиты конфиденциальной информации.

Заключение

Исторически сложившийся подход к классификации государственной информации (данных) по уровням требований к ее защищенности основан на рассмотрении и обеспечении только одного свойства информации – ее конфиденциальности (секретности). Требования же к обеспечению целостности и доступности информации, как правило, лишь косвенно фигурируют среди общих требований к системам обработки этих данных. Считается, что раз к информации имеют доступ только узкий круг доверенных лиц, то вероятность ее искажения (несанкционированного уничтожения) незначительна. Низкий уровень доверия к автоматизированным системам (АС) и предпочтение к бумажной информационной технологии еще больше усугубляют ограниченность данного подхода.

Если такой подход в какой-то степени оправдан в силу существующей приоритетности свойств безопасности важной государственной информации, то это вовсе не означает, что его механический перенос в другую предметную область (с другими субъектами и их интересами) будет иметь успех.

Во многих областях деятельности (предметных областях) доля конфиденциальной информации сравнительно мала. Для коммерческой и персональной информации, равно как и для государственной информации, не подлежащей засекречиванию, приоритетность свойств безопасности информации может быть иной. Для открытой информации, ущерб от разглашения которой несущественен, важнейшими могут быть такие качества, как доступность, целостность или защищенность от неправомерного тиражирования. Попытки подойти к решению вопросов защиты такой информации с позиций традиционного обеспечения только конфиденциальносги, терпят провал. Основными причинами этого, на наш взгляд, являются узость существующего подхода к защите информации, отсутствие опыта и соответствующих проработок в плане обеспечения целостности и доступности информации, не являющейся конфиденциальной.

Построить надежную систему защиты информации в современном компьютерном мире очень и очень непросто. Существует большое количество слабых мест в системе; процесс нахождения новых дыр и их «залатывания» – это непрерывная работа. Для решения текущих проблем на смену устаревшим технологиям приходят новые, в которых в свою очередь обнаруживаются свои недостатки. Изобретаются новые трюки для обхода казалось бы совершенной защиты. Специалисты защиты находятся в непрерывной борьбе.

Приложение

ИНСТРУКЦИЯ ПО ОБРАБОТКЕ И ХРАНЕНИЮ

КОНФИДЕНЦИАЛЬНЫХ ДОКУМЕНТОВ ФИРМЫ [4]

1. Общие положения

1.1. Инструкция устанавливает порядок приема, учета, обработки и хранения документов, содержащих сведения, отнесенные соответствующим перечнем к производственной или коммерческой тайне некрупной предпринимательской фирмы.

1.2. Инструкция разработана в соответствии с положениями, включенными в учредительные документы фирмы и позволяющими на законном основании вести защиту конфиденциальной информации, возникающей в процессе деятельности фирмы. Предусмотрено, что одновременно с данной инструкцией в фирме разработаны и утверждены:

Перечень сведений, составляющих тайну фирмы.

Перечень конфиденциальных документов фирмы.

Положение о системе доступа персонала к конфиденциальным сведениям, документам, базам данных и изделиям, технологическая документация по комплексной защите информации в фирме.

1.3. Документ является конфиденциальным, если он содержит хотя бы один из информационных показателей, отнесенных указанным перечнем к тайне фирмы. Использование любых конфиденциальных сведений запрещается в нешифрованной переписке, телеграммах, телетайпограммах, факсограммах, электронных сообщениях, в телефонных переговорах, общении с посетителями, в средствах массовой информации и т. п.

1.4. Персональную ответственность за соблюдение инструкции, сохранность и правильное использование конфиденциальных документов, их обработку, рассмотрение, исполнение и хранение несут руководители всех рангов. Сотрудники фирмы несут персональную ответственность за обеспечение конфиденциальности доверенных им сведений, соблюдение требований по работе с конфиденциальными документами и базами данных, сохранность используемых ими документов и других материалов, отнесенных перечнями к секретам фирмы.

1.5. Выполнение технологических стадий, процедур и операций по обработке и хранению конфиденциальных документов возлагается в фирме на службу конфиденциальной документации (КД), подчиненной непосредственно первому руководителю фирмы или руководителю службы безопасности. В некрупных фирмах с небольшим объемом конфиденциальных документов функции службы КД выполняет секретарь-референт первого руководителя (далее референт).

Продолжение приложения

1.6. Контроль за соблюдением всеми руководителями и сотрудниками фирмы правил работы с конфиденциальными документами возлагается на службу безопасности или секретаря-референта первого руководителя фирмы.

2. Прием, первичная обработка и регистрация документов

2.1. Организация обработки всех поступивших конфиденциальных документов осуществляется централизованно сотрудниками службы КД или референтом первого руководителя.

2.2. При приеме корреспонденции референт проверяет правильность адресования конверта, пакета, целостность упаковки. В разносной книге, реестре курьёра, почтальона референт проставляет отметку о приеме корреспонденции, дату приема, роспись в приеме. Роспись может заверяться штампом службы КД.

При повреждении упаковки корреспонденции референт составляет акт, который подписывается им и курьером, почтальоном. Один экземпляр акта вместе с курьером передается отправителю корреспонденции.

2.3. Конверты, пакеты и незаконвертованные документы с грифом конфиденциальности вносятся референтом в журнал учета пакетов. Журнал включает следующие графы:

– дата поступления;

– корреспондент;

– роспись лица, доставившего пакет;

– порядковые номера пакетов;

– номера и грифы конфиденциальности находящихся в пакете документов;

– входящие номера, присвоенные поступившим документам;

– учетные номера, присвоенные документам по другим видам учета (инвентарному и др.);

– отметка о возврате ошибочно поступивших документов.

2.4. Поступившие конверты и пакеты, кроме корреспонденции с пометкой «Лично», референт вскрывает. Конверты с пометкой «Лично» передаются адресату.

2.5. После вскрытия корреспонденции проверяется наличие документов, соответствие учетных данных сопроводительному письму, наличие приложений, указанных в документе, количество листов документа, приложений и экземпляров. При обнаружении недостатков составляется акт, один экземпляр которого высылается отправителю.

2.6. На всех поступивших конфиденциальных документах в центре нижнего поля первого листа проставляется регистрационный (входящий) штамп с указанием наименования фирмы, даты поступления документа,

Продолжение приложения

количества листов основного документа и приложений и наличием свободной зоны для входящего номера. На первом листе каждого приложения в правом верхнем углу проставляется штамп с указанием даты поступления, количества листов данного приложения и наличием свободной зоны для внесения входящего номера, например (К уч. № _ от ___).

2.7. Все поступившие в фирму без грифа конфиденциальности документы, в том числе факсимильные, электронные, сравниваются с перечнем документов, являющихся конфиденциальными в данной фирме, т. к. любые поступающие документы могут содержать конфиденциальные для фирмы сведения, но не иметь грифа ограничения доступа. Если содержание поступившего документа соответствует одной из позиций перечня, референт указывает на первом листе документа (сопроводительного письма и приложений) в правом верхнем углу гриф конфиденциальности, указанный в перечне, и срок его действия. Отметку заверяет своей росписью. Выделенные конфиденциальные документы вносятся в журнал учета пакетов с целью создания информационной базы, обеспечивающей контроль за сохранностью конфиденциальных документов.

2.8. После определения состава конфиденциальных документов они регистрируются референтом в традиционной (бумажной) или электронной учетной карточке поступивших документов, содержащих конфиденциальную информацию. На документ заполняется одна карточка, которая регистрируется в контрольном журнале (в целях контроля за ее сохранностью и определения порядкового номера документа). Учетная карточка регистрируется в контрольном журнале учета карточек, имеющем графы: учетный номер и гриф конфиденциальности документа; местонахождение документа; отметка о проверке наличия. Электронная карточка распечатывается на бумажном бланке карточки для гарантированной реализации учетной и страховой функций и обеспечения персональной ответственности сотрудников за сохранность документа (для проставления росписи за получение документа).

2.9. Карточка учета поступившего (входящего) конфиденциального документа включает следующие графы:

– учетный номер и гриф конфиденциальности;

– дата поступления;

– вид и краткое содержание документа;

– корреспондент;

|

|

|

|

|

Дата добавления: 2014-12-16; Просмотров: 2264; Нарушение авторских прав?; Мы поможем в написании вашей работы!