КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Аппаратный состав мультимедийного компьютера 1 страница

|

|

|

|

Обычно под набором комплектующих, объединенных понятием «мультимедийный компьютер», понимают следующий их состав:

· Корпус с блоком питания

· Системная (материнская) плата

· Центральный процессор

· Оперативная память

· Видеоадаптер

· Монитор

· Накопитель на жестких дисках

· Клавиатура

· Мышь

· Дисковод CD-ROM

· Дисковод гибких дисков

· Звуковая карта

· Дисковод DVD

· Модем

· Телевизионный и УКВ тюнер

Контрольные вопросы

1. Дать определение мультимедиа.

2. Дать определениемультимедиа технологии.

3. Какие возможности мультимедиа активно используются в представлении информации?

4. Перечислить аппаратные средства мультимедиа.

5. Перечислить программные средства создания проектов.

6. Что входит в состав мультимедийного компьютера?

Самостоятельная работа студента

Найти в дополнительных источниках информации для чего используются следующие аппаратные средства создания мультимедиа проектов:

1. TV-тюнеры

2. Фрейм грабберы

3. Преобразователи VGA-TV

4. MPEG-плейеры

| Тема 7 | Дополнительная литература: | |||

| Базовые информационные технологии: технологии защиты информации | ||||

| Содержание | ||||

Виды информационных угроз Виды информационных угроз

Идентификация и аутентификация при защите данных Идентификация и аутентификация при защите данных

Криптографическая защита данных Криптографическая защита данных

Шифрование методом Вижинера Шифрование методом Вижинера

Шифрование методом простой перестановки Шифрование методом простой перестановки

Шифрование методом перестановки по вертикали и горизонтали Шифрование методом перестановки по вертикали и горизонтали

Защита от вирусов Защита от вирусов

| ||||

Виды информационных угроз

Наряду с позитивным влиянием на все стороны человеческой деятельности широкое внедрение информационных технологий привело к появлению новых угроз безопасности людей. Это связано с тем обстоятельством, что информация, создаваемая, хранимая и обрабатываемая средствами вычислительной техники, стала определять действия большей части людей и технических систем. В связи с этим резко возросли возможности нанесения ущерба, связанные с хищением информации, так как воздействовать на любую систему (социальную, биологическую или техническую) с целью ее уничтожения, снижения эффективности функционирования или воровства ее ресурсов (денег, товаров, оборудования) возможно только в том случае, когда известна информация о ее структуре и принципах функционирования.

Все виды информационных угроз можно разделить на две большие группы:

1. отказы и нарушения работоспособности программных и технических средств;

2. преднамеренные угрозы, заранее планируемые злоумышленниками для нанесения вреда.

Выделяют следующие основные группы причин сбоев и отказов в работе компьютерных систем:

• нарушения физической и логической целостности хранящихся в оперативной и внешней памяти структур данных, возникающие по причине старения или преждевременного износа их носителей;

• нарушения, возникающие в работе аппаратных средств из-за их старения или преждевременного износа;

• нарушения физической и логической целостности хранящихся в оперативной и внешней памяти структур данных, возникающие по причине некорректного использования компьютерных ресурсов;

• нарушения, возникающие в работе аппаратных средств из-за неправильного использования или повреждения, в том числе из-за неправильного использования программных средств;

• неустраненные ошибки в программных средствах, не выявленные в процессе отладки и испытаний, а также оставшиеся в аппаратных средствах после их разработки.

Однако основным видом угроз целостности и конфиденциальности информации являются преднамеренные угрозы, заранее планируемые злоумышленниками для нанесения вреда. Их можно разделить на две группы:

• угрозы, реализация которых выполняется при постоянном участии человека;

• угрозы, реализация которых после разработки злоумышленником соответствующих компьютерных программ выполняется этими программами без непосредственного участия человека.

Задачи по защите от угроз каждого вида одинаковы:

• запрещение несанкционированного доступа к ресурсам вычислительных систем;

• невозможность несанкционированного использования компьютерных ресурсов при осуществлении доступа;

• своевременное обнаружение факта несанкционированных действии, устранение их причин и последствий.

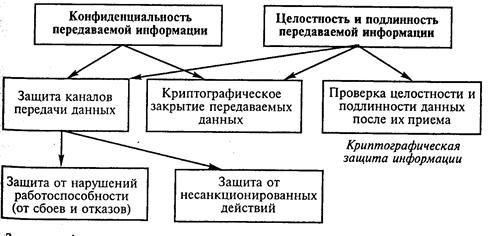

Цели и способы защиты передаваемых данных отображены на следующей схеме:

Идентификация и аутентификация при защите данных

Основным способом запрещения несанкционированного доступа к ресурсам вычислительных систем является подтверждение подлинности пользователей и разграничение их доступа к информационным ресурсам, включающего следующие этапы:

• идентификация;

• установление подлинности (аутентификация);

• определение полномочий для последующего контроля и разграничения доступа к компьютерным ресурсам.

Идентификация необходима для указания компьютерной системе уникального идентификатора обращающегося к ней пользователя. Идентификатор может представлять собой любую последовательность символов и должен быть заранее зарегистрирован в системе администратора службы безопасности. В процессе регистрации заносится следующая информация:

• фамилия, имя, отчество (при необходимости другие характеристики пользователя);

• уникальный идентификатор пользователя;

• имя процедуры установления подлинности;

• эталонная информация для подтверждения подлинности (например, пароль);

• ограничения на используемую эталонную информацию (например, время действия пароля);

• полномочия пользователя по доступу к компьютерным ресурсам.

Установление подлинности (аутентификация) заключается в проверке истинности полномочий пользователя. Для особо надежного опознания при идентификации используются технические средства, определяющие индивидуальные характеристики человека (голос, отпечатки пальцев, структура зрачка). Однако такие методы требуют значительных затрат и поэтому используются редко.

Наиболее массово используемыми являются парольные методы проверки подлинности пользователей. Пароли можно разделить на две группы:

1. простые (пароль не изменяются от сеанса к сеансу в течение установленного периода его существования);

2. динамически изменяющиеся (пароль изменяется по правилам, определяемым используемым методом).

Выделяют следующие методы реализации динамически изменяющихся паролей:

• методы модификации простых паролей. Например, случайная выборка символов пароля и одноразовое использование паролей;

• метод «запрос—ответ», основанный на предъявлении пользователю случайно выбираемых запросов из имеющегося массива;

• функциональные методы, основанные на использовании некоторой функции F с динамически изменяющимися параметрами (дата, время, день недели и др.), с помощью которой определяется пароль.

Криптографическая защита данных

Защита информации от исследования и копирования предполагает криптографическое закрытие защищаемых от хищения данных. Задачей криптографии является обратимое преобразование некоторого понятного исходного текста (открытого текста) в кажущуюся случайной последовательность некоторых знаков, часто называемых шифротекстом, или криптограммой.

Под шифрованием понимается такой вид криптографического закрытия, при котором преобразованию подвергается каждый символ защищаемого сообщения. Все известные способы шифрования можно разбить на пять групп: подстановка (замена), перестановка, аналитическое преобразование, гаммирование и комбинированное шифрование.

Многоалфавитная подстановка – наиболее простой вид преобразований, заключающийся в замене символов исходного текста на другие (того же алфавита) по более или менее сложному правилу.

Перестановки – несложный метод криптографического преобразования. Используется, как правило, с другими методами.

Гаммирование – этот метод заключается в наложении на исходный текст некоторой псевдослучайной последовательности, генерируемой на основе ключа.

Блочные шифры представляют собой последовательность (с возможным повторением и чередованием) основных методов преобразования, применяемую к блоку (части) шифруемого текста.

В шифре выделяют два основных элемента — алгоритм и ключ. Алгоритм шифрования представляет собой последовательность преобразований обрабатываемых данных, зависящих от ключа шифрования. Ключ задает значения некоторых параметров алгоритма шифрования, обеспечивающих шифрование и дешифрование информации. При похищении информации необходимо знать ключ и алгоритм шифрования.

По способу использования ключей различают два типа криптографических систем: симметрические и асимметрические.

В симметрических (одноключевых) криптографических системах ключи шифрования и дешифрования либо одинаковы, либо легко выводятся один из другого.

В асимметрических (двухключевых или системах с открытым Ключом) криптографических системах ключи шифрования и дешифрования различаются таким образом, что с помощью вычислений нельзя вывести один ключ из другого. Скорость шифрования в двухключевых криптографических системах намного ниже, чем в одноключевых. Поэтому асимметрические системы используют в двух случаях:

• для шифрования секретных ключей, распределенных между пользователями вычислительной сети;

• для формирования цифровой подписи.

Шифрование методом Вижинера

Таблица Вижинера представляет собой квадратную матрицу с n2 элементами, где n – число символов используемого алфавита. Каждая строка получена циклическим сдвигом алфавита на символ.

Для шифрования выбирается буквенный ключ, в соответствии с которым формируется матрица шифрования:

· из полной таблицы выбирается первая строка и те строки, первые буквы которых соответствуют буквам ключа;

· под первой строкой размещаются строки, соответствующие буквам ключа в порядке следования этих букв в ключе.

Процесс шифрования:

1. под каждой буквой шифруемого текста записываются буквы ключа. Ключ при этом повторяется необходимое число раз;

2. каждая буква шифруемого текста заменяется по подматрице буквами, находящимися на пересечении линий, соединяющих буквы шифруемого текста в первой строке подматрицы и находящимися под ними букв ключа;

3. полученный текст может быть разбит на группы по несколько знаков.

Рассмотрим пример шифрования текста МАКСИМАЛЬНО ДОПУСТИМОЙ ЦЕНОЙ ЯВЛЯЕТСЯ ПЯТЬСОТ РУБ. ЗА ШТУКУ с помощью ключа САЛЬЕРИ

Сначала составим рабочую матрицу шифрования:

Теперь зашифруем текст согласно правилу шифрования:

| 1) | максимально | допустимой | ценой | является | пятьсот | руб. | за | штуку |

| сальерисаль | ерисальери | салье | рисальер | исальер | иса | ль | ериса |

2) букве «м» шифруемого текста соответствует буква «с» ключа; по букве шифруемого текста «м» входим в рабочую матрицу шифрования и выбираем под ней букву, расположенную в строке, соответствующей букве «с», т.е. букву Э; выбранную букву помещаем в шифрованный текст.

3) повторить эту процедуру с остальными символами до зашифрования всего текста.

Получим шифротекст – эахмныиын пифгцчичио жнюоф…

Процесс расшифровки:

над буквами зашифрованного текста последовательно надписываются буквы ключа, причем ключ повторяется необходимое число раз;

| сальерисаль | ерисальери | салье | рисальер | исальер | иса | ль | ериса |

| эахмныиын | пифгцчичио | жнюоф | … | … | … | … | … |

1) в строке подматрицы Вижинера, соответствующей букве ключа, отыскивается буква, соответствующая знаку зашифрованного текста (для «с» - буква «э»). Находящаяся над ней буква первой строки подматрицы и будет буквой исходного текста (над буквой «э» - буква «м»);

2) повторить процедуру до полного расшифрования.

Шифрование методом простой перестановки

Этот метод заключается в том, что символы шифруемого текста переставляются по определенным правилам внутри шифруемого блока символов.

Разновидности данного метода.

Самая простая перестановка – написать текст задом наперед и одновременно разбить шифрограмму на пятерки букв.

Например, из фразы ПУСТЬ БУДЕТ ТАК, КАК МЫ ХОТЕЛИ получится шифротекст ИЛЕТО ХЫМКА ККАТТ ЕДУБЬ ТСУП.

В последней группе (пятерке) не хватает одной буквы. Значит, прежде чем шифровать исходное выражение, следует его дополнить незначащей буквой (например, О) до числа, кратного пяти: ПУСТЬ-БУДЕТ-ТАККА-КМЫХО-ТЕЛИО. Тогда шифрограмма будет выглядеть так: ОИЛЕТ ОХЫМК АККАТ ТЕДУБ ЬТСУП.

Шифрование методом

перестановки по вертикали и горизонтали

Перестановка, которая была в ходу во время Гражданской войны в США: исходная фраза пишется в несколько строк. Например, по пятнадцать букв в каждой (с заполнением последней строки незначащими буквами).

| П | У | С | Т | Ь | Б | У | Д | Е | Т | Т | А | К | К | А |

| К | М | Ы | Х | О | Т | Е | Л | И | К | Л | М | Н | О | П |

После этого вертикальные столбцы по порядку записываются в строку с разбивкой на пятерки букв:

ПКУМС ЫТХЬО БТУЕД ЛЕИТК ТЛАМК НКОАП

Другой вариант этого шифра: сначала исходную фразу записать в столбики:

| П | С | Ь | У | Е | Т | К | А | М | Х | Т | Л | А | В | Д |

| У | Т | Б | Д | Т | А | К | К | Ы | О | Е | И | Б | Г | Е |

Потом строки разбить на пятерки букв:

ПСЬУЕ ТКАМХ ТЛАВД УТБДТ АККЫО ЕИБГЕ

Защита от вирусов

Подсистема защиты от компьютерных вирусов (специально разработанных программ для выполнения несанкционированных действий) является одним из основных компонентов системы защиты информации и процесса ее обработки в вычислительных системах.

Выделяют три уровня защиты от компьютерных вирусов:

• защита от проникновения в вычислительную систему вирусов известных типов;

• углубленный анализ на наличие вирусов известных и неизвестных типов, преодолевших первый уровень защиты;

• защита от деструктивных действий и размножения вирусов, преодолевших первые два уровня.

Поиск и обезвреживание вирусов осуществляются как автономными антивирусными программными средствами (сканеры), так и в рамках комплексных систем защиты информации.

Широкое внедрение в повседневную практику компьютерных сетей, их открытость, масштабность делают проблему защиты информации исключительно сложной. Выделяют две базовые подзадачи:

• обеспечение безопасности обработки и хранения информации в каждом из компьютеров, входящих в сеть;

• защита информации, передаваемой между компьютерами сети.

Контрольные вопросы

1. Привести примеры информационных угроз.

2. Перечислить виды информационных угроз.

3. Перечислить основные группы причин сбоев и отказов в работе компьютерных систем.

4. Каковы задачи по защите от угроз каждого вида?

5. Перечислить этапы запрещения несанкционированного доступа к ресурсам вычислительных систем.

6. На какие группы делятся пароли?

7. Перечислить методы реализации динамически изменяющихся паролей.

8. В чём заключается криптографическая защита данных?

9. Перечислить группы криптографии.

10. В чём заключается метод шифрования по Вижинеру?

11. В чём заключается метод шифрования простой перестановки?

12. В чём заключается метод шифрования перестановки по вертикали и горизонтали?

13. Перечислить уровня защиты от компьютерных вирусов.

Самостоятельная работа студента

Зашифровать текст:

1) методом Вижинера фразу «Защита информации» с помощью ключа «бит»;

2) методом простой перестановки фразу «Программирование в компьютерных системах» (по 5 букв);

3) методом перестановки по вертикали и горизонтали фразу «Информационные технологии в профессиональной деятельности» (по 7 букв).

| Тема 8 | Дополнительная литература: | |||

| Базовые информационные технологии: телекоммуникационные технологии и технологии искусственного интеллекта | ||||

| Содержание | ||||

Архитектура телекоммуникационных технологий Архитектура телекоммуникационных технологий

Подсоединение к Интернету Подсоединение к Интернету

Серверы Web Серверы Web

Серверы FTP Серверы FTP

Электронная почта Электронная почта

Технологии искусственного интеллекта Технологии искусственного интеллекта

| ||||

Архитектура телекоммуникационных технологий

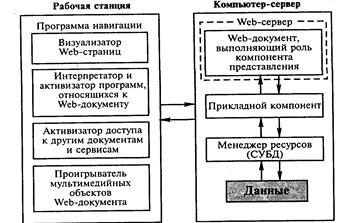

По мере эволюции вычислительных систем сформировалась наиболее прогрессивнаяархитектура компьютерных сетей - архитектура «клиент—сервер» на основе Web-технологии. Особенность данного класса систем состоит в децентрализации архитектуры автономных вычислительных систем и их объединении в глобальные компьютерные сети. Ниже на рисунке представлена типовая архитектура «клиент—сервер».

Создание данного класса систем связано с появлением персональных компьютеров, взявших на себя часть функций центральных ЭВМ. В результате появилась возможность создания глобальных и локальных вычислительных сетей, объединяющих персональные компьютеры (клиенты или рабочие станции), использующие ресурсы, и компьютеры (серверы), предоставляющие те или иные ресурсы для общего использования.

Наиболее ярко современные тенденции телекоммуникационных технологий проявились в Интернете. Архитектура «клиент-сервер», основанная на Web-технологии представлена на следующем рисунке:

В соответствии с Web-технологией на сервере размещаются так называемые Web-документы, которые визуализируются и интерпретируются программой навигации (Web-навигатор, Web-браузер), функционирующей на рабочей станции. Логически Web-документ представляет собой гипермедийный документ, объединяющий ссылками различные Web-страницы. В отличие от бумажной Web-страница может быть связана с компьютерными программами и содержать ссылки на другие объекты. В Web-технологии существует система гиперссылок, включающая ссылки на следующие объекты:

• другую часть Web-документа;

• другой Web-документ или документ другого формата (например, документ Word или Excel), размещаемый на любом компьютере сети;

• мультимедийный объект (рисунок, звук, видео);

• программу, которая при переходе на нее по ссылке, будет передана с сервера на рабочую станцию для интерпретации или запуска на выполнение навигатором;

• любой другой сервис — электронную почту, копирование файлов с другого компьютера сети, поиск информации и т.д.

Передачу с сервера на рабочую станцию документов и других объектов по запросам, поступающим от навигатора, обеспечивает функционирующая на сервере программа, называемая Web-сервером. Когда Web-навигатору необходимо получить документы или другие объекты от Web-сервера, он отправляет серверу соответствующий запрос. При достаточных правах доступа между сервером и навигатором устанавливается логическое соединение. Далее сервер обрабатывает запрос, передает Web-навигатору результаты обработки и разрывает установленное соединение. Таким образом, Web-сервер выступает в качестве информационного концентратора, который доставляет информацию из разных источников, а потом в однородном виде предоставляет ее пользователю.

Подсоединение к Интернету

Подсоединение к Интернету для каждого конкретного пользователя может быть реализовано различными способами: от полного подсоединения по локальной вычислительной сети (ЛВС) до доступа к другому компьютеру для работы с разделением и использованием программного пакета эмуляции терминала.

Фактически выход в Интернет может быть реализован несколькими видами подключений:

• доступ по выделенному каналу;

• доступ по ISDN (Integrated Services Digital Network — цифровая сеть с интегрированными услугами);

• доступ по коммутируемым линиям;

• с использованием протоколов SLIP и РРР.

Корпорациям и большим организациям лучше всего использовать доступ по выделенному каналу. В этом случае возможно наиболее полно использовать все средства Интернета. Поставщик сетевых услуг при этом сдает в аренду выделенную телефонную линию с указанной скоростью передачи и устанавливает специальный компьютер-маршрутизатор для приема и передачи сообщений от телекоммуникационного узла организации. Это дорогостоящее подключение. Однако, установив такое соединение, каждый компьютер ЛВС-организации является полноценным членом Интернета и может выполнять любую сетевую функцию.

ISDN — это использование цифровой телефонной линии, соединяющей домашний компьютер или офис с коммутатором телефонной компании. Преимущество ISDN — в возможности доступа с очень высокими скоростями при относительно низкой стоимости. При этом по Интернету предоставляется такой же сервис, как и по коммутируемым линиям. Услуги телефонных компаний, предоставляющих сервис ISDN, доступны не на всей территории России.

Наиболее простои и дешевый способ получения доступа к сети (Dial — up Access) осуществляется по коммутируемым линиям. В этом случае пользователь приобретает права доступа к компьютеру, который подсоединен к Интернету (хост-компьютеру или узлу Интернета). Войдя по телефонной линии (при этом используется модем и программное обеспечение для работы в коммутируемом режиме) с помощью эмулятора терминала в удаленную систему, необходимо в ней зарегистрироваться и далее уже можно пользоваться всеми ресурсами Интернета, предоставленными удаленной системе. Пользователь в таком режиме арендует дисковое пространство и вычислительные ресурсы удаленной системы. Если требуется сохранить важное сообщение электронной почты или другие данные, то это можно сделать в удаленной системе, но не на диске пользовательского компьютера: сначала нужно записать файл на диск удаленной системы, а затем с помощью программы передачи данных перенести этот файл на свой компьютер. При таком доступе пользователь не может работать с прикладными программами, для которых нужен графический дисплей, так как в такой конфигурации с компьютера, подсоединенного к Интернету, нет возможности передать графическую информацию на компьютер пользователя.

При дополнительных финансовых затратах и в коммутируемом режиме можно получить полный доступ к Интернету. Это достигается применением протоколов SLIP и РРР. Один называется «межсетевой протокол последовательного канала» (Serial Line Internet Protocol — SLIP), а другой — «протокол точка — точка» (Point-to-Point Protocol — РРР). Одно из главных достоинств SLIP и РРР состоит в том, что они обеспечивают полноценное соединение с Интерне-том. Пользовательский компьютер не использует какую-то систему как «точку доступа», а непосредственно подключается к Интернету. Но для подключения средних и больших сетей к Интернету эти протоколы не подходят, поскольку их быстродействия недостаточно для одновременной связи со многими пользователями.

Серверы Web

Серверы Web — специальные компьютеры, осуществляющие хранение страниц с информацией и обработку запросов от других машин. Пользователь, попадая на какой-нибудь сервер Web, получает страницу с данными. На компьютере пользователя специальная программа (браузер) преобразует полученный документ в удобный для просмотра и чтения вид, отображаемый на экране. Серверы Web устанавливаются, как правило, в фирмах и организациях, желающих распространить свою информацию среди многих пользователей, и отличаются специфичностью информации. Организация и сопровождение собственного сервера требует значительных затрат. Поэтому в WWW встречаются «разделяемые» (shared) серверы, на которых публикуют свои данные различные пользователи и организации. Это самый дешевый способ опубликования своей информации для обозрения. Такие серверы зачастую представляют своеобразные информационные свалки.

Серверы FTP

Серверы FTP представляют собой хранилища различных файлов и программ в виде архивов. На этих серверах может находиться как полезная информация (дешевые условно бесплатные утилиты, программы, картинки), так и информация сомнительного характера, например порнографическая.

Электронная почта

Электронная почта является неотъемлемой частью Интернета и одной из самых полезных вещей. С ее помощью можно посылать и получать любую корреспонденцию (письма, статьи, деловые бумаги и др.). Время пересылки зависит от объема, обычно занимает минуты, иногда часы. Каждый абонент электронной почты имеет свой уникальный адрес. Надо отметить, что подключение к электронной почте может быть организовано и без подключения к Интернету. Необходимый интерфейс пользователя реализуется с помощью браузера, который, получив от него запрос с Интернет-адресом, преобразовывает его в электронный формат и посылает на определенный сервер. В случае корректности запроса, он достигает WEB-сервера, и последний посылает пользователю в ответ информацию, хранящуюся по заданному адресу. Браузер, получив информацию, делает ее читабельной и отображает на экране. Современные браузеры имеют также встроенную программу для электронной почты.

Среди наиболее распространенных браузеров необходимо выделить Microsoft Internet Explorer и Netscape Navigator.

Технологии искусственного интеллекта

С развитием компьютерных технологий менялся смысл, вкладываемый в понятие информационной системы. Современная информационная система — это набор информационных технологий, направленных на поддержку жизненного цикла информации и включающего три основные процесса: обработку данных, управление информацией и управление знаниями. В условиях резкого увеличения объемов информации переход к работе со знаниями на основе искусственного интеллекта является, по всей вероятности, единственной альтернативой информационного общества.

По определению профессора Д.А. Поспелова «Система называется интеллектуальной, если в ней реализованы следующие основные функции:

1) накапливать знания об окружающем систему мире, классифицировать и оценивать их с точки зрения прагматической полезности и непротиворечивости, инициировать процессы получения новых знаний, осуществлять соотнесение новых знаний с ранее хранимыми;

2) пополнять поступившие знания с помощью логического вывода, отражающего закономерности в окружающем систему мире или в накопленных ею ранее знаниях, получать обобщенные знания на основе более частных знаний и логически планировать свою деятельность;

|

|

|

|

|

Дата добавления: 2014-11-29; Просмотров: 2778; Нарушение авторских прав?; Мы поможем в написании вашей работы!