КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Программных средств

|

|

|

|

Классификация средств защиты от разрушающих

Программных средств

Методы защиты от разрушающих

Причины появления и распространения компьютерных вирусов и программных закладок связаны, с одной стороны, с психологией человека (самоутверждение, извлечение коммерческой выгоды, экономический или технологический шпионаж), с другой – с принципиальной возможностью создания и функционирования современных компьютерных систем, а также с отсутствием высокоэффективных средств защиты.

Для защиты от РПС необходимо, чтобы как можно скорее вирус попал в руки специалистов. Профессионалы будут его изучать, выяснять, "что он делает", "как он делает", "когда он делает" и пр. В процессе такой работы собирается вся необходимая информация о данном вирусе, в частности, выделяется сигнатура вируса – последовательность байт, которая вполне определенно его характеризует. Для построения сигнатуры обычно берутся наиболее важные и характерные участки кода вируса. Одновременно становятся ясны механизмы работы вируса, например в случае загрузочного вируса важно знать, где он прячет свое тело, где находится оригинальный загрузочный сектор, а в случае файлового – способ заражения файла.

Полученная при изучении разрушающего программного средства информация позволяет выяснить:

– как обнаружить вирус. Для этого уточняются методы поиска сигнатур в потенциальных объектах вирусной атаки – файлах или загрузочных секторах;

– как обезвредить вирус и если это возможно, разрабатываются алгоритмы удаления вирусного кода из пораженных объектов.

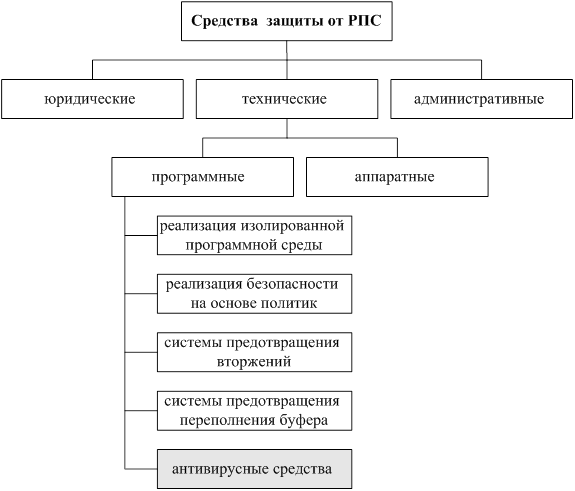

Для борьбы с РПС в настоящее время используются различные средства, которые можно разделить на три класса (рис. 2.1) [2]:

1) административные;

2) юридические;

3) технические.

Рис. 2.1. Классификация средств защиты от РПС

Юридические средства сводятся к привлечению к уголовной (или административной) ответственности лиц, по чьей вине наносится ущерб вычислительным системам [11]. В настоящее время законодательства многих стран имеют разделы, посвященные компью-терным преступлениям, к числу которых относится распространение компьютерных вирусов. В частности, в Уголовном кодексе Российской Федерации имеется ст. 273, в которой предусмотрена ответ-ственность "за создание, использование и распространение вредоносных программ для ЭВМ", заключающаяся в "лишении свободы на срок до трех лет со штрафом от двухсот до пятисот минимальных размеров оплаты труда".

Административные средства, как правило, включают комплекс мер, действующих в рамках организаций, подразделений и направленных на снижение ущерба, наносимого компьютерными вирусами. В качестве примеров можно привести планы проведения профилактических мероприятий, действий сотрудников в случае, если их компьютер подвергся вирусной атаке; инструкции, запрещающие самостоятельную установку нового программного обеспечения, и т. п. Комплекс подобных мер в большинстве случаев позволяет или существенно уменьшить риск заражения РПС, или вообще исключить их появление.

Технические средства разделяются на программные и аппаратные.

Под первой группой средств обычно понимают программы, применяемые для предупреждения заражения, выявления факта заражения, а также в некоторых случаях для лечения зараженного объекта.

К аппаратным средствам относятся различные устройства, позволяющие контролировать обращения к данным жесткого диска, проверять при загрузке операционной системы состояние загрузочного сектора и т. п. Пример таких аппаратных средств – электронный замок "Соболь", одной из функций которого является аппаратная проверка целостности секторов жесткого диска, файлов, указанных администратором автоматизированной системы.

Рассмотрим основные средства классификации программных методов противодействия РПС. Ими являются:

1) реализация изолированной программной среды;

2) реализация безопасности на основе политик;

3) системы предотвращения вторжений;

4) системы предотвращения переполнения буфера (Buffer Overrun);

5) антивирусные средства – программные средства защиты информации, обеспечивающие обнаружение и уничтожение вредоносных программ.

Изолированная программная среда представляет собой среду функционирования средств вычислительной техники и автоматизированных систем, исключающих наличие разрушающих програм-мных средств.

Изолированная программная среда достигается в несколько этапов:

1) производится проверка постоянного запоминающего устрой-ства системы на отсутствие в нем вредоносного кода;

2) определяется состав программного обеспечения, необходимого для решения задач данной вычислительной системы;

3) производится исследование программного обеспечения на наличие в нем вредоносных программ;

4) достоверно устанавливается факт неизменности операционной среды перед каждым сеансом работы;

5) запрещается выполнение каких-либо иных программ, кроме проверенных;

6) исключается запуск проверенных программ вне изолированной среды.

Основными элементами поддержания изолированности среды является контроль целостности и контроль активности процессов. Процесс создания изолированной программной среды сопровождается испытанием программных средств на наличие компьютерных вирусов [4].

Реализация безопасности на основе политик заключается в грамотном распределении ролей пользователей в автоматизированной системе, а также в адекватной настройке его прав и привилегий в системе в условиях их минимизации. Действительно, политика безопасности является необходимым атрибутом любой продуманной стратегии защиты от различных угроз. Она позволяет в несколько раз уменьшить риск заражения вирусами и программными закладками автоматизированной системы. Простым примером является запрет на открытие вложенных файлов из электронных писем, тем самым снижается риск заражения почтовыми червями до нуля. Запрет на использование сменных носителей (например, USB-Flash) позволяет существенно уменьшить риск проникновения вредоносного кода, а запрет записи (перезаписи) исполняемых файлов позволяет практически со 100-процентной вероятностью защититься от компьютерных вирусов.

Главным недостатком данного подхода к защите от РПС является невозможность оценить эффективность разработанной защиты (в частности невозможно рассчитать вероятность преодоления системы защиты).

Системы предотвращения вторжений (IPS) предусматривают возможность закрытия наиболее часто используемых вредоносными программами уязвимостей ПЭВМ перед новой угрозой еще до выхода обновления антивирусных баз: блокировка портов, т. е. возможности попадания вредоносного кода на компьютер и его дальнейшее размножение; создание политик для ограничения доступа к директориям или отдельным файлам; обнаружение источника распространения разрушающего программного средства в сети и блокировка дальнейших коммуникаций с ним. Данная технология отлично работает против атак хакеров, бесфайловых червей и вирусов, но против почтовых червей, классических вирусов и троянских программ IPS не эффективна.

Защита от переполнения буфера предполагает не допустить переполнения буфера для наиболее распространенных программ, сервисов операционной системы Windows, включая Word, Excel, Internet Explorer, Outlook и SQL Server. При большинстве современных атак задействуются различные уязвимости, использующие переполнение буфера. Предотвращение переполнения буфера также можно отнести к проактивной защите, так как эта технология просто исключает использование такой уязвимости любым вредоносным кодом или атакой.

Рассмотрим подробнее архитектуру современных средств антивирусной защиты.

|

|

|

|

|

Дата добавления: 2014-12-27; Просмотров: 1525; Нарушение авторских прав?; Мы поможем в написании вашей работы!