КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Сеть Token Ring

|

|

|

|

Сеть ALOHA

Сеть ALOHA

линия связи

компьютер 1

компьютер N

…

Рис. 16

Конфликт или успешный прием. Если два или более узла передают пакеты в данном временном окне, то возникает конфликт и приемник не получает никакой информации о содержании или отправителе переданных пакетов. Если только один узел передает пакет в данном окне, тогда пакет принимается безошибочно.

| x | xx | xx | x | x | x | …….. |

0- пустое окно; Х - рабочее окно; ХХ - окно конфликта

Рис. 17

Разрешение конфликтов. Каждый пакет, попавший в конфликт, должен передаваться повторно в одном из последующих окон, причем повторные передачи продолжаются до тех пор, пока пакет не будет успешно принят.

Кольцевые сети с передачей маркера. Кольцевые сети с передачей маркера (токена) представляют другой распространенный подход к управлению доступом в локальных сетях.

TOKEH

Компьютер 1

Компьютер N

Компьютер 2

Рис. 18

В таких сетях узлы логически расположены так, что они образуют кольцо, в котором каждый узел передает следующему узлу на кольце (рис. 23).

Обычно каждый узел просто ретранслирует принятый от предыдущего узла поток битов следующему узлу. Он делает это, по крайней мере, с однобитовой задержкой, позволяющей узлу прочитать и регенерировать поступающую двоичную цифру перед ее передачей следующему узлу.

Концептуально мы представляем, что в сети существует маркер, который переходит от узла к узлу. Всякий раз, когда узел получает маркер, ему разрешается передать пакет и после передачи пакета маркер посылается следующему узлу. Узлы, которым нечего передавать, обязаны отправлять маркер, не задерживая его.

Когда узел, находящийся в состоянии передачи пакета, заканчивает эту передачу, он обычно помещает маркер, например последовательность 01111110, в конце пакета.

Когда следующий узел прочитывает этот маркер, он просто отправляет маркер дальше, если у него нет пакетов для передачи, но если у него есть пакет для передачи, то он инвертирует последний бит маркера, превращая маркер в последовательность 01111111.

Этот модифицированный маркер 0111111 обычно называется занятым маркером, а исходная последовательность 01111110 — свободным маркером.

Вслед за занятым маркером узел передает свой собственный пакет. Таким образом, каждый узел может разделить принимаемый поток на пакеты, выделяя свободные и занятые маркеры, а свободный маркер осуществляет пересылку права на передачу от одного узла к другому.

В кольцевой сети, кроме того, можно довольно легко установить приоритеты, вводя поле приоритетов в фиксированной позиции в конце свободного или занятого маркера, любой узел может изменить значения битов в этом поле, чтобы присвоить пакету высокий приоритет. Другие узлы с менее приоритетным трафиком могут ретранслировать свободные маркеры, а не использовать их с тем, чтобы узлы с высокоприоритетными пакетами передавали в первую очередь. Очевидно, что, когда узел передаст свои высокоприоритетные пакеты, ему следует уменьшить значение приоритетного поля.

Наиболее важные разновидности кольцевых сетей связаны с восстановлением поврежденного или занятого маркера. Если свободный маркер разрушается шумом или несколько свободных маркеров возникает, или же занятый маркер возникает и циркулирует до бесконечности, то система выходит из строя.

Распространен метод восстановления маркера, используемый в стандарте IEEE 802.5, когда каждый узел должен обнаружить потерю маркера или существование нескольких маркеров после некоторого тайм аута. Если после его окончания узел имеет пакет для передачи, то он передает занятый маркер, пакет и затем свободный маркер, одновременно освобождай кольцо от всех остальных маркеров.

В случае успеха кольцо снова работоспособно. В случае неудачи, обусловленной тем, что два или более узла пытались исправить ситуацию одновременно, вступившие в конфликт узлы производят новые попытки спустя случайное время.

Кроме того, в стандарте IEEE 802.5 применяется звездообразная конфигурация и отправление маркера откладывается до тех пор, пока текущий пакет не получит подтверждение о приеме. Этот стандарт предусматривает не 8-битовый, а 24-битовый маркер и тщательно разработанные процедуры восстановления работоспособности при многих возможных сбоях.

6. Уровень управления линией передачи данных (УЛПД).

Задача уровня УЛПД заключается в том, чтобы обеспечить безошибочную передачу пакетов, поступающих с сетевого уровня независимо от того, какие последовательности битов содержат пакеты.

Из рассмотрения уровневой архитектуры следует, что пакеты, поступающие на уровень УЛПД, являются произвольными последовательностями битов. Таким образом, любая последовательность битов, появляющаяся на принимающем модуле УЛПД, может считаться пакетом, и ошибки невозможно обнаружить, анализируя пакет.

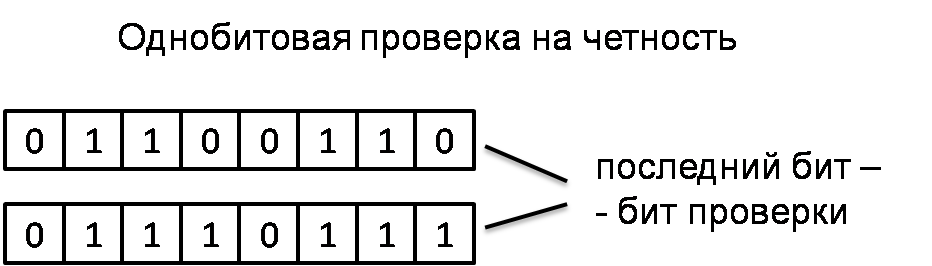

Однобитовые проверки на четность. Простейший способ обнаружения ошибки — это добавление одного бита, который называется битом проверки на четность, к последовательности битов данных. Этот бит проверки на четность имеет значение 1, если число единиц в последовательности битов нечетное, и значение 0—в противном случае. Другими словами, бит проверки на четность равен сумме по модулю 2 значений битов в исходной последовательности битов.

Рис. 19

Отметим, что при любой длине последовательности битов однобитовая проверка на четность позволяет обнаружить любую единичную ошибку в закодированной последовательности. Две ошибки в закодированной последовательности всегда восстанавливают четность числа единиц, так что две ошибки обнаружить невозможно. В общем случае нечетное число ошибок обнаруживается, а любое четное число не обнаруживается.

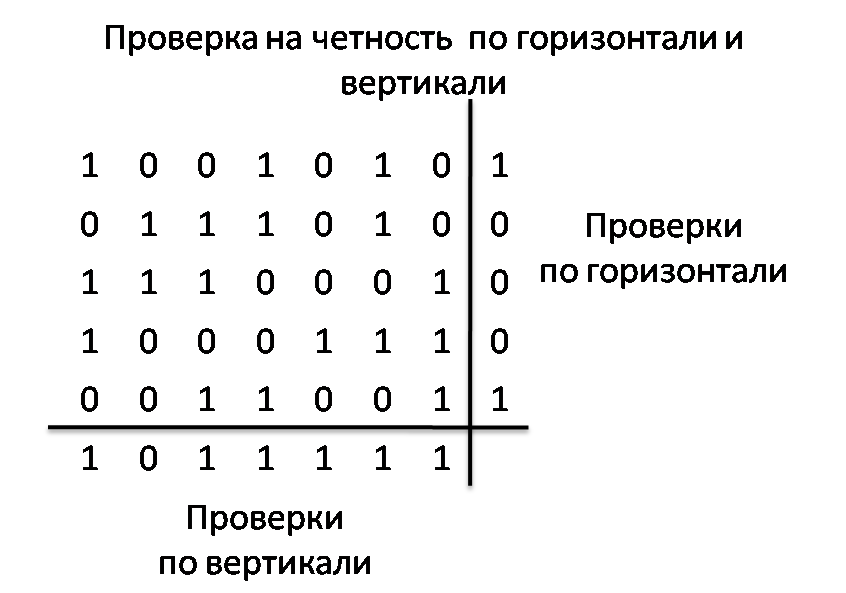

Проверки на четность по вертикали и горизонтали. Другой простой интуитивный подход к обнаружению ошибок состоит в том, что последовательность битов данных перестраивают в двумерный массив и вычисляют биты проверки на четность для каждой строки и каждого столбца.

Рис.20

Бит проверки на четность в правом нижнем углу может относиться к строке или столбцу битов проверки на четность или же к массиву данных. Если четное число ошибок находится в пределах одной строки, то каждую из них можно обнаружить с помощью соответствующего бита проверки на четность по столбцу; аналогично ошибки только в одном столбце можно обнаружить с помощью битов проверки на четность по строкам.

Но, любой набор из четырех ошибок, принадлежащих двум строкам и двум столбцам, обнаружить невозможно.

Рассмотренные простые случаи относятся к классу циклических избыточных проверок, использующих более сложные алгоритмы.

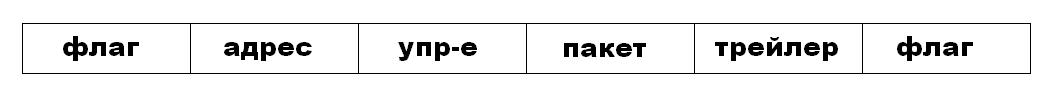

Кадр УЛПД. По существу, передающий модуль УЛПД помещает некоторое число управляющих битов в начале и конце каждого пакета, в результате чего получается более длинная последовательность битов, называемая кадром.

Рис. 21

Некоторые из этих управляющих битов обнаруживают возникновение ошибок в переданных кадрах, некоторые запрашивают повторные передачи, если возникли ошибки, а некоторые обозначают начало и конец кадров.

Протоколы уровня УЛПД. Пакеты поступают на уровень УЛПД из сетевого уровня; заголовок и трейлер приставляются к каждому пакету в модуле УЛПД для формирования кадров, которые передаются по виртуальному битовому тракту (т. е. посылаются на физический уровень для передачи).

Когда обнаруживается ошибка в кадре, принимающий модуль отправляет кадр с требованием повторно передать этот пакет.

Существует ряд стандартов для уровня управления линией передачи данных, а именно HDLC, ADCCP, LAPB и SDLC. Стандарт HDLC разработан Международной организацией стандартов (МОС), ADCCP — Американским национальным институтом стандартов (АНИС), LAPB —Международным консультативным комитетом по телеграфии и телефонии (МККТТ), а SDLC —фирмой IBM.

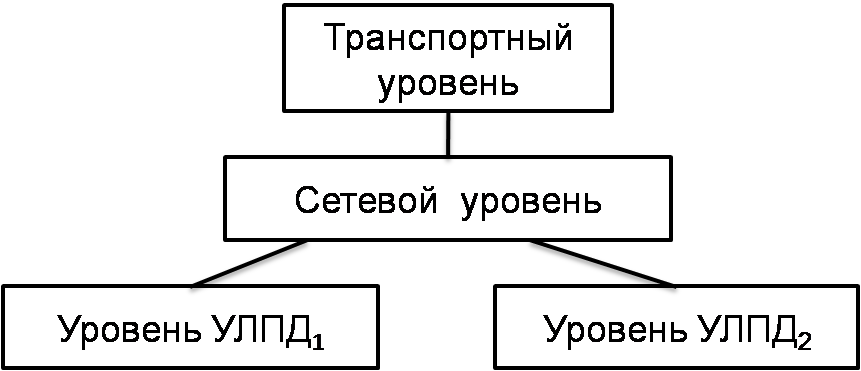

7.Сетевой уровень

Третий уровень модели взаимодействия открытых систем является сетевым.

Новые пакеты, генерируемые на внешних пунктах, приходят на сетевой уровень с транспортного уровня. Когда пакет входит в узел или пункт по одной из входных линий связи, он проходит через физический уровень на уровень УЛПД и, если последний его принял, переправляется выше, на сетевой уровень этого узла.

С каждым узлом и с каждым внешним пунктом сети связан свой процесс сетевого уровня. Все эти процессы паритетные, все они взаимодействуют друг с другом при выполнении маршрутизации и управления потоком в сети.

Процесс сетевого уровня в узле выполняет функцию маршрутизации или коммутации, когда решает, куда посылать все эти пакеты. Пакеты, предназначенные для некоторого другого узла или пункта, посылаются по соответствующей линии через уровень УЛПД этой линии, тогда как управляющие пакеты маршрутизации или управления потоком обрабатываются прямо в этом модуле.

Рис. 22

Пакеты, поступающие в данный пункт, переправляются на транспортный уровень. Когда сетевой уровень и все более низкие уровни во всех узлах и пунктах рассматриваются как один черный ящик, пакет, поступающий на сетевой уровень со следующего более высокого уровня в некотором пункте, через некоторое время появляется в интерфейсе сетевого уровня со следующим более высоким уровнем в пункте назначения.

Таким образом, сетевой уровень подобен виртуальной сквозной линии, которая переносит пакеты от пункта генерации до пункта назначения.

В зависимости от конструкции сетевого уровня эта виртуальная линия может быть надежной, доставляющей каждый пакет безошибочно один и только один раз, или ненадежной, не доставляющей некоторые пакеты или доставляющей их с ошибками. На более высоких уровнях в последнем случае эти ошибки должны исправляться.

Сетевой уровень также может обеспечивать доставку всех пакетов каждого сеанса в порядке их следования (виртуальный канал) или беспорядочно (дейтаграммный способ доставки).

Протокол доставки пакета в Internet (IP протокол). Каждый компьютер, подключенный к сети Интернет, имеет два равноценных уникальных адреса: цифровой IP-адрес и символический доменный адрес.

Присваивание адресов происходит по следующей схеме: международная организация Сетевой информационный центр выдает группы адресов владельцам локальных сетей, а последние распределяют конкретные адреса по своему усмотрению.

IP-адрес компьютера имеет длину 4 байта. Обычно первый и второй байты определяют адрес сети, третий байт определяет адрес подсети, а четвертый — адрес компьютера в подсети. Для удобства IP-адрес записывают в виде четырех чисел со значениями от 0 до 255, разделенных точками, например: 145.37.5.150. Адрес сети — 145.37; адрес подсети — 5; адрес компьютера в подсети — 150.

Доменный адрес (англ. domain — область), в отличие от цифрового адреса, является символическим и легче запоминается человеком.

Пример доменного адреса: barsuk.les.nora.ru. Здесь домен barsuk — имя реального компьютера, обладающего IP-адресом, домен les — имя группы, присвоившей имя этому компьютеру, домен nora — имя более крупной группы, присвоившей имя домену les, и т.д. В процессе передачи данных доменный адрес преобразуются в IP-адрес.

Протокол IP (Internet Protocol) — протокол межсетевого взаимодействия, отвечающий за адресацию и позволяющий пакету на пути к конечному пункту назначения проходить по нескольким сетям.

8.Транспортный уровень

Четвертым в модели является транспортный уровень. Здесь для каждой виртуальной сквозной линии, предоставляемой сетевым уровнем, имеется пара паритетных процессов, по одному на каждом конце виртуальной линии сетевого уровня.

На транспортном уровне выполняется ряд функций, однако в некоторых конкретных сетях не все из них обязательно требуются.

Во-первых, на транспортном уровне сообщение разбивается на пакеты на передающем конце, а на приемном конце пакеты собираются в сообщения.

Эта функция сборки относительно проста, если процесс транспортного уровня имеет в распоряжении достаточное буферное пространство, но может быть довольно сложной, если буферное пространство ограничено и должно совместно использоваться многими виртуальными сквозными линиями.

Если сетевой уровень нарушает порядок доставляемых пакетов, то проблема сборки становится еще более трудной.

Во-вторых, если на сетевом уровне возникают ошибки, на транспортный уровень может возлагаться функция обеспечения надежной сквозной связи для тех сеансов, которым это необходимо.

Даже когда сетевой уровень проектируется так, чтобы обеспечивать надежную связь, транспортный уровень должен принимать в этом участие в том случае, когда тот или иной конечный пункт выходит из строя или когда сеть становится разъединенной из-за повреждений линий связи.

Наконец, сети передачи данных часто соединяются; при этом коммуникационные пути проходят по нескольким подсетям (это известно как межсетевое соединение). Обычно сети соединяются посредством специальных узлов, называемых шлюзами.

Соединяемые сети часто имеют несовместимые сетевые уровни. Поэтому требуется, чтобы на транспортный уровень в шлюзе поступали пакеты от сетевого уровня одной сети, и они преобразовывались в форму, которая принята в другой сети.

Важным примером межсетевого соединения является случай, когда ряд локальных сетей соединяется посредством глобальной сети.

Протокол TCP (Transmission Control Protocol) — протокол управления передачей данных, использующий автоматическую повторную передачу пакетов, содержащих ошибки; этот протокол отвечает за разбиение передаваемой информации на пакеты и правильное восстановление информации из пакетов получателя.

Стек протоколов TCP\IP. Схема передачи информации по протоколу TCP/IP такова:

-протокол ТСР разбивает информацию на пакеты и нумерует все пакеты;

-далее с помощью протокола IP все пакеты передаются получателю,

-здесь с помощью протокола ТСР проверяется, все ли пакеты получены;

-после получения всех пакетов протокол ТСР располагает их в нужном порядке и собирает в единое целое.

9.Сеансовый уровень

Сеансовый уровень является следующим уровнем, лежащим над транспортным уровнем, согласно иерархии ВОС.

Одна из функций сеансового уровня подобна справочной службе телефонных сетей, т. е. если пользователь хочет воспользоваться предоставляемым сетью видом обслуживания, но не знает, куда надо обратиться, чтобы получить к нему доступ, то с этого уровня на транспортный уровень передается информация, необходимая для установления сеанса.

Например, целесообразно возложить на этот уровень функцию распределения нагрузки между множеством процессоров, совместно выполняющих вычислительные задачи в сети.

Сеансовый уровень также связан с правами доступа при инициировании сеансов.

Например, если корпорация использует сеть общего пользования для передачи документов между своими филиалами, то эти документы не должны быть доступны несанкционированным пользователям.

Аналогично, когда пользователь получает доступ к обслуживанию, сеансовый уровень помогает решить вопрос о том, кто платит за обслуживание.

По существу, на сеансовом уровне осуществляется управление взаимодействием между двумя конечными точками при установлении сеанса, тогда как на сетевом уровне производится управление теми аспектами установления сеанса, которые связаны с подсетью связи.

Способ распределения функций между сеансовым, транспортным и сетевым уровнями не регламентирован.

10. Уровень представления

Главными функциями уровня представления являются шифрование данных, их сжатие и кодовое преобразование.

Необходимость шифрования в современных условиях очевидна, так как корпорации и индивидуальные пользователи часто должны посылать сообщения, которые должны читать только санкционированные получатели.

Сжатие данных необходимо для уменьшения числа передаваемых битов. В частности, если сжатие данных необходимо, оно должно выполняться перед шифрованием, поскольку зашифрованные данные не будут иметь какую-либо легко расшифровываемую избыточность.

Наконец, кодовое преобразование иногда необходимо из-за несовместимости терминалов, печатающих устройств, графических терминалов, файловых систем и т. д. Например, некоторые терминалы используют код ASCII для представления символов в виде 8-битовых байтов, тогда как другие терминалы применяют код Unicode.

Сообщения, записанные в одном коде, должны быть преобразованы в другое кодовое представление, чтобы их мог читать терминал, использующий этот другой код.

10. Уровень применений

Уровень применений — это просто то, что остается не выполненным после того, как будут выполнены функции всех других уровней.

Для каждого приложения требуется свое собственное программное обеспечение (т. е. свои паритетные процессы).

На нижних уровнях выполняются те части общей задачи, которые требуются для многих различных приложений, а на уровне применений выполняется та часть работы, которая специфична для конкретного приложения.

Например, World Wide Web (WWW, “Всемирная паутина”) — гипертекстовая информационная система поиска ресурсов Интернет и доступа к ним.

Система WWW построена на специальном протоколе передачи данных, который называется протоколом передачи гипертекста HTTP.

11.Вопросы для самопроверки

1. Какие соглашения лежат в основе формирования отдельных уровней модели ISO/OSI?

2. Сравните между собой понятия «интерфейс» и «протокол».

3. Опишите общую схему передачи сообщений между двумя узлами в модели ISO/OSI.

4. Поясните смысл терминов «кадр», «пакет», «дейтаграмма». Сравните их между собой.

5. Сравните между собой дейтаграммный режим и режим виртуальных каналов.

6. Охарактеризуйте назначение протоколов физического уровня.

7. Охарактеризуйте назначение протоколов канального уровня.

8. Охарактеризуйте назначение протоколов сетевого уровня. Сравните между собой протоколы этих уровней.

9. Охарактеризуйте назначение протоколов транспортного уровня.

10. Охарактеризуйте содержание сеансового, представительного и прикладного уровней.

10. Вопросы к экзамену

1. Предмет информатики

2. Информация. Задача в замкнутой форме.

3. Характеристики и атрибуты информации

4. Восприятие информации

5. Хранение информации

6. Алгоритм

7. Кодирование информации

8. Передача информации

9. Защита информации

10. Информационный процесс

11. Позиционные системы счисления

12. Двоичная и шестнадцатеричная системы счисления

13. Двоичная арифметика

14. Система с фиксированной запятой

15. Числа с плавающей точкой

16. Системы кодирования символов. Код Шеннона-Фано

17. Основные законы арифметики

18. Алгебра высказываний

19. Физическое истолкование алгебры логики

20. Модель фон Неймана

21. Операторы машинного языка

22. Структурное программирование

23. Алгоритмическая система обработки данных

24. Принцип функциональной модульности

25. Принцип открытой архитектуры

26. Магистрально-модульный принцип компьютера

27. Структура и функции операционной системы

28. Файловая система

29. Драйверы внешних устройств

30. Управление памятью

31. Виртуальная память

32. Системы разделения времени

33. Координация процессов

34. Планировщик и диспетчер

35. Уровневая архитектура сетей передачи данных

36. Спектральные характеристики каналов связи

37. Теорема Шеннона

38. Стандартный цифровой канал

39. Частотное уплотнение

40. Временное уплотнение

41. Модель ISO/OSI

42. Физический уровень.

43. Уровень УЛПД

44. Сетевой уровень

45. Транспортный уровень

46. Сеансовый уровень

47. Уровень представлений

48. Уровень приложений

49. Базовые технологии. Временное уплотнение

50. Базовые технологии. Частотное уплотнение

51. Базовые технологии. Кольцо с маркером

52. Базовые технологии. Сеть ALOHA

53. Семейство протоколов HDLC.

54. Стек протоколов TCP/IP

Список литературы

1. Бертсекас Д., Галлагер Р. Сети передачи данных: Пер. с англ. — М.: Мир, 1989. — 544 с.

2. Брукшир, Дж., Гленн. Введение в компьютерные науки. Общий обзор, 6-е издание.: Пер. с англ. — М.: Издательский дом "Вильяме", 2001. — 688 с.

3. Королев Л. Н. Архитектура электронных вычислительных машин - М., Научный мир, 2005.- 272 с.

4. Реньи А. Трилогия о математике: Пер. с венгерского — М.: Мир, 1980. 376 с.

5. Степанов А. Н. Архитектура вычислительных систем и компьютерных сетей. — СПб.: Питер, 2007. — 509 с.

6. Таненбаум Э., Вудхалл А. Операционные системы: разработка и реализация.— СПб.: Питер, 2006. — 576 с.

7. Теоретические основы информатики: учеб. пособие /С.Б. Луковкин – Мурманск: Изд-во МГТУ, 2008. - 125 с.

8.Угринович Н.Д. Информатика и ИКТ (профильный уровень). М.: Бином, 2011. -387 с.

|

|

|

|

|

Дата добавления: 2014-12-27; Просмотров: 685; Нарушение авторских прав?; Мы поможем в написании вашей работы!