КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Цифровая подпись. Системы цифровой подписи на основе криптосистем с открытым ключом. Определение хэш-функции. Использование хэш-функций в системах цифровой подписи

|

|

|

|

Недостаток и его возможное решение

Возможности криптографии с открытыми ключами

Различие ключей (открытого и личного) в криптографии с открытыми ключами позволило создать следующие технологии: электронные цифровые подписи, распределенная проверка подлинности, согласование общего секретного ключа сессии, шифрование больших объемов данных без предварительного обмена общим секретным ключом.

В настоящее время хорошо известен целый ряд алгоритмов шифрования с открытым ключом.

Некоторые алгоритмы, например RSA (Rivest-Shamir-Adleman) и ECC (Elliptic Curve Cryptography), универсальны, они поддерживают все перечисленные выше операции. Другие алгоритмы более специализированы и поддерживают не все возможности.

Несмотря на все преимущества криптографии с открытым ключом и вероятностного шифрования, ни одна из их реализаций, предложенных до сих пор, не может конкурировать в скорости с системами с секретным ключом, такими, например, как DES. Когда необходимо передать большое количество информации (например, мультимедиа-трафик), может оказаться, что использование RSA было бы слишком медленным, тогда как использование DES было бы либо невозможным (из-за отсутствия разделенного секретного ключа), либо не отвечающим требованиям секретности. В такой ситуации может быть полезным использование компромисса. Гибридная криптосистема использует криптосистему с открытым ключом один раз в начале передач сообщений для того, чтобы выделить небольшую часть информации, которая затем используется как ключ к шифратору или дешифратору для тех текущих сообщений, которые проходят через криптосистему с секретным ключом.

Они требуют существенно больших вычислительных ресурсов (это недостаток можно преодолеть с помощью гибридных криптосистем). Кроме того, необходимо обеспечить аутентичность самих публичных ключей, для чего обычно используют сертификаты.

Электронная цифровая подпись (ЭЦП)— реквизит электронного документа, предназначенный для удостоверения источника данных и защиты данного электронного документа от подделки. Система ЭЦП включает процедуру формирования цифровой подписи отправителем с использованием секретного ключа отправителя и процедуру проверки подписи получателем с использованием открытого ключа отправителя.

Схема электронной подписи обычно включает в себя:

· алгоритм генерации ключевых пар пользователя;

· функцию вычисления подписи;

· функцию проверки подписи.

Функция вычисления подписи на основе документа и секретного ключа пользователя вычисляет собственно подпись.

Функция проверки подписи проверяет, соответствует ли данная подпись данному документу и открытому ключу пользователя. Открытый ключ пользователя доступен всем, так что любой может проверить подпись под данным документом.

Поскольку подписываемые документы — переменной (и достаточно большой) длины, в схемах ЭЦП зачастую подпись ставится не на сам документ, а на его хэш. Для вычисления хэша используются криптографические хэш-функции, что гарантирует выявление изменений документа при проверке подписи. Хэш-функции не являются частью алгоритма ЭЦП, поэтому в схеме может быть использована любая надёжная хэш-функция.

Цифровая подпись обеспечивает:

· Удостоверение источника документа. В зависимости от деталей определения документа могут быть подписаны такие поля, как «автор», «внесённые изменения», «метка времени» и т. д.

· Защиту от изменений документа. При любом случайном или преднамеренном изменении документа (или подписи) изменится хэш, следовательно, подпись станет недействительной.

· Невозможность отказа от авторства. Так как создать корректную подпись можно лишь, зная закрытый ключ, а он известен только владельцу, то владелец не может отказаться от своей подписи под документом.

Общие сведения и классификация хеш-функций

Для решения проблемы запоминания человеком (пользователем) коротких паролей, а не весь ключ, были разработаны методы, преобразующие произносимую, осмысленную строку произвольной длины – пароль, в указанный ключ заранее заданной длины. Хеш-функцией называется такое математическое или алгоритмическое преобразование заданного блока данных, которое обладает следующими свойствами:

- хеш-функция имеет бесконечную область определения,

- хеш-функция имеет конечную область значений,

- она необратима,

- изменение входного потока информации на один бит меняет около половины всех бит выходного потока, то есть результата хеш-функции.

Хеш-функция берёт на вход сообщение и порождает на выходе некоторый образ этого сообщения, который называется хеш-кодом, хеш-результатом, хеш-значением или просто хеш. Или более точно, хеш-функция h отображает двоичную строку произвольной конечной длины m в двоичную строку фиксированной длины, скажем п. В криптографии используется именно эта идея, т.е. когда хеш-код выступает в роли компактного представления (образа) некоторой входной строки, по которому можно точно идентифицировать исходное сообщение.

Функция, в общем случае, должна подтверждать следующие факты:

– сообщение исходит от санкционированного отправителя;

– содержание сообщения при передаче не изменилось;

– сообщение доставлено по адресу;

– аналогичное сообщение ранее не поступало;

– порядок получения сообщений соответствует порядку отправления.

95. Основные топологии сетей – шина, звезда, кольцо

Сеть- это любое соед комп-ов с целью исп общих программ(эл. Почта, аська) и рес-ов(бд)

Топология-логич соед комп-ов

Шина: на конце терминатор-для отражения сигнала

Провод- коаксальный

Каждый комп пер и прин-ет

Если передают сразу неск комп,то идет столкновение пер-ых пакетов(коллизия)

Коллизия: повт пер-ча(без заверш), заверш. Сеанса(потом снова повтор)

Достоинства: дешево, не треб администр-ия

Недостатки: при вых из строя одного компа-пиздец всему!

|

Звезда: сервер, повтритель

Каждый комп соед - ен с некот комп или повторителями(концентратор,хаб,свич)

Приемущества: при сбое компов-нет сбоясети

Недостатоки: нужен админ,много провода

В этой топологии исп витая пара

Провода- непрер сигнал

Сетевуха-пробразует непрер сигнал в дискретную арифметику

|

Кольцо: пары соседних компов соед-нгы

Сигнал идет по кругу

Нет сервера

Дост-ва: идет упоряд-ый сигнал, нет столкновений пакетов

Топология неактуальна- нет сервера

| |||||

| |||||

|

97. Модель ISO/OSI – алгоритмы работы уровней

7-уровневая модель:

7-прикладной

6-представительный

5-сеансовый

4-транспортный

3-сетевой

2-канальный

1-физический

Между всеми ст-ми ур-ми м. Б. Устан-но логич соед, кот нах виртуальным

Данные идут по стыку протоколов вниз,з атем доходят до провода, далее даходят до 2го компа вверх. Протокол-правило преобразования инф на одном ур-не в инф на др

Чем нужно дополнить инф, чтобы ее доставить между компами?

1) Адрес получ-ля

2) Адрес отправителя

3) Сами данные

4) Контрольная сумма(для контроля данных)

5) Пропускная способность каждого уровня ограничена по байтам, т е поток данных нужно делить (фрагментация). Каждый кусок снабжается маркером продолжения

6) Нужно обозначить начало и конец

7-прикладной уровень: пользователь вып-ет действия: отсылка по сети(файлы), прием по сети

Команда+средство. От аппар-ры не зависит6-представительский уровень(представление данных):шифрование\дешифрование,возможное сжатие. Станд-ые форматы представления инфы:текстовые(asci,ebc dic,html), звуковые(midi,mpeg,wav),видео(avi)

5-сеансовый: а)установка связи: прием сигнала, подтверждение сигнала, прервать связь(сеанс).

3вида передачи: симплексный (пер/пр в одну сторону), полудуплексный(парал-ая пер-ча в одну сторону), дуплексный(парал-ая пер-ча+прием в обе стороны)

Б) вставка в поток данных контрольных точек (для восст-ия потока данных в сл сбоя)

В) ввод логина и паспорта пользователя, аунтификация пользователя, проверка конкретного пользователя для доступа к конкретной сети. 4-транспортный: а) контроль доставки данных нужному пользователю без потерь в нужной последовательности. Б) разбивка на блоки, в) восстановление из блоков, г) доставка данных с установлением соединения и без. 7-4 уровня – высокие уровни модели ИСО\оси (стандарт открытых систем), не используют промежуточное оборудование. 3 -сетевой: данные идут по сети. А) преоб-ие мак адреса(отправителя) в айпишник(получателя)

Мак-адрес – это адрес сетевой карты. Б) выбираем маршрут следования данных(минизирования времени, минизирования протерь(анализ неисправности и обход неисправных сегментов сети))

Маршрутизатор - дорогой сложный комп, к нему подходит оптоволокно, а от него витая пара.

2-канальный (формирование пакета(начало+конец пакета), повтор передачи в случае сбоя, доступ к сети, обнаружение ошибок доступа и подсчет контрольной суммы)

1-физический (кодирование данных в эл сигнал(ресиверы, трансиверы,концентраторы,репиторы,провода))

А) мост(хаб) соед-ет сегменты одной сети (по одной технологии) для усиления сигнала, тк каждая сеть имеет предел по длине провода. Хаб - это простое оборудование.

Б) концентраторы – соед-ие сегментов сети с одной технологией:фильтрации пакетов, усиление сигнала

В) маршрутизаторы (роутеры) – комп-р (без монитора): соединение участков сети с разными технологиями, вычесление маршрута, фильтрация.

Инкапсуляция пакетов: при передачи данных по сети на каждом уровне к блоку данных (к пакету) добавл-ся заголовок и хвост. Если от 7 к 1 ур, то пакет увелич-ся (к пакету добавляется 7 заголовков и концов), что учитывается при пересчете объема пакета к мту уровня.

По моделе вверх: происх отбрас-ие на каждом уровне соот-го заголовка и хвоста и на прикладной уровень пакет приходит освободившийся от добавлений. Перечисленной оборудование д. Уметь обрабатывать пакет данных с целью прочтения самих данных, т е отбрасывание приамбулы и трейдара своего ур-ня. К примеру маршрут-р д отбросить 3 триамбулы и 3 трейдара, чтобы прочитать нужные ему адреса. Марш-р запоминает все свои адреса и маршруты в спец таб

- Модель TCP/IP – основные протоколы и схема их взаимодействия

Приближаясь к реальной жизни – это TCP/IP, кот предпол-ет, что каждый комп имеет уник-ый адрес-> по этому адресу можно однозначно найти комп. IP-это 32 битное число (4 байта). Мак-адрес – 48 бит(6 байт)

4-прикладной

3-транспортный

2-сетевой

1-среда передачи(провода+сетевуха)

ICMP- протокол обр-ки ошибок

IGMP- протокол передачи группе компов

ARP,RARP- протоколы преобразования мак-адреса в сетевой адрес(IP)

TCP – протокол установки соединения и контроль передачи

UDP – простой протокол, не заним-ся никакой фрагментацией и без уст-ки связи и без контроля (перед-ся малые порции данных)

TCP и UDP - передача по среде передачи, исп-ют ср-ва IP – протокола,кот нах на сетевом ур-не.

Инкапсуляция – это формир-ие кадра. Инкапс-ей и декомпс-ей заним-ся протоколы соответ-го ур-ня.

Алгоритм работы протокола IP: прием и передача дейтаграмм+формир-ие самой дейтаграммы.

TCP-протокол: устан-ет соед-ие,получает подтверждение о соединении, пересылка данных порциями непрерывным потоком побайтно в режиме скользящего окна, завершение соединения(закрытие)

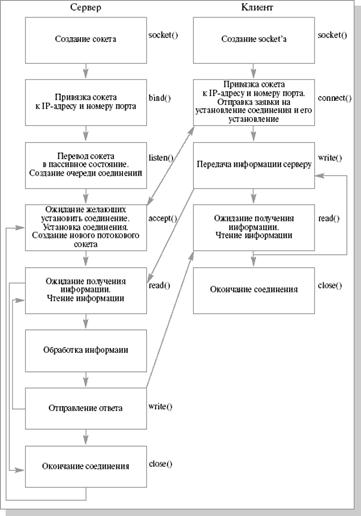

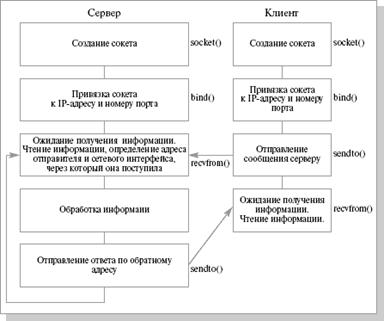

- Абстракция сокетов. Схема процесса передачи-приема для различных видов сокетов

Понятие сокета – это логич понятие для описаний межсетевого взаимод-ия компов

Ф-ия создания сокета (отсут-ет реальные ифизические адреса, нет IP, не порта)

Нет привязки этой ф-ии к среде передачи, но есть привязка к конкр протоколу(TCP, UDP) и семейству протоколов (Internet)

Soket_handle(это указатель на номер сокета, дискриптор сокета, номер объема памяти, в кот б храниться парам-ры сокета) = soket (protocol_family, type(это передача протоколом sock_stream, передача дейтаграммы), protokol(это TCP, UDP))

Дискриптор - номер

Сокеты: берклии (для юникс), винда(для винды)

Сокет = ip + порт (у каждого компа есть порт)

Рис. 15-16.6. Схема взаимодействия клиента и сервера для протокола UDP

Рис. 15-16.6. Схема взаимодействия клиента и сервера для протокола UDP

Рис. 15-16.7. Схема взаимодействия клиента и сервера для протокола TCP

|

|

|

|

|

Дата добавления: 2015-01-03; Просмотров: 726; Нарушение авторских прав?; Мы поможем в написании вашей работы!