КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Дуальная подпись

|

|

|

|

ЛК12

Транзакции подписываются системными и банковскими ключами.

1. Аутентификация в НСМЭП.

2. Аудит в НСМЭП.

3. Контроль доступа к системе.

4. Ключевая система.

5. Анализ уязвимости карточек.

3 вида аутентификации:

1) собственника карточки;

2) карточки;

3) системы;

Недостатки:

- нет проверки на слабые pin-коды;

- нет контроль регулярного изменения pin-кода;

Аутентификация карточки:

Система Карточка

- ключ пользователя;

- ключ пользователя;

Аутентификация системы:

Реакция на неудачные попытки аутентификации:

- превышении лимита ввода pin-кода карточка блокируется;

- нет защиты от воздействия на пользователя;

Распознавание вторжения в систему

События:

- нарушение формата переданного сообщения;

- нарушение подписи;

- появление идентификаторов незарегистрированных абонентов;

- возникновение перерасхода средств;

- блокирование работы элемента системы;

Контроль доступа к системе

Ограничения:

- на количество неправильных попыток ввода pin-кода;

- на количество платежей карточки за день;

- на единоразовый платеж;

- ограничения на максимальную сумму загрузки на карточку;

- на сумму загрузки на один день карточек банка;

Реакция на нарушения – блокирование сеанса работы: блокирование карточки или отказ от выполнения операции.

Анонимность сеансов работы – чем больше сумма платежа, тем ниже уровень анонимности.

Ключевая система

Требования к ней:

- генерация ключей с заданными свойствами;

- гарантированная доставка ключей абоненту;

- сохранение выработанных ключей;

- обеспечение плановых изменений ключей;

- обеспечение аварийного изменения ключей;

Препятствия для злоумышленника:

- отсутствие информации о кодах операционной системы;

- применяемые криптоалгоритмы;

- аппаратная защита;

Виды памяти на карточке:

1) память программ – однократно изменяемое ПЗУ или многократно, записывается при системной инициализации;

2) постоянная область памяти – при изготовлении карточки;

3) изменяется память данных – сумма остатка, ключи, лимиты и др. Доступ – через команды микроконтроллера;

4) оперативная память.

Важно исключить доступ к памяти программ, выполнять реализацию памяти программ на однократно программируемом ПЗУ.

ЛК13. Протоколы защищенных электронных транзакций (SET)

1. Общие сведения.

2. Участники транзакций SET.

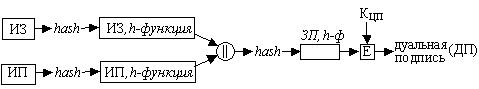

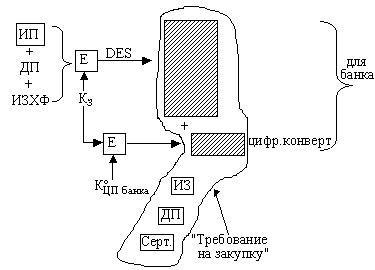

3. Дуальная подпись.

4. Формат сообщения "Требование на закупку".

Появилась в 1996г. SET обеспечивает:

1) создание защищенного коммуникационного канала, связывающего всех участников транзакций;

2) обеспечение доверия с помощью сертификатов Х.509;

3) обеспечение секретности.

Требование по обработке платежей по кредитным картам (в Internet):

- конфиденциальность платежа и информации о заказе (используется DES);

- целостность всех переданных данных (RSA. SHA-1, а также НМАС);

- аутентификация всех участников платежей (Х.509);

- использование криптоалгоритмов и протоколов, проверенных временем;

- независимость протокола от механизмов защиты транспортирования данных;

- совместимость между различными ПО.

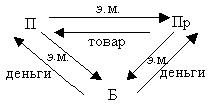

Участники транзакций SET:

- собственник платежной карты;

- продавец;

- эмитент платежной карты;

- операционный центр или эквайр;

- шлюз платежной сети - ШПС (совместимость средств, контролируемых операционным центром и используемых для обработки платежных сообщений продавца);

- центр сертификации (ЦС);

Этапы выполнения платежей:

- покупатель открывает счет;

- покупатель получает сертификат;

- продавец получает свои сертификаты;

- покупатель размещает заказ (покупатель отправляет продавцу список нужных ему товаров, а продавец высылает бланк заказа с указанными в нем списком выбранных товаров, ценами, номером заказа);

- проверка продавца;

- заказ и платеж отправляется продавцу;

- продавец осуществляет авторизацию платежа;

- продавец подтверждает заказ;

- доставка товара;

- продавец закрашивает получение платежа;

Продавец:

Банк:

Обмен данными "Требование на заказ" состоит из:

- инициирующий запрос (пользователь);

- ответ на запрос (продавец);

- требование на закупку (пользователь);

- ответ на требование (продавец);

Действия продавца:

1. проверяет сертификаты собственника платежной карты;

2. проверяет дуальную подпись;

3. обрабатывает заказ и пересылает платежную информацию в ШПС;

4. отправляет ответ на требование на закупку.

1. "Разрешение на оплату".

2. Получение оплаты.

3. Модель электронных монет.

4. Система MicroMint.

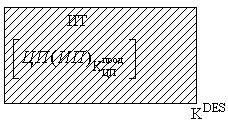

Блоки запроса "Разрешение на оплату":

а) информация о платеже;

б) информация авторизации – содержит блок авторизации, который представляет собой идентификатор транзакции, подписанный на личный ключ продавца:

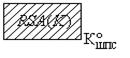

это цифровой конверт

К° - открытый ключ, ШПС

в) 3 сертификата – открытого ключа пользователя, ЦП продавца, ключа продавца для обмена ключа.

Действия ШПС:

1) проверяет все сертификаты;

2) дешифрует подпись продавца;

3) проверяет блок платежной информации;

4) дешифрует блок платежной информации;

5) проверяет дуальную подпись;

6) проверяет соответствие идентификаторов транзакций;

7) спрашивает и получает разрешение на оплату у эмитента.

Блок ответа:

1) авторизация.

2) мандат на получение платежа.

3) Сертификаты ЦП ШПС.

Получение оплаты.

1) запрос на оплату продавца;

2) ответ шлюза.

ЩПС все проверяет и инициирует выполнение платежа.

Модель электронных монет.

Нужно защититься от повторного использования электронных монет. Не обязательна on-line связь с банкиром. Возможность обеспечения приемлемого уровня конфиденциального платежа.

Пример модели электронных монет MicroMint.

Существуют  для которых:

для которых:

, тогда если длина

, тогда если длина  , то нужно вычесть столько h -функций:

, то нужно вычесть столько h -функций:  .

.

Для  , то

, то  .

.

Крупномасштабную атаку легко обнаружить:

- все фальшивые монеты уничтожаются в конце месяца и должны быть сформированы в течение месяца;

- обнаружение фальшивок, поскольку они зарегистрированы;

- банкир может снизить сроки использования монет.

Достоинства:

- высокая производительность и низкая стоимость транзакций;

- хороший уровень защищенности;

- невозможность реализации модели взаимного недоверия;

- невозможность реализации функции причастности;

- неудобство клиента из-за ограничения времени действия монет.

|

|

|

|

|

Дата добавления: 2015-01-03; Просмотров: 356; Нарушение авторских прав?; Мы поможем в написании вашей работы!