КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Методы аутентификации

|

|

|

|

Для предотвращения работы с системой незаконных пользователей, необходима процедура распознавания каждого законного пользователя (или групп пользователей). Для этого в системе храниться информация, по которой можно опознать пользователя, а пользователь при входе в систему, при выполнении определенных действий, при доступе к ресурсам обязан себя идентифицировать, т.е. указать идентификатор, присвоенный ему в данной системе. Получив идентификатор, система проводит его аутентификацию, т.е. проверяет его подлинность - принадлежность множеству идентификаторов. Если бы идентификация не дополнялась аутентификацией, то сама идентификация теряла бы всякий смысл. Обычно устанавливается ограничение на число попыток предъявления некорректного идентификатора.

Аутентификация пользователя основана на следующих принципах [9]:

- на предъявлении пользователем пароля;

- на предъявлении пользователем доказательств, что он обладает секретной ключевой информацией;

- на ответах на некоторые тестовые вопросы;

- на предъявлении пользователем некоторых неизменных признаков, неразрывно связанных с ним;

- на предоставлении доказательств того, что он находится в определенном месте в определенное время;

- на установлении подлинности пользователя некоторой третьей доверенной стороной.

Процедуры аутентификации должны быть устойчивы к подлогу, подбору и подделке.

После распознавания пользователя система должна выяснить, какие права предоставлены этому пользователю, какую информацию он может использовать и каким образом (читать, записывать, модифицировать или удалять), какие программы может выполнять, какими ресурсы ему доступны, а также другие вопросы подобного рода. Этот процесс называется авторизацией. Таким образом, вход пользователя в систему состоит из идентификации, аутентификации и авторизации. В процессе дальнейшей работы иногда может появиться необходимость дополнительной авторизации в отношении каких-либо действий.

Методы аутентификации можно разделить в зависимости от целей аутентификации. Если целью аутентификации является доказательство подлинности предъявленного субъектом идентификатора, то такая аутентификация является аутентификацией субъекта. Если в процессе аутентификации проверяется подлинность идентификатора, представленного с некоторыми данными, то такая аутентификация является а утентификацией объекта. В отличие от аутентификации субъекта в этой ситуации субъекту не нужно быть активным участником процесса аутентификации.

Рассмотрим методы аутентификации субъекта и объекта [9].

5.1. Аутентификация субъекта

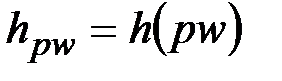

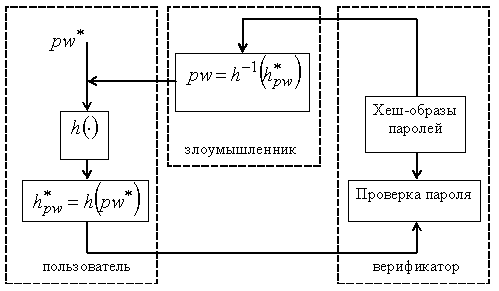

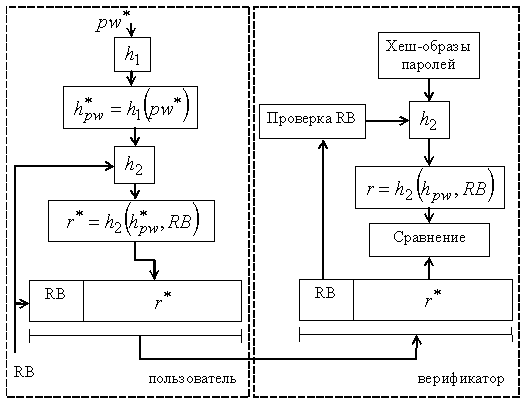

Классическим средством аутентификации субъекта являются парольные схемы. При этом для устранения последствий несанкционированного доступа злоумышленника к информации, хранящейся в памяти системы, передаваться может не сам пароль  (password), а его хеш-образ

(password), а его хеш-образ  (см. рис. 5.1). Функция

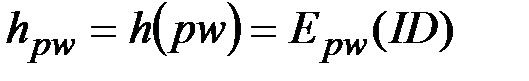

(см. рис. 5.1). Функция  в этой ситуации может быть определена как:

в этой ситуации может быть определена как:

,

,

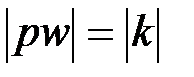

если длина пароля и длина ключа функции шифрования  одинаковы

одинаковы  , или как

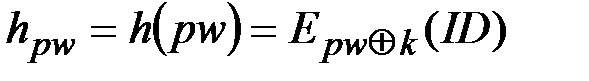

, или как

если длина пароля меньше длины ключа  .

.

Верификатор системы заранее вычисляет значения  и для каждого идентификатора

и для каждого идентификатора  хранит эти значения.

хранит эти значения.

Пользователь, прошедший идентификацию, вводит пароль  , затем вычисляет его хеш-образ

, затем вычисляет его хеш-образ  , а верификатор системы проверяет выполнение условия

, а верификатор системы проверяет выполнение условия  . При выполнении условия принимается решение о правильности пароля и разрешается доступ пользователя в систему.

. При выполнении условия принимается решение о правильности пароля и разрешается доступ пользователя в систему.

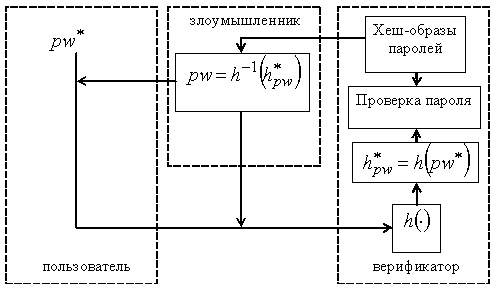

Вместе с тем такая схема не позволяет защищать от злоумышленника, который может передавать информацию, подключаясь непосредственно к линии связи. В этом случае применяется другая схема (см. рис. 5.2.). В данной схеме процедура вычисления  возложена на верификатора системы.

возложена на верификатора системы.

Рис. 5.1. Парольная схема аутентификации (вариант 1)

Рис. 5.2. Парольная схема аутентификации (вариант 2)

Обе рассмотренные схемы парольной аутентификации не защищают от атак перехвата и повтора, когда злоумышленник записывает информацию, передаваемую пользователем, и организует ее повторение для входа в систему.

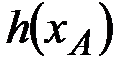

Для устранения последствий перехвата информации, передаваемой пользователем, или несанкционированного доступа злоумышленника к информации, хранящейся в памяти верификатора, может быть рекомендована схема, представленная на рис. 5.3, предполагающая использование двух хеш-функций  и

и  , причем результат работы второй из них зависит от неповторяющегося блока данных

, причем результат работы второй из них зависит от неповторяющегося блока данных  .

.

Рис. 5.3. Парольная схема аутентификации, защищенная от повтора

Аутентификация субъекта может быть как односторонней, так и взаимной. В первом случае процедуру аутентификации проходит один субъект, во втором случае аутентифицируют друг друга два взаимодействующих субъекта, например связывающиеся между собой по линиям связи. Взаимная аутентификация не есть простое объединение двух сеансов односторонней аутентификации, так как в последнем случае противник легко может осуществить атаку перехвата и повтора, выдавая себя за верификатора перед пользователем и за пользователя перед верификатором.

Проверка подлинности предполагает использование неповторяющихся блоков данных, в качестве которых используются временные метки, механизмы запрос-ответ и процедуры рукопожатия (см. рис. 5.4).

Использование меток времени позволяет регистрировать время отправки конкретного сообщения, что дает возможность получателю определить, насколько «устарело» пришедшее сообщение, а значит, защититься от повтора. При использовании меток времени возникает проблема допустимого времени задержки, связанная, во-первых, с невозможностью мгновенной передачи сообщения, а во-вторых, с невозможностью абсолютной синхронизации хода часов получателя и отправителя.

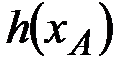

Механизм запрос-ответ предполагает включение пользователем А в сообщение для пользователя В запроса  - некоторого случайного числа. Перед ответом пользователь В обязан выполнить над числом

- некоторого случайного числа. Перед ответом пользователь В обязан выполнить над числом  некоторую операцию, например вычислить хеш-образ

некоторую операцию, например вычислить хеш-образ  . Получив ответ с правильным результатом вычислений, пользователь А может быть уверен, что В - подлинный.

. Получив ответ с правильным результатом вычислений, пользователь А может быть уверен, что В - подлинный.

Процедура рукопожатия заключается во взаимной проверке ключей, используемых субъектами взаимодействия. Последние признают друг друга законными партнерами, если докажут друг другу, что обладают правильными ключами.

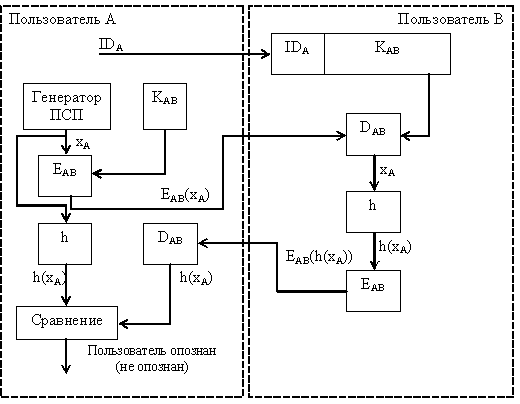

Рис. 5.4. Парольная схема с механизмом запрос-ответ и рукопожатием

Аутентификация субъекта может осуществляться с помощью симметричных и ассиметричных криптосистем.

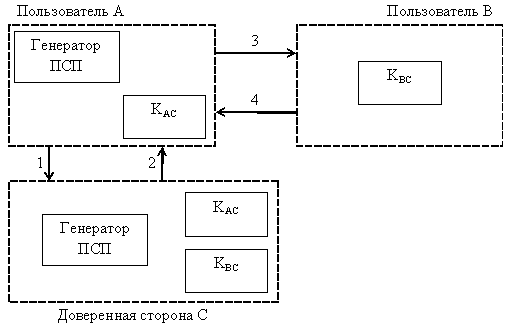

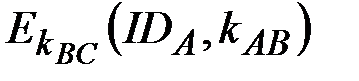

Аутентификация с использованием симметричных криптосистем в системах с большим числом пользователем требует введения в сеанс связи доверенной стороны. Такая схема аутентификации носит название схемы аутентификации Нидхэма-Шредера (см. рис. 5.5). На рисунке показано процедура взаимной аутентификации двух пользователей А и В с использованием третьей доверенной стороны – С, обладающей секретными ключами  и

и  . Последовательность шагов процедуры следующая:

. Последовательность шагов процедуры следующая:

Рис. 5.5. Схема аутентификации Нидхэма-Шредера

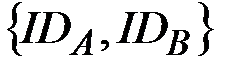

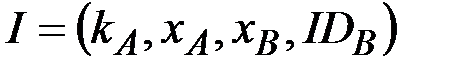

1) пользователь А, который хочет взаимодействовать с пользователем В, посылает С сообщение, содержащее идентификаторы субъектов запрашиваемого взаимодействия

;

;

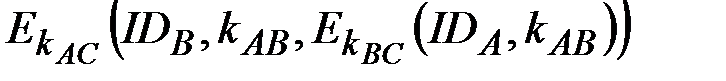

2) С, получив сообщение, формирует сеансовый ключ  для взаимодействия пользователей А и В и посылает А зашифрованное сообщение

для взаимодействия пользователей А и В и посылает А зашифрованное сообщение

,

,

содержащее сеансовый ключ для работы с В и криптограмму, которая по сути является разрешением для А на работу с В;

3) пользователь А, расшифровав полученное сообщение, определяет ключ  и разрешение

и разрешение

,

,

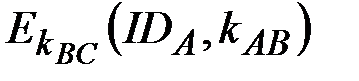

которое он расшифровать не может, так как не знает ключа  ; после этого А отправляет В сообщение

; после этого А отправляет В сообщение

,

,

содержащее зашифрованный запрос  и разрешение, полученное от С;

и разрешение, полученное от С;

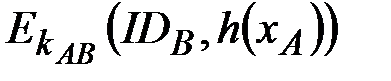

4) В, расшифровав криптограмму

узнает идентификатор пользователя взаимодействия и сеансовый ключ  для работы с ним, читает запрос

для работы с ним, читает запрос  ; после этого В формирует ответ на запрос

; после этого В формирует ответ на запрос  и отправляет А сообщение

и отправляет А сообщение

;

;

5) пользователь А, получив сообщение, расшифровывает его и проверяет ответ В; в случае положительного результата проверки процесс аутентификации успешно завершается.

В качестве третьей доверительной стороны выступает центр генерации и распределения ключей (ЦГРК). Данная трехсторонняя схема, по сути, является аутентифицированной схемой распределения сеансовых колючей. ЦГРК должен обладать высокой защищенностью, т.к. его компрометация приводит к компрометации всей сети.

Рассмотрим двусторонние схемы аутентифицированного распределения ключей.

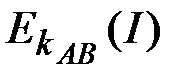

Пусть пользователи А и B располагают заранее известным ключом  , используемым не для шифрования, а для пересылки ключевой информации. Передача разового сеансового ключа

, используемым не для шифрования, а для пересылки ключевой информации. Передача разового сеансового ключа  от А к В осуществляется с помощью пересылки криптограммы

от А к В осуществляется с помощью пересылки криптограммы  , где

, где

.

.

Здесь  - метка времени,

- метка времени,  - идентификатор абонента В.

- идентификатор абонента В.

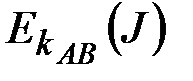

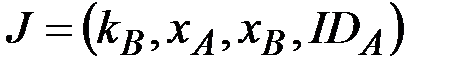

Для аутентификации сеанса можно использовать следующую схему, основанную на методе запрос-ответ.

Пользователь В генерирует случайное число  и отправляет его пользователю А. Пользователь А вычисляет криптограмму

и отправляет его пользователю А. Пользователь А вычисляет криптограмму

, где

, где  ,

,

и отправляет ее В, который расшифровав криптограмму убеждается, что имеет дело с пользователем А.

Взаимная аутентификация сеанса может быть осуществлена по протоколу, являющемуся модификацией предыдущего.

Пусть  и

и  - случайные числа, сгенерированные пользователями А и В. Последовательность шагов процедуры следующая:

- случайные числа, сгенерированные пользователями А и В. Последовательность шагов процедуры следующая:

1) пользователь В генерирует случайное число  и отправляет его абоненту А (впоследствии абонент А должен предъявить это число абоненту В);

и отправляет его абоненту А (впоследствии абонент А должен предъявить это число абоненту В);

2) пользователь А генерирует случайное число  (впоследствии абонент В должен предъявить это число абоненту А), вычисляет криптограмму

(впоследствии абонент В должен предъявить это число абоненту А), вычисляет криптограмму

, где

, где  ,

,

и отправляет ее пользователю В. Последний расшифровывает криптограмму, и тем самым А предъявляет число  абоненту В;

абоненту В;

3) пользователь В вычисляет криптограмму

, где

, где  ,

,

и отправляет ее абоненту А. Последний расшифровывает криптограмму, и тем самым В предъявляет число  абоненту А;

абоненту А;

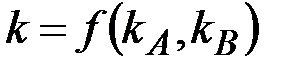

4) каждая из сторон вычисляет сеансовый ключ с помощью заданной функции

.

.

Ни один из пользователей заранее не знает сеансового ключа.

Аутентификация с использованием ассиметричных криптосистем. Использование ассиметричных криптосистем позволяет отказаться от серверов аутентификации, однако в системе должен существовать сервер, выдающий сертификаты на используемые пользователями сети открытые ключи. Сертификатом принято называть электронный документ, удостоверяющий принадлежность данного открытого ключа данному пользователю сети, иначе говоря, аутентичность ключа.

Классическим примером несимметричной аутентификации может служить схема Диффи-Хэллмана, представляющая собой совокупность процедуры выработки общего секретного ключа и взаимной аутентификации пользователей сети. Схема Диффи-Хеллмана была предложена авторами в середине 70-годов прошлого века и привела к настоящей революции в криптографии и ее практических применениях.

При использовании симметричных криптосистем, для сети, имеющей  абонентов, причем

абонентов, причем  - достаточно большое число, количество секретных ключей должно быть

- достаточно большое число, количество секретных ключей должно быть  . Таким образом, система обеспечивающая сеть ключами является достаточно громоздкой и дорогостоящей. Диффи и Хеллман решили эту проблему за счет использования открытого распределения и вычисления ключей.

. Таким образом, система обеспечивающая сеть ключами является достаточно громоздкой и дорогостоящей. Диффи и Хеллман решили эту проблему за счет использования открытого распределения и вычисления ключей.

Пусть система связи состоит из трех пользователей A, B и C. Для организации системы связи выбирается большое простое число  и некоторое число

и некоторое число  ,

,  , такое что все числа из множества

, такое что все числа из множества  могут быть представлены как различные степени

могут быть представлены как различные степени  . Другими словами

. Другими словами  - примитивный элемент поля Галуа

- примитивный элемент поля Галуа  . Числа

. Числа  и

и  известны всем пользователям.

известны всем пользователям.

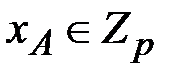

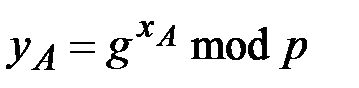

Пользователи выбирают числа  ,

,  ,

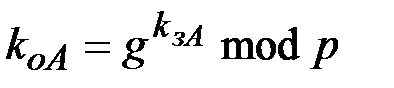

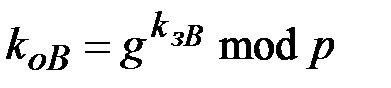

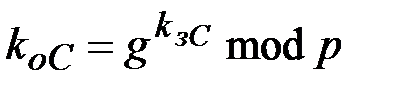

,  , которые являются закрытыми ключами. Затем пользователи вычисляют открытые ключи:

, которые являются закрытыми ключами. Затем пользователи вычисляют открытые ключи:

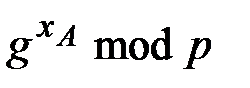

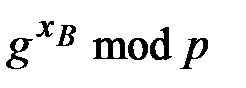

,

,  ,

,  .

.

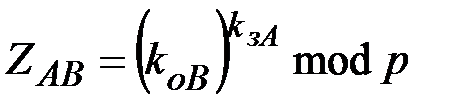

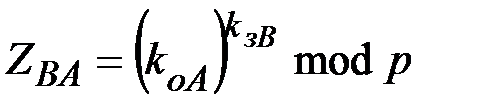

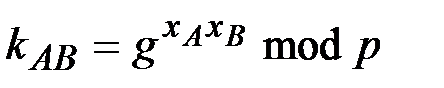

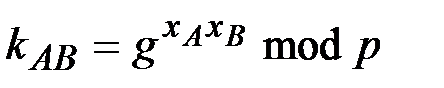

Пусть пользователь А решил организовать сеанс связи с В. Пользователь А сообщает В по открытому каналу, что он хочет передать ему сообщение. Затем пользователь А вычисляет:

.

.

В свою очередь, абонент В вычисляет число

.

.

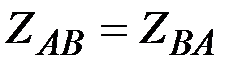

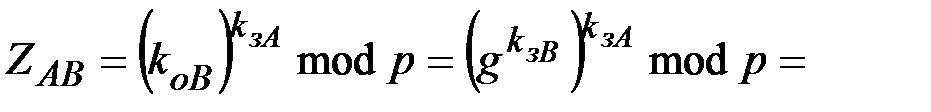

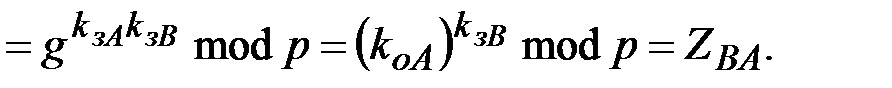

Утверждение 4.1.  .

.

□ Действительно,

■

■

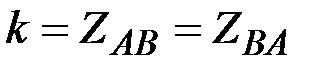

Таким образом, пользователи А и В получают одно и тоже число  , являющееся сеансовым ключом, причем это число не передавалось по линии связи.

, являющееся сеансовым ключом, причем это число не передавалось по линии связи.

Рассмотренный протокол не является аутентичным. Пользователи никак не подтверждают подлинность друг друга. Злоумышленник может замаскироваться под одного из пользователей системы, предъявив свой открытый ключ. Рассмотрим аутентичную схему распределения ключей Диффи-Хеллмана.

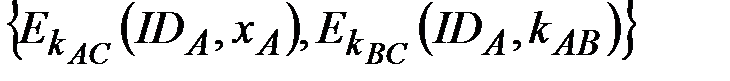

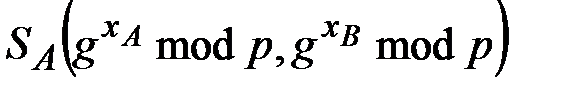

1) пользователь А вырабатывает случайное число  и отправляет пользователю В сообщение

и отправляет пользователю В сообщение

;

;

2) пользователь В вырабатывает случайное число  и вычисляет

и вычисляет

,

,

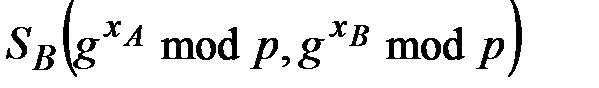

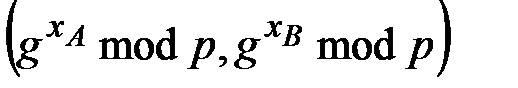

и на своем закрытом ключе создает подпись

,

,

сообщения  . Затем В вычисляет сеансовый ключ

. Затем В вычисляет сеансовый ключ

,

,

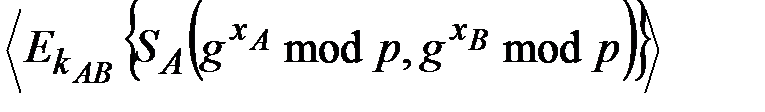

зашифровывает подпись на этом ключе и отправляет А сообщение

;

;

3) пользователь А вычисляет сеансовый ключ

с помощью своего секретного ключа создает подпись

,

,

зашифровывает ее и отправляет В сообщение

.

.

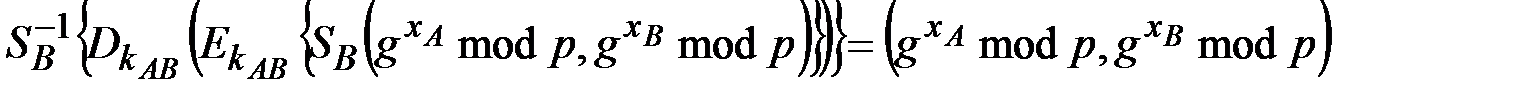

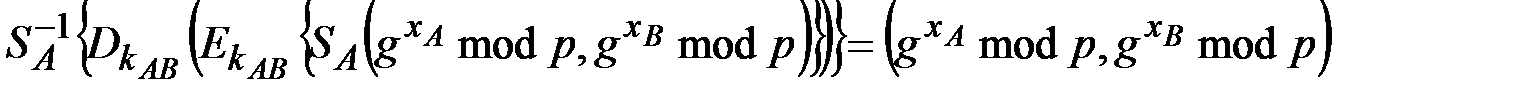

Если проверка подписи В абонентом А завершилась успешно, т.е. А убедился в справедливости равенства

,

,

он может быть уверен в подлинности пользователя В. Если проверка подписи А пользователем В завершилась успешно, т.е. В убедился в справедливости равенства

,

,

он в свою очередь может быть уверен в подлинности пользователя А.

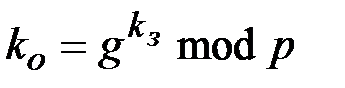

Одним из наиболее эффективных протоколов аутентификации является протокол Шнорра.

Пусть  и

и  - простые числа, такие, что

- простые числа, такие, что  делит

делит  . Шнорр предлагал использовать

. Шнорр предлагал использовать  разрядностью не менее 512 битов и

разрядностью не менее 512 битов и  разрядностью не менее 140 битов. Пусть

разрядностью не менее 140 битов. Пусть  ,

,  - множество целых чисел от

- множество целых чисел от  до

до  , такое, что

, такое, что

.

.

Протокол Шнорра основан на проблеме дискретного логарифма. В качестве закрытого ключа пользователь выбирает некоторое случайное число  , а открытый ключ вычисляет

, а открытый ключ вычисляет  .

.

Схема аутентификации Шнорра состоит в следующем:

1) пользователь А выбирает случайное число  , вычисляет

, вычисляет

,

,

и посылает его пользователю В;

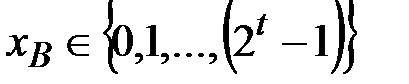

2) пользователь В выбирает случайное  -разрядное число

-разрядное число  и посылает его пользователю А;

и посылает его пользователю А;

3) пользователь А вычисляет

и посылает его пользователю В;

4) пользователь В проверяет соотношение

,

,

и, если оно выполняется, признает подлинность пользователя А.

Злоумышленник знающий только открыты ключ  ,

,  ,

,  и

и  не может пройти аутентификацию. Шнорр рекомендовал использовать

не может пройти аутентификацию. Шнорр рекомендовал использовать  разрядностью не менее 72 битов.

разрядностью не менее 72 битов.

5.2. Аутентификация объекта

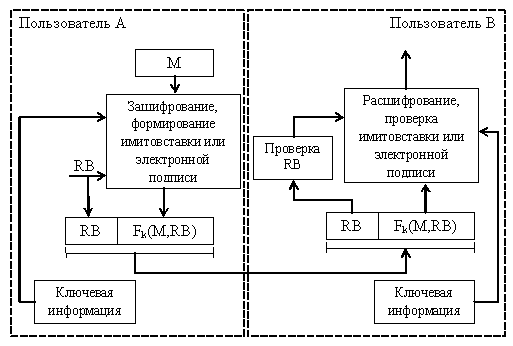

В процессе аутентификации объекта, иногда называемой аутентификацией источника данных, проверяется подлинность идентификатора, представленного с некоторыми данными. В отличие от аутентификации субъекта в этой ситуации пользователю не нужно быть активным участником процесса аутентификации. Данный тип аутентификации (см. рис. 5.6) по сути ничем не отличается от процедуры контроля целостности. Для аутентификации объекта применяется шифрование симметричным алгоритмом, выработка имитовставки или электронной подписи. Первые два варианта применяются в том случае, когда пользователь и верификатор доверяют друг другу. Если необходимо иметь возможность доказательства подлинности идентификатора третьей стороне (при условии, что верификатор не имеет возможности изменить массив данных), например, необходима юридическая значимость пересылаемых электронных документов, требуется электронная подпись.

Рис. 5.6. Схема аутентификации объекта

|

|

|

|

|

Дата добавления: 2014-12-26; Просмотров: 2404; Нарушение авторских прав?; Мы поможем в написании вашей работы!