КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Безпека інформаційних систем

|

|

|

|

Політика безпеки ІС – це формальний виклад правил, яких повинні дотримуватись особи, що одержують доступ до корпоративних комп'ютерних технологій і інформації. Етапи побудови політики безпеки ІС наведені на рис.4.53.

Рис.4.53. Етапи побудови політики безпеки ІС

Методи і засоби забезпечення безпеки ІС наведені на рис.4.54

Рис.4.54. Методи і засоби забезпечення безпеки ІС

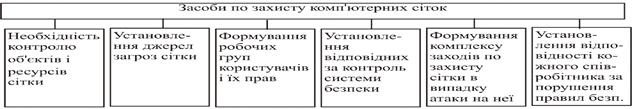

Заходи щодо захисту комп'ютерних мереж наведені на рис.4.55.

4.55.Заходи щодо захисту комп'ютерних мереж

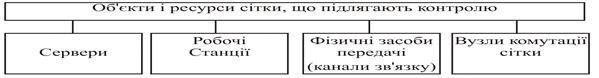

Об'єкти і ресурси мережі, що підлягають контролю наведені на рис.4.56

Рис.4.56.Об'єкти і ресурси мережі, що підлягають контролю

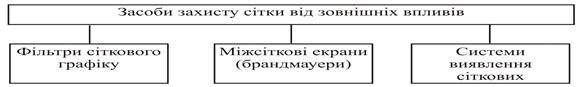

Захист мережі від комп'ютерних вірусів – здійснюється спеціальними програмними засобами (антивірусними, сканерами і моніторами), що забезпечують їхнє виявлення і знищення. Засоби захисту мережі від зовнішніх впливів наведені на рис.4.57.

Рис.4.57. Засоби захисту мережі від зовнішніх впливів

Сервіс безпеки – це сукупність механізмів, процедур і інших засобів керування, що забезпечують зменшення ризиків, зв'язаних з погрозою втрати ним розкриття даних.

Типи сервісів безпеки ІС та різновиди порушень безпеки даних наведені на рис.4.58 і рис.4.59.

Рис.4.58.Типи сервісів безпеки ІС

Рис.4.59.Різновиди порушень безпеки даних

Шифрування – це перетворення даних у форму, що не дозволяє безпосереднє сприйняття зашифрованої інформації.

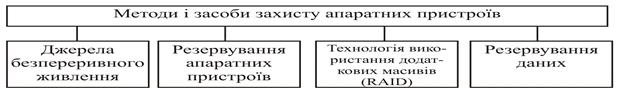

Методи і засоби захисту апаратних засобів наведені на рис.4.60.

Рис.4.60. Методи і засоби захисту апаратних засобів

Захист операційної системи передбачає встановлення квот на ресурси і спеціальні засоби для авторизированого доступу до комп'ютера.

Хакер – особа, що здійснює несанкціонований «злом» системи безпеки ІС з метою задоволення власних професійних амбіцій без заподіяння збитку системи.

Кракер – особа, що здійснює несанкціонований «злом» системи безпеки ІС із заподіянням збитку системи.

Фізичні засоби захисту ІС – передбачає створення реальних фізичних перешкод для зловмисників, шляхом перегородження шляхів для їхнього доступу до інформаційних ресурсів.

Відділ інформаційної безпеки – спеціальне організаційне формування в структурі організації, що формує політику захисту інформаційних систем і здійснюючий контроль за безпечним функціонуванням комп'ютерної техніки.

|

|

|

|

|

Дата добавления: 2015-05-06; Просмотров: 451; Нарушение авторских прав?; Мы поможем в написании вашей работы!