КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Требования к криптосистемам

|

|

|

|

Процесс криптографического преобразования может осуществятся как программно так и аппаратно. Программная реализация более практичная и гибкая. Аппаратная реализация более дорогая, но высокая производительность и простота использования. Требования:

Процесс криптографического преобразования может осуществятся как программно так и аппаратно. Программная реализация более практичная и гибкая. Аппаратная реализация более дорогая, но высокая производительность и простота использования. Требования:

•Знания алгоритма шифрования не должно влиять на надёжность защиты.

•Шифрованное сообщение должно поддаваться чтению только при знании ключа.

•Незначительные изменения ключа должно приводить к серьезному изменению зашифрованного сообщения.

•Длина шифрованного сообщения должна быть равна длине шифрованного текста.

•Не должно быть простых легкоустанавливаемых зависимостей между ключами, которые последовательно используются в алгоритме шифрования.

•Число операций, необходимых для расшифрования методом прямого перебора всех возможных ключей должно иметь строгую нижнюю оценку и выходить за пределы возможности современных компьютеров.

•Структурные элементы алгоритма шифрования должны быть неизменными.

•Все дополнительные биты, вводимые при шифровании, должны быть скрыты в зашифрованном сообщении.

•Алгоритм должен иметь возможность как программной, так и аппаратной реализации, причем изменение длины ключа не должно ухудшать работу алгоритмов.

Классификация алгоритмов шифрования

Криптосистемы делятся на:

1.Ассиметричные (2 ключа (с открытым и закрытым ключом))

Разложение на множество больших составных чисел RSA (райвест-шамир-Адлеман)

Разложение на множество больших составных чисел RSA (райвест-шамир-Адлеман)

Методы основанные на точках эллиптических кривых

Использование дискретных алгоритмов (Эль-Гамаль)

2.Симметричные (1 ключ)

а) принцип обработки информации

Блочная обработка

Потоковая (побитовая) - с одноразовым ключом- с конечным ключом -на основе ГПСЧ

б) методы преобразования

Шифры простой замены (подстановка)

Методы перестановки

Метод гаммирования

Составные (комплексные)

Симметричный алгоритм – алгоритм для шифрования и дешифрования использующие один и тот же ключ (проблема с потенциальной передачей ключа).

Ассиметричный алгоритм – использующий пару ключей взаимозаменяемых и дополняющих друг друга. Один закрытый, другой открытый. Открытый – в общем доступе.

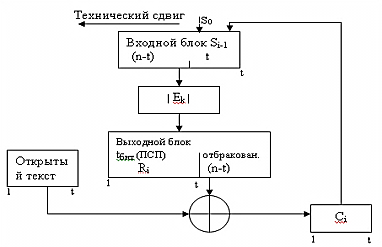

Потоковая – посимвольная обработка открытого текста. При этом каждый бит исходящей информации шифруется независимо от других с помощью операции гаммирования.

Блочные шифры – открытый текст разбивается на блоки (по 64 бита) и шифрование осуществляется поблочно.

Шифром замены – каждый символ открытого текста будет заменен на символ закрытого текста.

В классической криптографии 4 разновидности шифра замены:

•Простая замена (одноалфовитный шифр) – шифр Цезаря.

А → Г

Б → Д

В → Е

Г → Ё

Д →Ж

И т.д.

•Омофонная замена (одному символу может соответствовать один из списка символов замены)

А → 5,15,40,90

Б →6,12,17,80

•Блочная замена (шифрование производится блоками (замена блоков текста на что-то))

•Многоалфавитная замена состоит из нескольких шифров простой замены.

С помощью кода можно выразить только то, что было предусмотрено заранее.

Шифры перестановки – буквы открытого текста не замещаются, а меняется порядок их следования.

Л О П Е А

А Ч Р Т

С К И Е

Т А Л Л

↓

ЛОПЕААЧРТСКИЕТАЛЛ.

Ключ - размер матрицы.

Гаммирование – метод заключается в наложении на исходный текст некоторой случайной гаммы последовательности генерированное на основе ключа по определенному правилу. Чаще всего этим правилом является исключающее или.

Бывают с одноразовым ключом в качестве гаммы берется единственный раз и длина ее равна длине шифрованного текста и гамма используется один единственный раз.

Например исключающее или, сложение по модулю.

0 1

0 0 1

1 1 0

Второй вид гаммирования - гаммирование с конечным ключом, ключ короче текста. Текст шифруется блоками под размер ключа.

1 1 0 0 1 0 1 0 – текст

1 1 0 1 1 1 0 1 + сложение по модулю, где 1101-ключ

0 0 0 1 0 1 1 1 –шифрованный текст

Третий вид – гамма получателя с помощью генератора псевдослучайных чисел.

Проблемы:

1.Как получить гамму (ключ) с заданной длиной? Гамму получают с помощью генератора псевдослучайных чисел. Начинается с какого-то числа, (число инициализации) запускает генератор.

2.Какой размер гаммы? Гамму можно получить с помощью введения ключа.

3.Обратимость операции. Простой ввод ключа, который переводится в двоичную систему и накладывается.

Составные шифры включают всё, что описано выше.

Криптография: симметричные и асимметричные алгоритмы.

| Симметричный алгоритм – алгоритм для шифрования и дешифрования использующие один и тот же ключ (проблема с потенциальной передачей ключа). Ассиметричный алгоритм – использующий пару ключей взаимозаменяемых и дополняющих друг друга. Один закрытый, другой открытый. Открытый – в общем доступе. Ассиметричные алгоритмы | |

| 1) RSA | Стойкость зависит от сложности факторизации больших целых чисел |

| 2) ECC-криптосистема на основе элиптических кривых. | Крипто система на основе эллиптических кривых. Использует алгебраичную систему в терминах (...) элептических кривых, по отношению к другим ассиметричным системам при эквивалентной стойкости используют ключи меньшей длины и имеют большую производительность. |

| 3) Метод Эль-Гамаля | Вариант алгоритма Деффи-Хеллмана, который используется для шифрования электронной подписи. В основе метода лежит проблема дискретного алогорифмирования |

| 1) DSS (Digital Signature Standard) | Ключ от 512 до 1024 бита. Стандарт одобрен правительством США. В стандарте найдены слабые места, используют только для электронной подписи для шифрования не используют. Метод основан на проблеме дискретного логарифма. |

|

|

|

|

|

Дата добавления: 2015-04-23; Просмотров: 747; Нарушение авторских прав?; Мы поможем в написании вашей работы!