КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

ФИЛЬТРЫ КОНТРОЛЯ СОСТОЯНИЯ КАНАЛА СВЯЗИ

|

|

|

|

ШЛЮЗЫ СЕАНСОВОГО УРОВНЯ

Шлюзы сеансового уровня, как и следует из названия, оперируют на сеансовом уровне иерархии OSI. Однако в сетевой модели TCP/IP нет уровня, однозначно соответствующего сеансовому уровню OSI. Поэтому к шлюзам сеансового уровня относят фильтры, которые невозможно отождествить ни с сетевым, ни с транспортным, ни с прикладным уровнем.

Фильтры сеансового уровня имеют несколько разновидностей в зависимости от их функциональных особенностей, но такая классификация носит достаточно условный характер, поскольку их возможности во многом пересекаются. Следует помнить, что в состав межсетевых экранов входят шлюзы сеансового уровня всех или большинства видов.

К фильтрам контроля состояния канала связи нередко относят сетевые фильтры (сетевой уровень) с расширенными возможностями.

Динамическая фильтрация в сетевых фильтрах. В отличие от стандартной статической фильтрации в сетевых фильтрах, динамическая (stateful) фильтрация позволяет вместо нескольких правил фильтрации для каждого канала связи назначать только одно правило. При этом динамический фильтр сам отслеживает последовательность обмена пакетами данных между клиентом и сервером, включая IP-адреса, протокол транспортного уровня, номера портов отправителя и получателя, а иногда и порядковые номера пакетов. Понятно, что такая фильтрация требует дополнительной оперативной памяти. По производительности динамический фильтр несколько уступает статическому фильтру.

Фильтр фрагментированных пакетов. При передаче через сети с различными MTU IP-пакеты могут разбиваться на отдельные фрагменты, причем только первый фрагмент всегда содержит полный заголовок пакета транспортного уровня, включая информацию о программных портах. Обычные сетевые фильтры не в состоянии проверять фрагменты, кроме первого, и пропускают их (при выполнении критериев по IP-адресам и используемому протоколу). За счет этого злоумышленники могут организовать опасные атаки по типу «отказ в обслуживании», преднамеренно генерируя большое количество фрагментов и тем самым блокируя работу компьютера-получателя пакетов. Фильтр фрагментированных пакетов не пропускает фрагменты, если первый из них не пройдет регистрации.

Контроль битов SYN и ACK. Ряд фильтров позволяет отслеживать биты SYN и ACK в пакетах TCP. Все они призваны бороться с атаками по типу SYN-flooding (см. врезку «Атака SYN-flooding»), но используют различные подходы. Самый простой фильтр запрещает передачу TCP-пакетов с битом SYN, но без бита ACK со стороны общедоступной сети на компьютеры внутренней сети, если последние не были явно объявлены серверами для внешней сети (или хотя бы для определенной группы компьютеров внешней сети). К сожалению, такой фильтр не спасает при атаках SYN-flooding на машины, являющиеся серверами для внешней сети, но расположенные во внутренней сети.

|

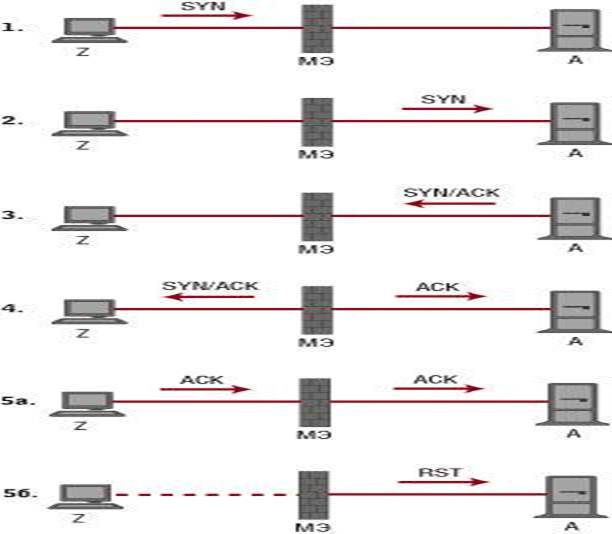

| Рисунок 2. Процедура установления TCP-соединения через SYNDefender Gateway. |

Для этих целей применяют специализированные фильтры с многоступенчатым порядком установления соединений. Например, фильтр SYNDefender Gateway из состава межсетевого экрана FireWall-1 производства Check Point работает следующим образом. Допустим, внешний компьютер Z пытается установить соединение с внутренним сервером A через межсетевой экран МЭ. Процедура установления соединения показана на Рисунке 2. Когда МЭ получает пакет SYN от компьютера Z (этап 1), то этот пакет передается на сервер A (этап 2). В ответ сервер A передает пакет SYN/ACK на компьютер Z, но МЭ его перехватывает (этап 3). Далее МЭ пересылает полученный пакет на компьютер Z, кроме того, МЭ от имени компьютера Z посылает пакет ACK на сервер A (этап 4). За счет быстрого ответа серверу A, выделяемая под установление новых соединений память сервера никогда не окажется переполнена, и атака SYN-flooding не пройдет.

Дальнейшее развитие событий зависит от того, действительно ли компьютер Z инициализировал установление соединения с сервером A. Если это так, то компьютер Z перешлет пакет ACK серверу A, который проходит через МЭ (этап 5a). Сервер A проигнорирует второй пакет ACK. Затем МЭ будет беспрепятственно пропускать пакеты между компьютерами A и Z. Если же МЭ не получит пакета ACK или кончится тайм-аут на установление соединения, то он вышлет в адрес сервера A пакет RST, отменяющий соединение (этап 5б).

|

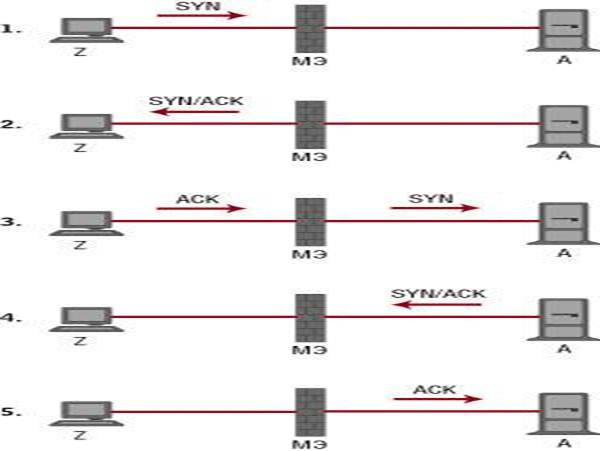

| Рисунок 3. Процедура установления TCP-соединения через SYNDefender Relay. |

Фильтр SYNDefender Relay из состава того же Check Point FireWall-1 работает несколько иначе. Прежде чем передавать пакет SYN на сервер A, МЭ сначала устанавливает соединение с компьютером Z. Процедура установления соединения для этого случая показана на Рисунке 3. Только после получения пакета ACK от компьютера Z межсетевой экран инициализирует соединение с сервером A (этап 3). Очевидно, что после установления соединений межсетевой экран будет вынужден в динамическом режиме менять значения полей Sequent number (порядковый номер) и Acknowledgement number (номер подтверждения) во всех пакетах TCP, передаваемых между компьютерами A и Z, что снижает производительность.

|

|

|

|

|

Дата добавления: 2014-01-03; Просмотров: 846; Нарушение авторских прав?; Мы поможем в написании вашей работы!