КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Великая стена» информационной безопасности Китая

|

|

|

|

В 2004 г. правительство Китая одобрило проект "S219", именуемый специалистами "Великой стеной", главной задачей которого является обеспечение стопроцентной безопасности китайских глобальных компьютерных сетей.

Проект "S219" разработан Министерством науки и технологии Китая, разработка была начата в феврале 2000 года. Он должен обеспечить информационную безопасность правительственных, финансовых и медийных компьютерных сетей. Речь идет не только о борьбе с компьютерными вирусами, но и с распространением нежелательной, по мнению китайских властей, информации [6].

Для реализации проекта задействованы свыше 3000 специалистов. Уже на этапе разработки этот авторский коллектив запатентовал 45 новых технологий, применяемых для создания "великой стены".

В Китае в 2004 г было закрыто 12 575 нелегальных интернет-кафе. По мнению Министерства образования Китая, интернет-кафе мешают нормальной работе школ. МГБ КНР приступило к выплате денежных вознаграждений гражданам за информацию о порносайтах в Интернете. Размер вознаграждений составит до 2 тысяч юаней (около 330 долларов США). С июля 2004 года, когда в Китае развернулась массовая кампания по борьбе с порнографией в Интернете, благодаря информации осведомителей были закрыты 1 125 порносайтов и арестованы 445 человек [20].

В Китае поощряется использование Интернета для образования и бизнеса. Размещение информации сексуального характера на китайских сайтах запрещено, а доступ пользователей к зарубежным узлам, которые, по мнению властей, носят порнографический или подрывной характер, блокируется. МГБ Китая совместно с Министерством образования и Министерством информационной индустрии объявили о начале совместной кампании, призванной положить конец спаму в стране, как рекламному, так и "реакционному" - направленному на дискредитацию существующего строя. Согласно заявлению МГБ, более половины сообщений электронной почты, получаемых китайскими пользователями интернета, являются спамом.

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ В США: ПРОБЛЕМЫ И РЕШЕНИЯ

Информационная безопасность сегодня, как самостоятельное направление развития и использования современных технологий, без тени преувеличения, переживает свое второе рождение. Потоки информации, связанные с производством, закупкой и продажей товаров, предоставлением и оказанием услуг, банковскими и финансовыми операциями, нормативно-правовой и законодательной деятельностью, образованием и развлечениями постоянно нарастают. По некоторым оценкам только суммарная стоимость ежедневных финансовых транзакций в Интернете уже достигла отметки 2.8 млрд. долл. На наших глазах глобализация информационных ресурсов становится определяющим фактором существования и выживания современной цивилизации.

В этой связи опыт США - страны с одной из наиболее развитой в мире информационной и телекоммуникационной инфраструктурой, ставшей за последние несколько лет объектом для совершения террористических актов и кибернетических атак, представляется весьма интересным и поучительным с точки зрения анализа тенденций в государственной, бюджетной, инвестиционной, научно-технической и кадровой политике решения комплекса проблем, связанных с обеспечением информационной безопасности национальной инфраструктуры.

Реорганизация правительства и законодательные инициативы Конгресса США

Трагические события 11 сентября 2001 года побудили американцев кардинальным образом пересмотреть не только свои представления о системе безопасности государства и общества в новых геополитических условиях, но и законодательство, структуру правительства, государственный бюджет, приоритеты основных направлений внутренней и внешней политики, инвестиционную и кадровую политику в области развития и использования высоких технологий. Все эти изменения в той или иной степени затрагивают вопросы информационной безопасности, которые в свою очередь неразрывно связаны с жизнедеятельностью государства, его экономики и общества в целом.

В соответствии с "Законом о патриотизме" (USA Patriot Act), принятым Конгрессом 26 октября 2001 года, критическая инфраструктура определяется как "совокупность физических или виртуальных систем и средств, важных для США в такой мере, что их выход из строя или уничтожение могут привести к губительным последствиям в области обороны, экономики, здравоохранения и безопасности нации".

Понятие критической инфраструктуры охватывает такие ключевые области народного хозяйства и экономики США как: национальная оборона, сельское хозяйство (2 миллиона ферм), производство пищевых продуктов (87 тысяч заводов), гражданская авиация (5000 аэропортов), морской транспорт (300 портов), автомобильные дороги и мосты (590 тысяч), тоннели (400), дамбы (80000), трубопроводы (2 миллиона миль), водоснабжение (3400 резервуаров), здравоохранение (5800 госпиталей), службы экстренной помощи (87 тысяч бригад), органы государственного управления (3000 объектов), военное производство (250 тысяч фирм), информационные и телекоммуникационные системы и сети (2 миллиарда миль кабелей), энергетика (2800 электростанций), атомные электростанции (104), транспорт, банковская и финансовая системы (26600 отделений), химическая промышленность (66 тысяч заводов), почтовая служба (137 миллионов ящиков для писем), высотные здания (460), национальные и исторические памятники (5800).

При этом обеспечение безопасности только 5 (экстренная помощь населению, информационные и телекоммуникационные системы и сети, органы административного управления, транспорт, почтовая служба) из 13 перечисленных выше ключевых областей возлагается непосредственно на МВБ. 85% объектов критической инфраструктуры США принадлежит частным предпринимателям.

Кульминацией законотворческой деятельности Конгресса в области внутренней безопасности страны стало принятие 25 ноября 2002 г. долгожданного для американцев "Закона о внутренней безопасности" (Home Security Act, H.R. 5005) и создание специального комитета (House Homeland Security Committee), осуществляющего постоянный надзор за его исполнением в лице членов Палаты представителей. В соответствии с этим законом в целях обеспечения безопасности граждан перед лицом угроз со стороны международного терроризма создано Министерство внутренней безопасности (Department of Homeland Security), на которое возлагаются функции по предотвращению террористических актов, снижению уязвимости инфраструктуры, ущерба и ликвидация последствий от террористических актов, а так же координации действий других министерств и ведомств в ликвидации последствий техногенных, антропогенных и природных катастроф на территории США.

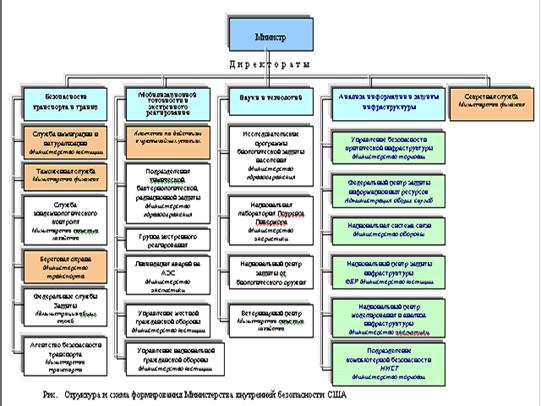

Структура нового министерства со штатной численностью 170 тысяч сотрудников и бюджетом в $37 млрд. предполагает создание аппарата министра и четырех основных подразделений (директоратов): Анализа информации и защиты инфраструктуры (Information Analysis and Infrastructure Protection), Безопасности границ и транспорта (Border and Transportation Security), Мобилизационной готовности и экстренного реагирования (Emergency Preparedness and Response), Науки и технологий (Science and Technology).

1 марта 2003 года в штат МВБ были переданы и приступили к исполнению своих обязанностей по решению задач анализа информации и защиты инфраструктуры следующие подразделения министерств и ведомств правительства США:

Управление безопасности критической инфраструктуры Министерства торговли (Infrastructure Assurance Office - CIAO),

Национальный центр защиты инфраструктуры ФБР Министерства юстиции (National Infrastructure Protection Center - NIPC),

Национальный центр моделирования и анализа инфраструктуры при Институте проблем защиты информационной инфраструктуры Министерства энергетики (National Infrastructure Simulation and Analysis Center - NISAC),

Федеральный центр защиты информационных ресурсов Администрации общих служб (Federal Computer Incident Response Center of the General Services Administration - FedCIRC),

Управление безопасности энергетических систем Министерства энергетики (Energy Assurance Office of the Department of Energy - EAO), Национальная система связи Министерства Обороны (National Communication System - NCS).

Неслучайно, накануне официального начала работы МВБ и в преддверии подготовки войны в Ираке, американская администрация приняла три новых директивных документа в интересах внутренней безопасности: Национальную стратегию борьбы с терроризмом (The National Strategy for Combating Terrorism), Национальную стратегию кибернетической безопасности (The National Strategy to Secure Cyberspace) и Национальную стратегию физической защиты критической инфраструктуры (The National Strategy for The Physical Protection of Critical Infrastructures and Key Assets).

Новые стратегии впервые официально признают “полную зависимость инфраструктуры США от информационных систем и сетей”, их уязвимость и нацеливают правительство, промышленность, бизнес и общество в целом на создание так называемой Единой национальной системы реагирования на кибернетические нападения (National Cyberspace Security Response System) как совокупности территориальных, ведомственных и частных центров анализа и распределения информации (ISAC) в различных секторах народного хозяйства и экономики страны.

С этой целью в структуре МВБ создано Национальное подразделение кибернетической безопасности (National Cyber Security Division), главным элементом которого должен стать вновь образованный за счет объединения трех групп немедленного реагирования (CC/CERT, NCS, NIPC) Центр экстренного реагирования на компьютерные происшествия в США (US-CERT - U.S. Computer Emergency Response Team). К 2004 году этот главный командный пункт кибернетической защиты критической инфраструктуры должен в течение 30 минут обнаруживать факт нападения (вторжения) и выдавать предупреждения (рекомендации) всем администраторам информационных систем США. Назначение на пост руководителя НПКБ одного из управляющих ведущей американской софтверной компании Symantec Corp - Амита Йорана, как впрочем и его начальника (Роберта Ликуски) - ветерана ЦРУ, является лишним свидетельством того внимания, которое правительство США уделяет проблеме ИБ.

Основные задачи в области кибербезопасности в соответствии с новой стратегией заключаются в том, чтобы "предотвратить кибернетические нападения на критическую инфраструктуру, снизить уязвимость нации к таким нападениям и минимизировать ущерб и время восстановления". При этом под кибернетическим терроризмом в США сегодня понимают "преднамеренное разрушение, прерывание или искажение данных в цифровой форме или потоков информации, имеющих широкомасштабные последствия в политическом, религиозном или идеологическом плане". В целом стратегия кибербезопасности будет воплощаться в жизнь по классической схеме системы гражданской обороны СССР: обучение, предупреждение, оповещение, ликвидация последствий.

Для этого, как подчеркивается в документах, "необходимо усилить меры по обеспечению целостности, надежности и готовности критической физической и информационной инфраструктур как внутри, так и за пределами страны"..

Кроме того, в интересах защиты информационных ресурсов в ст.225 "Закона о внутренней безопасности" содержатся дополнительные меры, направленные на усиление ответственности за преступления в области высоких технологий, которые оформлены в виде самостоятельного "Закона об усилении кибернетической безопасности". В этом же законе в ст. 224 учреждается так называемая "сетевая гвардия" (NET Guard) из числа местных добровольцев, владеющих соответствующими знаниями и необходимыми навыками для ликвидации последствий атак (вторжений) террористов на информационные ресурсы и сети связи.

Следует отметить особую роль промышленных и деловых кругов, принявших активное участие в обсуждении и доработки документов, к появлению которых приложили немало усилий Пентагон, АНБ и ФБР, широко пропагандируя свой богатый опыт борьбы с хакерами. С 1997 года в США активно реализуется по эгидой Национального института стандартов и технологий и АНБ широкомасштабная Национальная программа сотрудничества в области информационной безопасности (The National Information Assurance Partnership - NIAP). Стремление федерального правительства взять под жесткий государственный контроль вопросы информационной безопасности инфраструктуры страны во многом объясняется пассивностью местных властей: по данным независимого исследования, проведенного одной из ведущих в США аналитических организаций (Zeichner Risk Analytics), 22 штата из 50 (44%) до сих пор не приняли никаких нормативно-правовых документов в своем законодательстве.

Бюджетное финансирование информационных технологий

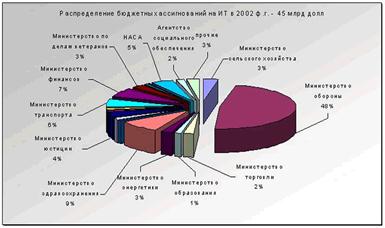

Использованию информационных технологий (ИТ) в интересах обеспечения внутренней безопасности американского общества и национальной безопасности государства Конгресс и правительство США отводят ключевую роль. По оценкам экспертов среднегодовой темп роста финансирования ИТ в период 2002 - 2008 гг. составит 10% и к 2008 г. бюджетные расходы на ИТ в абсолютном исчислении достигнут $68.2 млрд. в год, что в 1.5 раза больше аналогичного показателя за 2002 г ($45.4 млрд.). При этом сложившаяся за последнее время пропорция распределения ассигнований между федеральными программами развития ИТ (рис.1) будет изменяться в сторону приоритетного развития информационных ресурсов пяти ведущих министерств (Минфина, МВБ, Минобороны, Минэнерго и Минтранса), доля которых к 2008 году составит до 70% в общих бюджетных затратах на ИТ.

Рис.1 Структура бюджетных расходов США на ИТ в 2002 году

Увеличение удельного веса финансирования программ развития ключевых информационных ресурсов свидетельствует об изменении акцентов в государственной политике США в этой области за последние 3-4 года, когда происходило формирование концепции развития национальной информационной инфраструктуры и разработка мер по ее защите. Как известно, в январе 2000 г. в соответствии с подписанным президентом Клинтоном так называемым "Национальным планом защиты информационных систем" на 2000-2003 гг. были созданы Совет по безопасности национальной инфраструктуры (NIAC) и специальные центры компьютерной и информационной безопасности: в Пентагоне - Объединенный центр защиты сетей (JTF-CND), в ФБР - Национальный центр защиты инфраструктуры (NIPC), а также Национальный и Федеральный центры реагирования на компьютерные происшествия (NSIRC, FedCIRC), которые с помощью специальной федеральной сети обнаружения вторжения (FIDNet) должны оповещать правительственные, промышленные, коммерческие и общественные организации об угрозе информационного нападения на США.

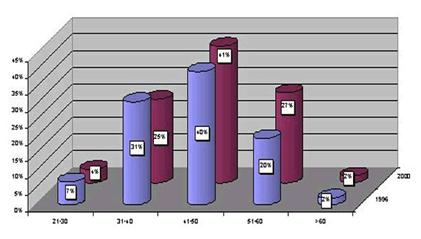

Распределение бюджетных ассигнований на ИТ в 2002 и 2003 ф.г. по министерствам, участвующим в формировании МВБ, представлено на рис.2

Рис.2 Динамика расходов на ИТ в рамках МВБ

Непосредственно только на развитие и использование ИТ в рамках МВБ в 2002 и 2003 ф.г. из бюджета выделено соответственно $1.2 и $1.7 млрд. Анализ динамики бюджетных расходов свидетельствует о необычайно высоких темпах роста прямых капиталовложений в ИТ по сравнению с общими расходами, связанными с деятельностью МВБ - 42% и 25% соответственно. Однако, рост расходов на ИТ в МВБ еще не означает повышения эффективности их использования в интересах внутренней безопасности.

Следует отметить, что МВБ достаются в "наследство" не только кадры, помещения, оборудование и другие материальные средства федеральных ведомств, но и целый ворох нереализованных за последние 5 лет рекомендаций (свыше 750) Конгресса США в области ИТ.

Рис.3 Структура распределения нереализованных рекомендаций Конгресса США

в области использования ИТ в интересах федерального правительства

Анализ диаграммы рис.3 показывает, что большая часть нерешенных проблем связана с информационной безопасностью (63.5%), управлением инвестициями (11.4%), проектированием и корпоративной архитектурой систем и сетей (9.9%, 6.8%), которые предполагается использовать в новой структуре МВБ. Это означает, что параллельно с системной интеграцией, введением общих стандартов и администрированием информационных массивов новому министерству предстоит решать не менее сложные и запутанные в финансовом, организационном и техническом отношении вопросы, предыстория которых насчитывает уже не один год.

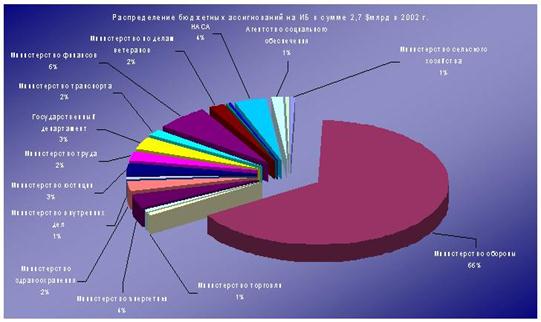

Ассигнования на программы, связанные непосредственно с информационной безопасностью (ИБ) в соответствии с принятым законопроектом должны возрасти практически в раза с $2,7 млрд в 2002 г. до $4,2 млрд в 2003. Всего же за предстоящие пять лет прогнозируемая сумма расходов на ИБ с может составить сумму порядка $22 млрд или весь бюджет ИТ Пентагона за 2002 г.По оценкам экспертов к 2008 г. бюджетные расходы на ИБ могут достигнуть $6 млрд. Большая часть федеральных министерств и ведомств (60%) тратят от 2% до 6% бюджета ИТ непосредственно на ИБ. И только пять из 24 организаций тратят от 7% до 17%, а еще пять - от 1% до 2%.

Рис.4 Распределение бюджетных ассигнований на ИБ в 2002 году

Проблема повышения эффективности и безопасности обмена информацией является ключевой в разработке новых технологий не только в интересах МВБ: не секрет, что Конгресс проявляет большую обеспокоенность по поводу выполнения одной из самых широкомасштабных и амбициозных национальных программ в области ИТ в рамках так называемой концепции "электронного правительства" (e-government), начатой еще администрацией Клинтона в соответствии с Законом о реформе в области информационной безопасности правительства (GISRA).

Озабоченность правительства неудовлетворительным состоянием дел в области ИБ находит свое прямое отражение и в бюджетном финансировании конкретных проектов, открытых после 11 сентября. Например, Пентагон и АНБ подписали соглашение с компанией Лэнкоп о разработке к концу 2003 года специализированной информационной системы "Терминатор", призванной обеспечить защиту важнейших компьютерных сетей США от кибернетических атак.

Увеличение прямых бюджетных ассигнований в интересах внутренней безопасности американского общества неизбежно будет сопровождаться пересмотром государственной политики и механизма контроля за инвестициями со стороны Конгресса в области развития и использования ИТ не только в МВБ, но и в правительстве в целом. При этом накопленный в течение многих лет груз организационно-технических, бюрократических и межведомственных проблем должен стать мощнейшим стимулом, а новое министерство - корпоративной моделью их эффективного решения и полигоном для испытания новых технологий в интересах ИБ США.

Статистика компьютерных правонарушений

По данным Координационного центра оперативного реагирования CERT/CC, отслеживающего все инциденты связанные с несанкционированным вторжением в информационные ресурсы США, количество таких инцидентов в 2002 г. по сравнению с 2001 г. увеличилось на 56% с 52658 до 82094. Всего, начиная с 1988 г. после принятия Конгрессом США специального закона о компьютерных преступлениях, по состоянию на конец 2-ого квартала 2003 г. было зафиксировано 258867 таких правонарушений, большинство которых остается нераскрытыми. Анализ данной статистики с учетом сохранения существующих тенденций дает основания прогнозировать дальнейший рост компьютерных происшествий в США, количество которых к 2007 году может достичь 600 тысяч (см.рис5).

Рис.5 Статистика и прогноз количества компьютерных происшествий в США

Следует пояснить, что даже этот, на первый взгляд, фантастический рост количества несанкционированных подключений и вторжений отражает только верхушку айсберга проблемы неконтролируемого расширения сети Интернет, в которой каждый год на 50% увеличивается количество подключенных компьютеров. При этом, если количество пользователей увеличивается в 2 раза, то количество сетевых транзакций - как минимум в 4 раза. Если принять во внимание, что по закону Гордона Мура (основателя корпорации Интел) каждые 18 месяцев удваивается производительность элементной базы (за туже цену покупатель получает от производителя в 2 раза больше по тактовой частоте и объему памяти), а средний срок службы бытового компьютера от покупки до модернизации составляет 4 года, то нетрудно подсчитать средний годовой темп роста суммарной производительности сети Интернет - 170% или 100% каждые 10 месяцев. А это означает, что коммуникационный потенциал и вычислительные мощности глобальной паутины растут значительно быстрее, чем техническая граммотность и правовая культура пользователей, для которых Интернет зачастую становится местом для поиска развлечений и авантюр, где безобидная шалость соседствует с серъезным преступлением, а возможно - и техногенной катастрофой.

Только по официальным данным американские компании понесли убытки от действия двух компьютерных вирусов "Красный червь" и NIMDA летом 2001 г. на сумму свыше 4 млрд. долл., а вирус “I LOVE YOU” обошелся экономике США в 6 млрд долл. В целом, по различным оценкам США ежегодно несут финансовые потери в сумме 5 млрд долл из-за сбоев оборудования, потери и искажения данных, компьютерного мошенничества и хулиганства, связанных с нарушением регламента использования информационных систем и сетей. Однако 2003 год, согласно опубликованным результатам исследований независимой лондонской аналитической фирмы mi2g Ltd., специализирующейся на проблеме ИБ, побил все мыслимые рекорды по экономическим убыткам, понесенным во всем мире от компьютерных ЧП, связанных со сбоем в работе программного обеспечения - 107 млрд долл, из которых только на долю вируса-червя SoBig за один месяц (август) пришлось 30 млрд. Напомним, что сумма ущерба, нанесенного национальной информационной инфраструктуре США в результате терракта 11 сентября (с учетом финансовых потерь от прерванных транзакций и затрат на восстановление потерянных ресурсов), оценивается в 15,7 млрд долл, что наводит на серьезные размышления о реальности угрозы кибернетического Перл-Харбора для ядерной сверхдержавы.

Из 282 выборочных проверок соблюдения мер ИБ в правительственных учреждениях и ведомствах США 19 относились к секретной информации. Из них 15 (79%) были связаны с прямым ущербом деятельности организации, 7 (37%) имели отношение к доступу к файлам (чтению, изменению и уничтожению данных и программ, отказу в обслуживании или подключению). По оценкам специалистов из 1004 происшествий, связанных с информационным системами, 164 носили уголовный характер. При этом 116 (87%) происшествий были непосредственно связаны с персоналом.

Согласно официальной статистики ФБР в 1999 и 2000 гг. в США в общей сложности по фактам незаконного компьютерного вторжения было открыто 1765 и 2032 уголовных дел, закрыто 924 и 921 дел и вынесено 50 и 54 обвинительных приговоров в судах соответственно, что подтверждает озабоченность правительства тревожной ситуацией в сфере ИБ. При этом только в 2000 году в США было зарегистрировано 21756 инцидентов с незаконным проникновением в информационные системы и сети, из которых 2912 были непосредственно связаны с запросами на несанкционированное получение информации. Весьма неутешительной остается ситуация и в сфере мошенничества с использованием ИТ: с 1 января по 31 декабря 2001 года было зафиксировано 16775 заявлений граждан США в правоохранительные органы по фактам обмана, подлога и кражи, совершенных преступниками через Интернет на общую сумму в $17 млн, 70% которых осуществлялись через электронную почту.

В целом, итоги выборочного опроса жертв киберпиратов среди предпринимателей США дают неутешительную статистику: только 30% респондентов обратились в правоохранительные органы, 61% опасаются огласки из-за конкуренции, а 53% заявили о том, что вообще не знали о такой возможности.

Внешние и внутренние угрозы информационной безопасности

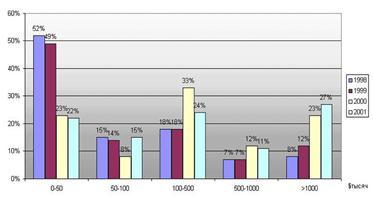

Анализ тенденций финансирования программ в области ИБ в частном секторе (рис.6) показывает, что доля организаций увеличивших за последние четыре года свои годовые затраты в сумме свыше 1 $млн. увеличилась с 8% в 1998 г. до 27% в 2001 г., т.е. более чем в раза. При этом количество организаций, затративших за год на ИБ менее 50 $тыс. снизилось соответственно за этот период с 52% до 22% т.е. более чем в 2 раза.

Рис.6 Динамика расходов на ИБ в частном секторе экономики США

Среди внешних угроз ИБ (рис.7) согласно полученным результатам исследований за последние 2 года возрос практически в 2 раза процент инцидентов, связанных использованием так называемых брешей в системном программном обеспечении для несанкционированного проникновения через Интернет в информационные ресурсы, на 10% увеличилось количество случаев нарушения нормальной работы из-за влияния программ-вирусов, на 2% увеличилось количество отказов в обслуживании, связанных фактически на треть (до 32%) с переполнением буфера при спамах в электронной почте.

Рис.7 Внешние угрозы ИБ

Наибольшую проблему представляют происшествия, связанные с отказом в обслуживании (DOS - Denial-of-Service), поскольку в результате их негативного проявления организация, как правило, на длительное время теряет доступ к ресурсам и услугам Интернет. Так, в результате одного из проведенных исследований в США в 2001 г. в течение трех недель наблюдались и фиксировались результаты и последствия свыше 12 тысяч атак (нападений, вторжений) на 5 тысяч хост-ЭВМ в Интернет, принадлежащих 2 тысячам организаций. Анализ этой статистики выявил, что в 90% случаях продолжительность отказа в обслуживании по времени достигала 1 часа, что представляет серьезную опасность для предприятий так называемого непрерывного цикла работы (транспорт, энергетика, связь, неотложная медицинская помощь и др.).

Рис.8 Внутренние угрозы ИБ

Анализируя структуру внутренних угроз в области ИБ (рис.8), эксперты отмечают как наиболее серьезные, такие негативные проявления человеческого фактора в работе персонала, как: самовольная установка и использование нерегламентированного ПО (до 78% внутренних происшествий), увеличение случаев использования оборудования и ресурсов в личных целях (на 10%). Одновременно отмечается снижение на 7% количества случаев, связанных с установкой и использованием нерегламентированного оборудования в следствии ужесточения контроля со стороны администрации.

Сетецентрическая парадигма информационной безопасности

Жестким и бескомпромиссным императивом дня становится пересмотр, уточнение и расширение критериев оценки и стратегии обеспечения ИБ, основы которых были заложены еще в середине 80-х годов прошлого столетия.

Классическая модель ИБ основывалась на автономности и локальности ресурсов информационной системы, а ее постановка заключалась, образно говоря, в трех НЕ: не допустить, не пропустить и не упустить. Соответственно и самая концепция защиты информационных ресурсов строилась по этим же принципам, когда главными задачами обеспечения ИБ являлись: ограничение круга пользователей, создание системы доступа по паролям и разграничение информации по категориям.

Новая, сетецентрическая (network-centric) парадигма ИБ, как концептуальная схема (модель) постановки и решения проблемы, вытекает, прежде всего, из повышенных требований к живучести информационных систем, характеризующихся высокой степенью распределения ресурсов (обслуживанием, логикой, программным и аппаратным обеспечением, телекоммуникациями) и практически полным отсутствием централизованного управления. Специалисты ввели новый термин для обозначения таких неограниченных сетей (unbounded networks), количество пользователей и характер решаемых задач которых в любой фиксированный момент времени точно определить невозможно.

Получившая в настоящее время в США концептуальная модель эшелонированной многослойной системы ИБ, национальный стандарт ISO/IEC 15408 разработанный в коридорах Пентагона и АНБ, включает в себя набор компонент, реализующих функции мониторинга, защиты и адаптации информационных ресурсов, которые в совокупности позволяют поэтапно предотвратить проникновение, обнаружить факт нарушения, локализовать объект воздействия, нейтрализовать и выдворить нарушителя, восстановить утраченные функции системы.

В основе данной модели ИБ лежит широкое использование пассивных (фильтров, экранов) и активных (датчиков обнаружения вторжения, распознавания аномального поведения, адаптивных алгоритмов восстановления) технических средств защиты.

Американский опыт использования технологии IDS (Intrusion Detection Systems) в различных секторах экономики и народного хозяйства говорит о том, что не смотря на очевидные преимущества этого направления ИБ (автономность, гибкость, избирательность, оперативность и др.), его распространение связано с целым рядом проблем, как объективного, так и субъективного происхождения, среди которых можно выделить в качестве превалирующих - ведомственные интересы и организационно-технические аспекты эксплуатации.

По данным экспертного опроса внедрение технологии IDS характеризуется большой степенью инерции в мышлении персонала и руководства, что проявляется в стремлении под любыми предлогами уйти от нововведений такого рода.

Рис.9 Причины, затрудняющие внедрение технологии IDS

Характерно, что в большинстве случаев (см.рис.9) основными причинами являются не сами технологии, их качество, высокая стоимость, бюджетные ограничения и сложность исполнения (объективные факторы), а отсутствие централизованного руководства, неясность в степени ответственности, отсутствие внутренней политики, обученного персонала, слабые навыки и безразличие администрации к данной проблеме (субъективные факторы). Тем самым, на примере только одной технологии IDS мы видим, что ИБ по сути является не проблемой технологий, а проблемой менеджмента.

Обеспечение ИБ сегодня включает в себя такие понятия как целостность (integrity) информации, конфиденциальность (confidentiality) и защищенность от несанкционированного доступа (authentication, non-repudiation) и обеспечение надежности (availability) функционирования системы. Зарубежный и отечественный опыт показывают, что эта задача наиболее эффективно решается с помощью методов криптографии в сочетании с использованием проверенного и лицензированного программного обеспечения, а также надежными интеллектуальными носителями ключевой информации (материала ключа).

Например, обеспечение целостности информации и аутентичности (личности) пользователя в настоящее время наиболее эффективно реализуется за счет использования электронной подписи на основе несимметричных криптографических алгоритмов с двумя ключами (личным и общим) в сочетании с системой удостоверяющих центров (PKI). В США этот концептуальный подход к защите информационных ресурсов получил название "информационной гарантии" (information assurance), который существенно расширил рамки классического понятия информационной безопасности (INFOSEC).

Фактически концепция информационной гарантии в США рассматривается как оборонительная информационная операция, в ходе которой даже при случайном или преднамеренном искажении информации, несанкционированном проникновении или умышленном вторжении в контур управления, потери части ресурсов и перегрузки трафика комплекс организационно-технических мер защиты должен обеспечить выполнение наиболее важных задач. Иными словами, не только отказы и сбои оборудования, искажение и утечка информации, но и саботаж персонала, шпионаж, действия хакеров, диверсии и террористические акты на объектах информационной инфраструктуры рассматриваются уже не как потенциальные угрозы, а как системотехнические факторы внешней среды со всеми вытекающими последствиями.

Для полноценной работы или сохранения минимального набора критически важных функций система должна обладать вполне определенным запасом устойчивости к внешним дестабилизирующим воздействиям среды. При этом нарушение целостности системы на фоне снижения активности ее элементов влечет за собой дезорганизацию управления, одновременное снижение активности элементов и их живучести – потерю гибкости, а снижение живучести и нарушение целостности системы – потерю важнейших функций.

В свою очередь понятие живучести (survivability) системы подразумевает ее способность своевременно выполнять свои функции в условиях действия дестабилизирующих факторов (физическое разрушение, частичная потеря ресурсов, отказы и сбои элементов, несанкционированное вмешательство в контур управления). При этом техническая надежность, проявляющаяся как способность системы работать на заданном отрезке времени в штатной ситуации без отказов определяет минимальный порог устойчивости системы, за которым без наличия системы восстановления утраченных элементов и функций может наступить катастрофа. Следовательно, живучесть информационных систем имеет определяющее значение для ИБ в целом.

Эффективность такой концепции защиты государственных и коммерческих информационных систем определяет безопасность инфраструктуры государства в целом, а живучесть этих систем – мобилизационную готовность вооруженных сил, промышленности, экономики, народного хозяйства и общества в целом как к ведению войны, так и к ликвидации последствий террористических актов, стихийных бедствий и техногенных катастроф.

Следовательно, системы ИБ будущего должны не только и не столько ограничивать допуск пользователей к программам и данным, сколько определять и делегировать их полномочия в корпоративном решении задач, выявлять аномальное использование ресурсов, прогнозировать аварийные ситуации и устранять их последствия, гибко адаптируя структуру в условиях отказов, частичной потери или длительного блокирования ресурсов.

НИОКР ДАРПА

Для создания новых технологий в области обеспечения ИБ правительство США привлекает лучших ученых, инженеров и специалистов, из таких ведущих организаций как ДАРПА, Национальная академия наук, Национальный институт стандартов и технологий, Институт проблем защиты информационной инфраструктуры. На проведение исследований в области кибернетической безопасности на ближайшие 5 лет Конгрессом США выделена сумма в $903 млн. Начиная с 2004 года финансирование всех исследовательских проектов в США, связанных с ИБ, независимо от ведомственной принадлежности будет осуществляться в рамках единой национальной программы “Кибернетического страхования” (Cyber Trust), руководить которой будет МВБ.

Управление научных исследований Пентагона ДАРПА по праву считается одной из самых малочисленных (240 чел.), но высокопродуктивных и наукоемких бюджетных ($2 млрд. в год) организаций в мире, выполняющих важные и ответственные правительственные заказы в интересах национальной безопасности США. Учитывая постоянно возрастающие масштабы распространения и практического использования ИТ в США, особенно в сфере государственного и военного управления, и той роли, которая отводится ИТ в разрешении кризисных ситуаций, ДАРПА проводит НИОКР в области обеспечения ИБ и живучести соответствующих систем и сетей критической инфраструктуры в чрезвычайных условиях.

С этой целью открыта долгосрочная программа - "Научные и инженерные методы обеспечения информационной гарантии" (Information Assurance Science and Engineering Tools - IASET), призванная объединить усилия специалистов в различных смежных областях знаний (исследование операций, системотехника, эргономика, вычислительные системы и сети, операционные системы, базы данных и др.).

В рамках другого проекта - "Органично безопасные и живучие информационные системы" (Organically Assured and Survivable Information Systems - OASIS) предполагается разработать, испытать и продемонстрировать новые архитектурные решения, организационно-технические методы и технологии в области эшелонированной защиты критических информационных ресурсов. Целью проекта OASIS является создание технологий комплексной защиты аппаратных и программных платформ (клиент, сервер) и приложений от вторжений на основе использования мониторов реального времени, встраиваемых программных агентов, датчиков обнаружения ошибок и адаптивных методов компенсации и реконфигурации. В сотрудничестве с ДАРПА американский Институт программного обеспечения SEI разрабатывает специальную методологию анализа живучих сетей (Survivable Network Analysis - SNA) и стенд для моделирования живучих систем (Survivable Systems Simulator).

Для оперативного контроля и прогнозирования состояния информационных ресурсов разрабатывается проект, получивший название "Передовое слежение за сетью" (Advanced Network Surveillance), в рамках которого создаются новые технологии обнаружения признаков кибернетического нападения с использованием активных и пассивных методов и датчиков слежения, выходящих за рамки рутинного аудита операционных систем и журналов сетевых протоколов. Ожидается, что в результате реализации проекта будет продемонстрирована возможность создания самообучающихся систем контроля, учитывающих специфику функционирования аппаратно-программных средств и действий операторов.

С этой целью в рамках другого смежного проекта, получившего название "Корреляция данных о кибернетическом нападении" (Cyber Attack Data Correlation) разрабатываются адаптивные методы корреляционной обработки информации и классификации регистрируемых событий в различных участках эшелонированной системы защиты. Разрабатываемые методы предполагается использовать в крупных территориально-распределенных сетях для определения факта скоординированного широкомасштабного нападения, гибкого перенацеливания датчиков с учетом динамики изменения обстановки.

Приоритеты исследований в области защиты информационной инфраструктуры

Институт проблем защиты информационной инфраструктуры (The Institute for Information Infrastructure Protection) - консорциум из двадцати трех академических и бесприбыльных исследовательских организаций, занимающихся НИОКР в области кибернетической безопасности. Основная задача Института заключается в разработке приоритетных направлений исследований, содействие сотрудничеству и обмену информацией между академическими, промышленными и правительственными учреждениями в области кибернетической безопасности. В основу принципа создания и работы этой организации положены исследования, проведенные в период с 1998 по 2000 гг. Консультативным комитетом по науке и технике при президенте США (President’s Committee of Advisors on Science and Technology), Институтом оборонных исследований (Institute for Defense Analyses) и Управлением по научно-технической политике (Office of Science and Technology Policy).

В состав Института входят такие известные научные организации как: национальные лаборатории Ливермора и "Сандия", исследовательские корпорации "Митре" и “Рэнд”, Стэндфордский исследовательский институт, Массачусетский технологический институт и др. В результате проведенного экспертного опроса среди 900 специалистов Института был сформирован следующий перечень перспективных направлений НИОКР в области кибернетической безопасности информационной инфраструктуры США на 2003 год:

Управление корпоративной безопасностью

Ресурсы национальной информационной инфраструктуры США, находящиеся как в частном, так и государственном пользовании, физически и логически взаимосвязаны. По мнению специалистов необходимо сосредоточить усилия всех организаций (государственных, общественных, частных) на четком определении корпоративной политики и менеджмента безопасности, основных задач, достигнутых рубежей, состояния дел в области корпоративной безопасности. Сотрудничество и партнерство организаций, расширение практики привлечения групп специалистов и частных лиц к работе по контракту с использованием современных ИТ не только раздвигает границы информационных ресурсов, но и меняет представление об их участниках. В этой связи необходимо пересмотреть подходы к определению самого понятия "внутренней угрозы" ИБ.

Безопасность распределенных автономных групп

Все основные элементы кибернетического пространства (люди, организации, программы и устройства) постоянно испытывают необходимость в установлении тех или иных отношений на динамичной основе без полномочий и гарантий центра или гарантий ранее установленного посредника. Необходимы новые организационно-технические решения этой острейшей проблемы, учитывающие автономность отдельных образований, масштаб, сложность и динамику критической инфраструктуры в целом. Специалисты намерены проводить дальнейшие исследования по поиску новых моделей ИБ для автономных образований, территориально распределенных и имеющих различную ведомственную принадлежность, в интересах управления безопасностью на динамичной основе при установлении сквозных соединений между пользователями, оборудованием (сотовыми телефонами, ноутбуками и лэптопами), программами и данными.

Исследование безопасности и анализ уязвимости

Как правило, все продукты и системы, разработанные на основе ИТ, имеют уязвимые и неизученные места в плане ИБ. Более того, степень безопасности системы в целом или ее составной части не может быть определена на основе ее частей, а критические функции крупномасштабных систем не могут быть полностью описаны и предсказаны. Типичным примером негативного проявления этой классической проблемы технического проектирования (универсальность-сложность-надежность-безопасность) является беспрецедентная монополия корпорации Микрософт на разработку системного и прикладного программного обеспечения для настольных компьютеров, в которой платой за жесткий межмодульный интерфейс и высокую производительность является привязка пользователя к продуктам одного производителя и неопределенность в знании брешей ПО. Необходимы дополнительные исследования в области уязвимости систем на всех фазах жизненного цикла (проектирования, создания, монтирования, модернизации, эксплуатации, списания или замены отдельных компонент) с точки зрения определения того, когда и как были привнесены из вне или созданы новые угрозы ИБ. С этой целью будут разрабатываться новые методы определения пригодности, анализа программного и аппаратного обеспечения, устройств и систем в динамичных крупномасштабных системах.

Восстановление безопасных систем и сетей

Реакция персонала на происшествия в информационных ресурсах может быть неадекватной и трудно контролируемой, а восстановление ресурсов связано с большими проблемами. Стремление увеличить потенциал живучести систем и создать более эффективные средства обнаружения вторжения создали новое направление исследований - безопасное реагирование и восстановление. Исследования, которые проводятся в настоящее время, не в полной мере учитывают масштаб и координацию взаимодействия различных ведомств в политике развития и администрировании ресурсов, что негативно сказывается на степени защиты национальной информационной инфраструктуры. Дальнейшие исследования должны проводится в интересах создания систем обнаружения с элементами прогнозирования и предупреждения инцидентов, а также для восстановления и реконфигурации систем.

Трассировка, идентификация и следственные мероприятия

Во время нападения и после нападения субъекты, участвующие в ликвидации его последствий, должны оперативно получать всю необходимую и достоверную информацию для планирования, организации и выполнения необходимых мероприятий. Существующие средства безопасности направлены в основном на корпоративное обнаружение факта вторжения и внутреннее реагирование по его устранению. Необходимо проводить исследования в интересах создания возможностей по трассировке путей проникновения и вскрытию источников нападения, обнаружению физических лиц, групп или организаций, осуществивших нападение (вторжение), и установлению природы и механизма нападения. Совместные усилия должны быть направлены в области исследования правовых и административных аспектов таких функций.

Безопасность беспроводных систем

Беспроводные технологии приобретают все большее значение для корпоративных систем и отраслей критической инфраструктуры. На практике технические решения, позаимствованные из проводных сетей, могут не подойти к беспроводным аналогам. Необходимо добиться такого положения, когда безопасность становится основным компонентом беспроводных сетей, разработать научные основы их безопасности, разработать новые технические решения в области безопасности, которые могут быть самостоятельно внедрены в беспроводное устройства, исследовать безопасность существующих протоколов беспроводного доступа и связи, объединить механизмы безопасности на всех уровнях протоколов, внедрить средства безопасности для беспроводного доступа в более крупные системы и сети, разработать стратегии борьбы с атаками и вторжениями, последствием которых может быть отказ в обслуживании.

Показатели и модели

Все пользователи информационных ресурсов (физические лица, организации и секторы критической инфраструктуры) подвергаются риску. Для того, чтобы организации могли управлять рисками в области безопасности, руководители должны иметь четкие критерии и показатели, отражающие стоимость, преимущества и последствия управления безопасностью с различных точек зрения (экономической, организационной, технической) в интересах лучшего понимания механизма последствий принимаемых решений в области безопасности. Необходимо проводить исследования в области моделирования свойств информационной инфраструктуры в зависимости от принимаемых в ней мер безопасности и прогнозирования последствий принятых решений по управлению риском.

Вопросы законодательства, политики и экономики

Решения, которые оказывают влияние на состояние информационной инфраструктуры, принимаются, как правило, без учета экономических, правовых, административных и политических факторов. Необходимы дальнейшие исследования для понимания проблемы кибернетической безопасности в целом и взаимосвязи факторов, которые формируют систему защиты информационной инфраструктуры (законы, политика, структура рынка, экономические условия, технологии). В этом плане очень важным является изучение альтернативных стратегий ответственности и взаимоотношений заинтересованных акционеров. В частности, необходимо изучить значение стандартов и передового опыта в улучшении состояния безопасности информационной инфраструктуры, политических и правовых аспектов, связанных со сбором и распределением данных об информационной инфраструктуре и ее пользователях, влиянии потенциальных изменений в законах и политике, затрагивающих вопросы подготовки к отражению и ликвидации последствий нападения.

Таким образом, определенные и сформулированные экспертами Института важнейшие направления исследований в области защиты информационной инфраструктуры на ближайшие несколько лет в США должны стать национальным ориентиром в развитии и использовании ИТ в правительстве, промышленности, частном секторе и обществе в целом. Подтверждением этому может служить недавно опубликованный проект “Стандарта категорирования безопасности правительственных информационных систем” FIPS-199, разработанный Национальным институтом стандартов и технологий США, в котором четко определены три основных критерия ИБ (конфиденциальность, целостность и надежность) и три уровня степени риска ИС.

Кадры решают все

В предстоящие 7 лет США столкнуться с необходимостью увеличить количество специалистов в области ИТ на 20%, при этом к 2006 году 50% специалистов достигнут пенсионного возраста и, как следствие, в среднем на каждые два рабочих места будет приходится один кандидат. Особую озабоченность вызывает острая нехватка (до 65%) менеджеров крупных информационных проектов, стоимостью свыше $5 млн, количество которых сегодня в правительственных учреждениях достигает 1200. В целом прогнозируемая потребность для федеральных ведомств в специалистах в области ИТ в ближайшие 10 лет по оценкам экспертов составит величину порядка 46 тысяч, включая новые рабочие места.

Дефицит специалистов наряду с неэффективной системой кадрового менеджмента, стремительным развитием рынка ИТ, слабой мотивацией и неадекватным материальным стимулированием оплаты труда, отсутствием инвестиций в непрерывное обучение, устаревшей системой профессиональной квалификации, разрывом в оплате труда между государственным и частным сектором может привести к неэффективному использованию бюджетных средств выделяемых на ИТ и ИБ.

Количество специалистов, получивших степень бакалавра по ИТ в 1986 году составляло 42195, а в 1994 - только 24200, т.е. в меньше, что подтверждает характерную на этот период времени тенденцию пополнения квалифицированных кадров за счет "утечки мозгов" из бывшего СССР и других стран. Тем самым американским университетам и колледжам потребуются долгосрочные, рассчитанные на 10-20 лет программы подготовки собственных национальных кадров в области ИТ.

По данным Минфина США, где занято свыше 15% всех специалистов в области ИТ, в 1998 г. это ведомство потратило на обучение всего 1,5% от общего фонда заработной платы, в то время как в частном секторе эти затраты составили соответственно - 4,5%, т.е. в 3 раза больше!

В известной степени на низкую эффективность использования специалистов оказывает и сама система тарифов, где по действующему законодательству в правительственных организациях ограничен разброс (30%) в минимальной и максимальной ставке по тарифному разряду (всего 15). Более прогрессивная система оплаты принятая в частном секторе допускает 100% разрыв и создает потенциально значительный отрыв в стимулировании труда специалистов с учетом их квалификации, выполненного объема работы и спроса на рынке труда. По разным оценкам разрыв в оплате труда специалистов в бюджетных и коммерческих организаций в США на рынке ИТ колеблется от 17 до 32% в пользу последних (см.рис10).

Рис.10 Заработная плата специалистов в области ИТ в США

Не меньшую тревогу вызывает и сама динамика изменения возрастного ценза трудовых ресурсов в этом высокотехнологичном секторе экономики США. За четыре года с 1996 по 2000 гг. количество специалистов, занятых в государственном секторе ИТ увеличилось всего на 1.32 % с 58,797 до 59,577 соответственно. При этом сами кадры непрерывно стареют: до 70% от общего количества работников достигли возрастной отметки 41 год, а 29% - 51 год и более (рис.11).

Рис.11 Распределение специалистов в области ИТ по возрастным группам

Интересно, что для бюджетных организаций США в настоящее время характерна низкая текучесть специалистов в области ИТ. По официальным данным за 2000 г. средняя текучесть кадров в бюджетных организациях составляла 2,4%: в возрасте от 31 до 40 лет - 4%, от 41 до 50 - 1.6%, от 51 до 60 - 0,9%, а от 60 и старше - 0,5%, в то время как в возрастном интервале от 21 до 30 года этот показатель сопоставим с коммерческим сектором - свыше 10%. Вполне естественно, что для людей зрелого возраста более привлекательной становится надежная государственная система социального обеспечения, а не высокая зарплата. Подобная стабильность не стимулирует обмен высокопрофессиональными специалистами, руководителями проектов и администраторами систем даже внутри правительственных учреждений, не говоря уже о межведомственной ротации кадров, что широко практикуется в частном секторе.

В целом, сложившаяся к настоящему времени ситуация в США с подготовкой и использованием профессиональных специалистов в области высоких технологий может привести к негативным последствиям как в реализации программы “электронного правительства”, так и в решении вопросов, связанных с ИБ ключевых отраслей экономики и народного хозяйства США.

Заключение

Краткий обзор основных проблем, с которыми сталкиваются США в использовании информационных технологий в различных отраслях народного хозяйства и экономики, анализ путей, которые намечены правительством и Конгрессом для обеспечения эффективности их использования, прежде всего, в интересах безопасности государства и общества, убедительно и наглядно говорит нам о том, что и богатые тоже плачут, но делают это с умом, считая деньги налогоплательщиков, прогнозируя внешние и внутренние угрозы, гибко реагируя на конъюнктуру рынка труда и технологий, инвестируя в будущее своей страны. Вопрос заключается в том, настолько ли мы богаты, чтобы не учитывать чужой опыт?

|

|

|

|

Дата добавления: 2014-01-04; Просмотров: 3054; Нарушение авторских прав?; Мы поможем в написании вашей работы!