КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Мережний доступ: дозволяти застосування дозволів для всіх для анонімних користувачів

|

|

|

|

Доступ до мережі: Дозволити трансляцію анонімного SID в ім'я.

Мережний доступ: не дозволяти перерахування облікових записів SAM і загальних ресурсів анонімними користувачами.

Кожен параметр власним чином впливає на права анонімних користувачів системи. Також не забувайте, що ці параметри доповнюють інший, контролюючий доступ анонімних користувачів до іменованих каналів і ключів реєстру.

Мережний доступ: не дозволяти перерахування облікових записів SAM і загальних ресурсів анонімними користувачами. Результат включення цього параметра нагадує результат установки ключа "RestrictAnonymous" в 1 для Windows 2000, хоча необхідно пам'ятати, що виконувані в Windows XP/.NET дії відрізняються від дій в Windows 2000. В Windows XP/.NET включення цього параметра дозволяє анонімне підключення до загальних ресурсів, але забороняє перерахування облікових записів і загальних ресурсів.

За замовчуванням цей параметр виключений, що означає дозвіл перерахування облікових записів і заборону на перерахування загальних ресурсів. Якщо ви хочете заборонити анонімним користувачам перерахування облікові записи і загальні ресури для якого-небудь комп'ютера під керуванням Windows XP/.NET, вам необхідно включити цей параметр для цього комп'ютера. Потрібно відзначити, що включення цього параметра може привести до аварійного завершення деяких додатків, тому спочатку по експериментуйте.

Мережний доступ: не дозволяти збереження облікових даних або цифрових паспортів.NET для мережної перевірки дійсності користувача. За замовчуванням цей параметр відключено. З'єднання, що використовуються при установці, облікові дані й паспорти.NET будуть збережені новим менеджером облікових даних. Ці дані будуть прямо використовуватися встановленим пакетом ідентифікації (Kerberos, NTLM і т.п.). Менеджер облікових даних виконує роль кільця для ключів. Він встановлюється через "Панель керування", "Облікові записи користувачів", "Керування мережними паролями".

Мережний доступ: дозволяти застосування дозволів для всіх до анонімних користувачів. Зовсім новий в Windows XP/.NET і потужний параметр, що дозволяє включати або не включати права групи "Всі" у маркер анонімного користувача. При відключенні цього параметра обліковий запис анонімного користувача (головний порушник безпеки) не буде входити в групу "Всі" й, відповідно, не буде мати ідентифікатор безпеки цієї групи.

Маркером безпеки – є набір ідентифікаторів безпеки (SID), що визначає права доступу для облікового запису.

Права анонімних користувачів, що не входять у групу "Всі", ще більше обмежені, ніж це було в Windows 2000 й Windows NT. Відключення цього параметру може приводити до збоїв у роботі деяких додатків, тому його можна включати при пошуку несправностей.

Мережний доступ: дозволяти анонімний доступ до іменованих каналів. Іменованими каналами називаються канали зв'язку між комп'ютерами в мережі. Ці канали встановлюються й використаються службами й додатками. Їхній перелік можна знайти в ключі реєстру HKEY_LOCAI,_MACHINE\SYSTEM\CurrentControlSet\Serviccs\lanmanserver\paramcters, що містить конфігурацію сервера мережі, в поле NullSessionPipes.

Даний перелік містить імена іменованих каналів, до яких дозволений анонімний доступ. Але крім цих каналів є багато інших, не включених в цей список, до яких анонімний доступ заборонений. Можливо, перераховані в цьому списку канали вам і не потрібні, але забирати їх зі списку треба тільки в тестових умовах, строго по одному, перевіряючи, як це вплине на роботу ваших додатків. Наприклад, для принт-серверу необхідний канал SPOOLSS. У большості систем для нормальної роботи мережі необхідні EPMAPPER, LLSRPC та LOCATOR.

Мережний доступ: шляхи в реєстрі доступні через віддалене підключення. Ці шляхи втримуються в ключі HKLM\SYSTEM\CCS\Control\SecurePipeServers\winreg\AllowedPaths. Точніше кажучи, віддаленим анонімним користувачам дозволений доступ до ключів реєстру, розташованих по даних шляхах. Найкращою стратегією було б порядкове видалення цих шляхів зі списку в тестовій мережі й з'ясування тим самим, які з них необхідні для ваших додатків або управління мережею. Наприклад, якщо сервер не виступає в ролі принт-серверу або термінального сервера, то, швидше за все, вам не потрібний анонімний доступ по гілки реєстру System\CurrentControlSet\Control\Print\Printers та System\CurrentControlSet\Control\TerminalServer.

Мережний доступ: обмежити анонімний доступ до іменованих каналів і загальним ресурсім (тільки для.NET AD). Даний параметр за замовчуванням включений для контролерів домену Windows.NET, його значення повністю перевизначає параметри "Мережний доступ: дозволяти анонімний доступ до іменованих каналів" й "Мережний доступ: дозволяти анонімний доступ до загальних ресурсів". Включення цього параметра обмежує анонімний доступ до іменованих каналів і загальним ресурсів, заданий двома вищенаведеними параметрами.

Мережний доступ: дозволяти анонімний доступ до загальних ресурсів. Більшість загальних ресурсів в Windows вимагають наявності тієї або іншої ідентифікації, якщо тільки ви не введете ідентифікатор безпеки (SID) анонімного користувача. В цьому випадку перераховані в даному параметрі загальні ресурси будуть мати цей SID, у випадку створення загального ресурсу (за замовчуванням вони не створюються на хості Windows XP) з ім'енем, що входить у список, до нього буде дозволений анонімний доступ. З іншого боку, якщо не визначати спеціально права анонімним користувачам, їх у них і не буде. Для забезпечення максимальної безпеки необхідно забрати зі списку перераховані в ньому загальні ресурси (COMCFG, DFS$), якщо вони не використаються вашими додатками (звичайно СОМ+ й DFS).

Мережний доступ: модель спільного доступу й безпеки для локальних облікових записів. Розрекламована як одна з нових властивостей Windows XP, цей параметр визначає вид застосовуваного облікового запису при віддаленому підключенні до комп’ютера - звичайна або гостьова. У доменному середовищі значення даного параметра не істотно, у ній завжди встановлене значення "Звичайна – локальні користувачі засвідчують як вони самі", що дозволяє використання локальних облікових записів для ідентифікації при віддаленому підключенні. Головним чином даний параметр уводився для посилення безпеки мережних користувачів, за замовчуванням при віддаленому підключенні надаються мінімальні гостьові повноваження.

Мережна безпека: не зберігати хеш-значень LAN Manager при наступній зміні пароля. Цей параметр був вперше уведений в Windows 2000 SP2 як інструмент настроювання реєстру. В Windows XP він включений у параметри безпеки. Вам чітко треба включити його (за замовчуванням він виключений) для заборони збереження хеш-значень паролів попередніх версій LAN Manager, які менш стійки до злому. У випадку використання додатків, що працюють із хеш-значеннями LAN Manager, будьте обережні й перевірте все в тестових умовах. Майте також на увазі, що після включення даного параметра необхідно перемінити пароль для видалення старих хеш-значень LM.

Такого ж ефекту можна домогтися в Windows 2000 й Windows XP шляхом використання 15-символьних паролів або довших, для яких не генеруються хеш-значения.

Мережна безпека: Примусовий вивід із сеансу після закінчення припустимих часів роботи. Припустимий інтервал підключення визначається або локально користувачем, або в Active Directory доменом, або організаційною одиницею. По замовченню даний параметр відключений, але якщо у вас чітко визначений час подключения по мережі, то варто включити його. Цей параметр впливає тільки на з’єднання по протоколу SMB, тобто на користувачів, що підключаються по мережі. Для отримання списку поточних підключень по протоколу SMB уведіть у командний рядок "net session".

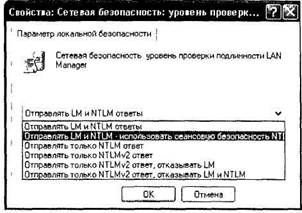

Мрежна безпека: рівень перевірки дійсності LAN Manager. Даний параметр також ставиться до тих, які дозволяють балансувати між зворотньою сумісністю й мережною безпекою. На рис. 5.2 показаний перелік припустимих опцій. Хоча центральною фігурою ідентифікації в домены Windows 2000/XP/.NET є Kerberos, деякі клієнти (і сервери) нижнього рівня можуть застосовувати LAN Manager та NTLM, також ці способи можуть застосовуватися при відмові ідентифікації Kerberos.

Рис. 5.2. Перевірка дійсності LAN Manager

Призначення за замовчуванням цього параметра встановлене в "Відправляти LM та NTLM) відповіді", що є найбільш слабким, а з іншої сторони найбільше сумісним вибором. Якщо кому-небудь удасться перехопити пакети даних або підключити до мережі аналізатор протоколу й у такий спосіб одержати доступ до хеш-значень LM, отримані хеш-значення можуть бути легко зламані утилітами типу vOphtCrack, що дістають із хеш-значень імена користувачів і паролі. Механізм NTLM більш складний, але має свої недоліки, хоча й не так підлягає критиці, як LM. Як мінімум, вам належить змінити встановлене за замовченням значення політики домену й вибрати наступне один по одному значення "Відправляти LM та NTLM - використати засоби безпека NTLMv2". Таким чином буде дотримана зворотна сумісність й обрана більше безпечна опція NTLMv2. Якщо у вашій мережі немає машин під керуванням систем нище Windows NT 4.0, тоді можна встановити значення "Відправляти тільки NTLM відповідь". Якщо всі машини у вашій мережі управляються системами Windows 2000 та вище, тоді можна встановити значення "Відправляти NTLMv2 відповідь, відмовляти LM та NTLM".

Мережна безпека: вимоги підписування для LDAP клієнта. Середнє по списку значення "Узгодження підписування" установлено й за замовчуванням. З таким значенням параметра безпека мережі забезпечується запитами LDAP кліиєнта до сервера на встановлення підписаного з'єднання. За згодою сервера буде установлене підписане з'єднання, у зворотному випадку обмін даними будет іти без підпису. Виключенням є випадок застосування протоколов TLS/SSL, коли підпис не запитується.

Мережна безпека: мінімальна сеансова безпека для клієнтів на базі NTLM SSP (включаючи безпечний RPC). Цей параметр впливає на поводження комп’ютерів, що виступають у ролі мережних клієнтів Він використався для клиентів Windows 2000 й Windows 9х, що застосовували програмне забезпечення dsclient. За замовчуванням мінімальні вимоги безпеки не встановлюються для з’єднань між додатками на основі SSP (Security Service Provider - поставщика служби безпеки). Як адміністратор ви можете вибрати будь-яку комбінацію з наступних значень: "Вимагати цілісності повідомлень", "Вимагати конфіденційності повідомлень", "Вимагати сеансову безпеку NTLMv2" та "Вимагати 128-бітне шифрування".

Мережна безпека: мінімальна сеансова безпека для серверів на базі NTLMSSP (включаючи безпечний RPC). Цей параметр впливає на поведінку комп’ютерів, що виступають у ролі серверів мережі. Як адміністратор ви можете обирати будь-яку комбінацію з наступних значень: "Вимагати цілісності спілкувань", "Вимагати конфіденційності повідомлень", "Вимагати сеансову безпеку NTLMv2" та "Вимагати 128-бітне шифрування".

Консоль відновлення: дозволити автоматичний вхід адміністратора. Цей параметр повинен бути завжди відключений, для його включення повинні бути дуже серйозні підстави, що переважують величезний ризик для безпеки. При дозволеному автоматичному вході адміністратора в консоль відновлення для повного доступу до системи не потрібні ні ім'я, ні пароль. Будь хто, хто має физичний доступ до сервера, може зупинити його й завантажитися в консолі відновлення, одержавши повні адміністраторські права.

Консоль відновлення: дозволити копіювання дискет і доступ до всіх дисків і папок. За замовчуванням з консолі відновлення дозволений доступ тільки до системного розділу й обмеженого набору команд. Включення цього параметра забезпечить доступ до всіх локальних дисків, включаючи дисковід гнучких дисків, і добавить деякі команди. У звичайному випадку для пошуку несправностей і запуску завдань супроводу, для виконання яких консоль відновлення й призначена, досить доступу за замовчуванням.

За замовчуванням програмне забезпечення консолі відновлення не встановлюється, хоч параметри для неї задані Для інсталяції консолі відновлення вставте CD з дистрибутивом і запустіть з командного рядка "\i386\winnt32 exe /emdeons".

Завершення роботи: дозволити завершення роботи без виконання входу в систему. За замовченням робочі станції під керуванням Windows можуть бути виключені з вікна запрошення входу в систему, а сервери - не можуть. Відключення даного параметру призведе до затінення опції вимикання комп'ютера, і буде необхідно виконати вхід у систему, щоб ця опція знову стала доступної.

Завершення роботи: очистка сторінкового файлу віртуальної пам'яті. У файлі підкачки містяться дані, переписані з фізичної пам'яті, отже, там може міститися конфіденційна інформація, наприклад, паролі й ключі шифрування. Під час роботи операційна система добре піклується про захист файлу підкачування, але якщо є фізичний доступ до машини, неможливо захистити його після вимикання й завантаження в іншій операційній системі з метою доступу до файлу підкачування. Зрештою, це просто файл на диску, що емалює оперативну пам'ять. Включивши цей параметр, будьте готові до деякого уповільнення під час вимикання й завантаження комп'ютера.

Системна криптографія: використати FIPS-сумісних алгоритми для шифрування, хешування й підписування. Цей новий для Windows XP/.NET параметр криптографії дозволяє застосовувати посилені криптографічні алгоритми. Включення даного параметра встановлює для TLS/SSL застосування (алгоритму DES замість DESX, що використовується за замовчуванням). А також при обміні ключами й ідентифікації встановлюється застосування алгоритму відкритого ключа RSA, і тільки при хешуванні буде застосовано алгоритм SHA-1. Цей параметр також впливає на алгоритми шифрування EPS, де також буде застосований алгоритм DES замість DESX.

Системні об’єкти: власник за замовчуванням для об'єктів, створених членами групи адміністраторів. У системі Windows XP Professional даний параметр за замовченням має значення "Творець об’єкта", що означає, що при створенні об’єкта (файлу або папки) членом i групи адміністраторів власник об’єкта отримує SID цього члена групи. При іншому значенні параметра власник об’єкта одержує SID групи адміністраторів. Для серверів Windows.NET цей параметр за замовчуванням має значення "Група адміністраторів", що більш відповідає вимогам безпеки. Зміна значення даного параметра вимагає перевантаження для вступу в силу.

Присвоєння попередньому параметру значення "Творець об'єкта" може нанести суттєву втрату цілісності системи. Уявимо собі ситуацію, коли Ліза, член групи адміністраторів, створює секретні папки й файли тільки для адміністраторів на одній з машин адміністраторів. Через кілька місяців її переводять на іншу посаду й виключають з групи адміністраторів, але в неї залишаються права власника на ці папки й файли, це означає, що вона може дати собі повний контроль над ними й видалити права інших користувачів.

Системні об'єкти: вимагати регістронезалежності для не-Windows підсистем (для Windows.NET). Підсистема Win32 регістронезалежна за замовчуванням, цю властивість не можна змінити. Однак Win32 підтримує регисрозалежніть підсистеми, наприклад, POSIX. За замовчуванням даний параметр включений, вимагається незалежність від регістру для всіх підсистем, крім Win32.

Системні об'єкти: підсилити дозволи за замовчуванням для внутрішніх системних об’єктів (наприклад, символічних посилань). Включений за замовчуванням, цей параметр зміцнює безпека, посилюючи обмеження таблиці обмеження доступу (DACL) для загальних системних об'єктів, таких як семафори та імена пристроїв DOS. Замість безпечного представлення прав всім підряд, об’єкти будуть створюватися таким чином, що не адміністратори зможуть читати їх, але не зможуть їх змінювати. Немає причин виключати цей параметр.

|

|

|

|

Дата добавления: 2014-01-04; Просмотров: 570; Нарушение авторских прав?; Мы поможем в написании вашей работы!