КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Двухключевые криптографические системы

|

|

|

|

Комбинированные шифры

При комбинированном шифровании реализуются принципы как блочного, так и поточного шифрования. При этом возможно использование блочного шифра в поточном режиме (гаммирование, шифрование с обратной связью) и поточного шифра в блочном режиме (шифрование блоков).

Комбинированное шифрование применяется на практике в различных режимах стандартов шифрования ГОСТ 28147-89 и DES.

Одноключевые криптографические алгоритмы наиболее хорошо известны в огромном мире криптографии. Сравнительные характеристики некоторых из них представлены в табл. 5.1.

Все приведенные в табл. 1 одноключевые алгоритмы используют сложный режим шифрования с обратной связью CFB американского федерального стандарта шифрования данных DES.

Двухключевые криптографические системы характеризуются на использовании двух ключей: открытого (несекретного) и закрытого (секретного). Особенность двухключевых систем состоит в возможности получения двух разновидностей шифрования в зависимости от вариантов применения открытого и секретного ключей.

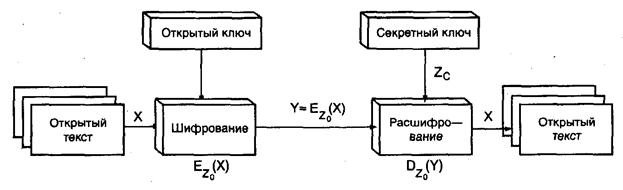

Рис. 5.24. Система шифрования с открытым ключом

Так, если открытый ключ используется для шифрования, а секретный ключ — для расшифрования, то имеет место система шифрования с открытым ключом. В этом случае каждый владелец открытого ключа может зашифровать текст, а расшифровать его сможет только владелец секретного ключа. Этот способ используется, например, в системах сотовой подвижной связи стандарта GSM. Структурная схема системы шифрования с открытым ключом представлена на рис. 5.24.

Процесс шифрования и расшифрования для систем с открытым ключом, проиллюстрированный на рис. 5.24, может быть представлен выражениями:

Y=Ezo(X), X=Dzc(Y)=Dzc(Ezo(X)),

где X — открытый текст;

Y — зашифрованный текст;

ZQ — открытый ключ;

Zc — секретный ключ;

Ezo — функция шифрования;

Dzc — функция расшифрования.

Если же секретный ключ используется для шифрования, а открытый для расшифрования, то имеет место система электронной цифровой подписи (ЭЦП). В данном случае только владелец секретного ключа может правильно зашифровать текст, то есть подписать его, а проверить подпись (расшифровать текст) может любой пользователь, имеющий в своем распоряжении открытый ключ. Реализацию процесса шифрования и расшифрования для системы ЭЦП можно представить с помощью следующих выражений:

Y=Ezc(X), X=Dzo(Y)=Dzo(Ezc(X)),

где X — открытый текст;

Y — зашифрованный (подписанный) текст;

Zo — открытый ключ;

Zc — секретный ключ;

Ezc — функция шифрования ЭЦП;

Dz0 — функция расшифрования ЭЦП.

При этом для взаимной однозначности выражений, описывающих процессы шифрования и расшифрования с открытым и секретным ключами, необходимо выполнение условия

EzoDzc=EzcDzo=e,

где е — единичное преобразование.

|

|

|

|

|

Дата добавления: 2014-01-05; Просмотров: 4729; Нарушение авторских прав?; Мы поможем в написании вашей работы!