КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Характеристика защитных действий

|

|

|

|

Защитные действия ориентированы на пресечение разглашения, защиту информации от утечки и противодействия несанкционированному доступу (рис. 33).

Защитные действия, способы и мероприятия по обеспечению информационной безопасности можно классифицировать по основным характеристикам и объектам защиты по таким параметрам, например, как ориентация, характер угроз, направления, способы действий, охват, масштаб и другим.

Защитные действия по ориентации можно классифицировать как действия, направленные на защиту персонала, материальных и финансовых средств и информации как ресурса.

По направлениям — это правовая, организационная и инженерно-техническая защита.

По способам — это предупреждение, выявление, обнаружение, пресечение и восстановление.

По охвату защитные меры могут быть ориентированы на защиту территории фирмы, зданий, отдельных (выделенных) помещений, конкретных видов аппаратуры, или технических средств и систем, или отдельных элементов зданий, помещений, аппаратуры, опасных с точки зрения несанкционированного доступа к ним, или оборудования каналов утечки информации.

Применение защитных мер можно рассматривать и в пространственном плане. Так, например, известно, что распространение (разглашение, утечка или НСД) осуществляется от источника информации через среду к злоумышленнику (рис. 34).

Источником информации могут быть люди, документы, технические средства, отходы и другое. Носителем информации может быть либо поле (электромагнитное, акустическое), либо вещество (бумага, материал, изделие и т. д.). Средой является воздушное пространство, жесткие среды (стены, коммуникации).

|

|

|

Злоумышленник обладает необходимыми средствами приема акустической и электромагнитной энергии, средствами воздушного наблюдения и возможностью обрабатывать материально-вещественные формы представления информации.

Чтобы исключить неправомерное овладение конфиденциальной информацией, следует локализовать (выключить, ослабить сигнал, зашифровать) источник информации.

С увеличением масштабов распространения и использования ПЭВМ и информационных сетей усиливается роль различных факторов, вызывающих утечку, разглашение и несанкционированный доступ к информации. К ним относятся:

■ несанкционированные и злоумышленные действия персонала и пользователя;

■ ошибки пользователей и персонала;

■ отказы аппаратуры и сбои в программах;

■ стихийные бедствия, аварии различного рода и опасности.

В соответствии с этим основными целями защиты информации в ПЭВМ и информационных сетях являются:

■ обеспечение юридических норм и прав пользователей в отношении ДОСТУПА к информационным и другим сетевым ресурсам, предусматривающее административный надзор за информационной деятельностью, включая меры четкой персональной ответственности за соблюдение правил пользования и режимов работы;

■ предотвращение потерь и утечки информации, перехвата и вмешательства на всех уровнях, для всех территориально разделенных объектов;

Рисунок 34 -

■ обеспечение целостности данных на всех этапах и фазах их преобразования и сохранности средств программного обеспечения.

В связи с тем, что информационная сеть, в отличие от автономной ПЭВМ, является территориально распределенной системой, она требует принятия специальных мер и средств защиты. Средства защиты должны предотвращать:

§ определение содержания передаваемых сообщений;

§ внесение изменений в сообщения;

|

|

|

§ необоснованный отказ в доступе;

§ несанкционированный доступ;

§ ложную инициализацию обмена;

§ возможность измерения и анализа энергетических

и других характеристик информационной системы.

Если это нецелесообразно или невозможно, то нарушить информационный контакт можно за счет использования среды распространения информации. Например, при почтовой связи использовать надежного связного и доставить почтовое отправление абоненту, полностью исключив возможность несанкционированного доступа к нему со стороны. Или исключить возможность подслушивания путем использования специального помещения, надежно защищенного от такого вида НСД. И, наконец, можно воздействовать на злоумышленника или на его средства путем постановки активных средств воздействия (помехи).

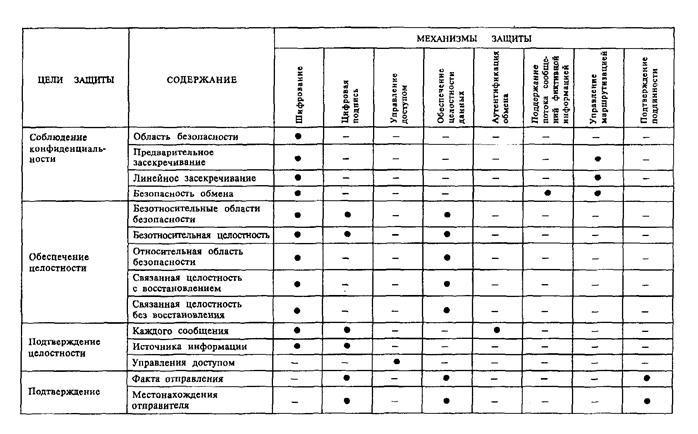

В каждом конкретном случае реализации информационного контакта используются и свои специфические способы воздействия как на источник, так и на среду и на злоумышленника. В качестве примера рассмотрим матрицу, характеризующую взаимосвязь целей защиты информации и механизмов ее защиты в процессе телекоммуникационного обмена в распределенных автоматизированных системах (табл. 3). Одновременно на ней отражены и защитные возможности тех или иных механизмов.

Выводы

1. Многообразие условий, способствующих неправомерному овладению конфиденциальной информацией, вызывает необходимость использования не менее многообразных способов, сил и средств для обеспечения информационной безопасности.

2. Способы обеспечения информационной безопасности должны быть ориентированы на упреждающий характер действий, направляемых на заблаговременные меры предупреждения возможных угроз коммерческим секретам.

3. Основными целями защиты информации являются обеспечение конфиденциальности, целостности, полноты и достаточности информационных ресурсов.

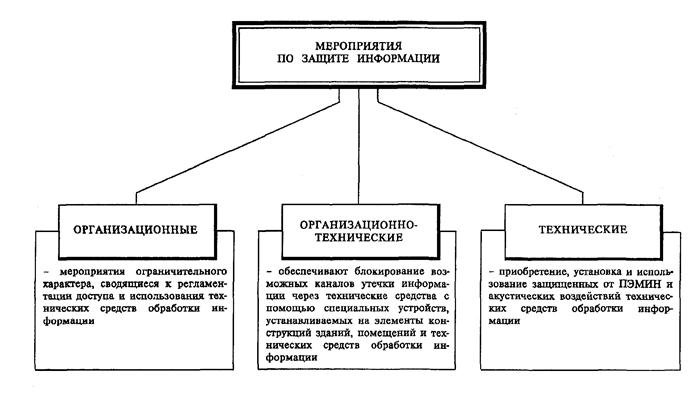

4. Обеспечение информационной безопасности достигается организационными, организационно-техническими и техническими мероприятиями, каждое из которых обеспечивается специфическими силами, средствами и мерами, обладающими соответствующими характеристиками.

5. Совокупность способов обеспечения информационной безопасности может быть подразделена на общие и частные, применение которых обусловливается масштабностью защитных действий.

|

|

|

|

Дата добавления: 2014-01-05; Просмотров: 945; Нарушение авторских прав?; Мы поможем в написании вашей работы!