КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Принадлежащие субъектам (информационные ресурсы, информационные и 4 страница

|

|

|

|

Руководящий документ "Специальные требования и рекомендации по технической защите конфиденциальной информации" (Гостехкомиссия России, 2001 г.).

1.7.3. Документы по оценке защищенности автоматизированных систем в РФ

Рассмотрим наиболее значимые из этих документов, определяющие критерии для оценки защищенности автоматизированных систем.

Руководящий документ "СВТ. Защита от НСД к информации. Показатели защищенности от НСД к информации" устанавливает классификацию СВТ по уровню защищенности от НСД к информации на базе перечня показателей защищенности и совокупности описывающих их требований. Основой для разработки этого документа явилась "Оранжевая книга". Этот оценочный стандарт устанавливается семь классов защищенности СВТ от НСД к информации.

Самый низкий класс – седьмой, самый высокий – первый. Классы подразделяются на четыре группы, отличающиеся уровнем защиты:

первая группа содержит только один седьмой класс, к которому относят все СВТ, не удовлетворяющие требованиям более высоких классов;

вторая группа характеризуется дискреционной защитой и содержит шестой и пятый классы;

третья группа характеризуется мандатной защитой и содержит четвертый, третий и второй классы;

четвертая группа характеризуется верифицированной защитой и включает только первый класс.

Руководящий документ "АС. Защита от НСД к информации. Классификация АС и требования по защите информации" устанавливает классификацию автоматизированных систем, подлежащих защите от несанкционированного доступа к информации, и требования по защите информации в АС различных классов.

К числу определяющих признаков, по которым производится группировка АС в различные классы, относятся:

наличие в АС информации различного уровня конфиденциальности;

уровень полномочий субъектов доступа АС на доступ к конфиденциальной информации;

режим обработки данных в АС – коллективный или индивидуальный.

В документе определены девять классов защищенности АС от НСД к информации. Каждый класс характеризуется определенной минимальной совокупностью требований по защите. Классы подразделяются на три группы, отличающиеся особенностями обработки информации в АС.

В пределах каждой группы соблюдается иерархия требований по защите в зависимости от ценности и конфиденциальности информации и, следовательно, иерархия классов защищенности АС.

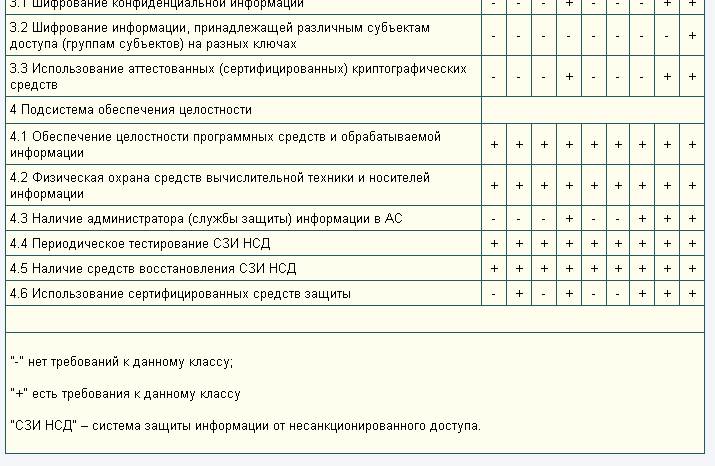

В таб. 1.7.1 приведены классы защищенности АС и требования для их обеспечения.

Таблица 1.7.1. Требования к защищенности автоматизированных систем

Таблица 1.7.1. Требования к защищенности автоматизированных системПодсистемы и требования Классы

3Б 3А 2Б 2А 1Д 1Г 1В 1Б 1А

1 Подсистема управления доступом

1.1 Идентификация, проверка подлинности и контроль доступа субъектов:

- в систему + + + + + + + + +

- к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ - - - + - + + + +

- к программам - - - + - + + + +

- к томам, каталогам, файлам, записям, полям записей - - - + - + + + +

1.2 Управление потоками информации - - - + - - + + +

2 Подсистема регистрации и учета

2.1 Регистрация и учет:

- входа/выхода субъектов доступа в/из системы (узла сети) + + + + + + + + +

- выдачи печатных (графических) выходных документов - + - + - + + + +

- запуска/завершения программ и процессов (заданий, задач) - - - + - + + + +

- доступа программ субъектов доступа к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей - - - + - + + + +

- изменения полномочий субъектов доступа - - - - - - + + +

- создаваемых защищаемых объектов доступа - - - + - - + + +

2.2 Учет носителей информации + + + + + + + + +

2.3 Очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей - + - + - + + + +

2.4 Сигнализация попыток нарушения защиты - - - - - - + + +

3 Криптографическая подсистема

3.1 Шифрование конфиденциальной информации - - - + - - - + +

3.2 Шифрование информации, принадлежащей различным субъектам доступа (группам субъектов) на разных ключах - - - - - - - - +

3.3 Использование аттестованных (сертифицированных) криптографических средств - - - + - - - + +

4 Подсистема обеспечения целостности

4.1 Обеспечение целостности программных средств и обрабатываемой информации + + + + + + + + +

4.2 Физическая охрана средств вычислительной техники и носителей информации + + + + + + + + +

4.3 Наличие администратора (службы защиты) информации в АС - - - + - - + + +

4.4 Периодическое тестирование СЗИ НСД + + + + + + + + +

4.5 Наличие средств восстановления СЗИ НСД + + + + + + + + +

4.6 Использование сертифицированных средств защиты - + - + - - + + +

"-" нет требований к данному классу;

"+" есть требования к данному классу

"СЗИ НСД" – система защиты информации от несанкционированного доступа.

По существу в таб. 1.7.1 систематизированы минимальные требования, которым необходимо следовать, чтобы обеспечить конфиденциальность информации.

Требования по обеспечению целостности представлены отдельной подсистемой (номер 4).

Руководящий документ "СВТ. Межсетевые экраны. Защита от НСД к информации. Показатели защищенности от НСД к информации" является основным документом для анализа системы защиты внешнего периметра корпоративной сети. Данный документ определяет показатели защищенности межсетевых экранов (МЭ). Каждый показатель защищенности представляет собой набор требований безопасности, характеризующих определенную область функционирования МЭ.

Всего выделяется пять показателей защищенности:

управление доступом;

идентификация и аутентификация;

регистрация событий и оповещение;

контроль целостности;

восстановление работоспособности.

На основании показателей защищенности определяются следующие пять классов защищенности МЭ:

простейшие фильтрующие маршрутизаторы – 5 класс;

пакетные фильтры сетевого уровня – 4 класс;

простейшие МЭ прикладного уровня – 3 класс;

мЭ базового уровня – 2 класс;

продвинутые МЭ – 1 класс.

МЭ первого класса защищенности могут использоваться в АС класса 1А, обрабатывающих информацию "Особой важности". Второму классу защищенности МЭ соответствует класс защищенности АС 1Б, предназначенный для обработки "совершенно секретной" информации и т. п.

Согласно первому из них, устанавливается девять классов защищенности АС от НСД к информации.

Каждый класс характеризуется определенной минимальной совокупностью требований по защите. Классы подразделяются на три группы, отличающиеся особенностями обработки информации в АС. В пределах каждой группы соблюдается иерархия требований по защите в зависимости от ценности (конфиденциальности) информации и, следовательно, иерархия классов защищенности АС.

Третья группа классифицирует АС, в которых работает один пользователь, имеющий доступ ко всей информации АС, размещенной на носителях одного уровня конфиденциальности. Группа содержит два класса – 3Б и 3А.

Вторая группа классифицирует АС, в которых пользователи имеют одинаковые права доступа (полномочия) ко всей информации АС, обрабатываемой и (или) хранящейся на носителях различного уровня конфиденциальности. Группа содержит два класса – 2Б и 2А.

Первая группа классифицирует многопользовательские АС, в которых одновременно обрабатывается и (или) хранится информация разных уровней конфиденциальности и не все пользователи имеют право доступа ко всей информации АС. Группа содержит пять классов – 1Д, 1Г, 1В, 1Б и 1А.

На основании показателей защищенности определяются следующие пять классов защищенности МЭ:

простейшие фильтрующие маршрутизаторы – 5 класс;

пакетные фильтры сетевого уровня – 4 класс;

простейшие МЭ прикладного уровня – 3 класс;

мЭ базового уровня – 2 класс;

продвинутые МЭ – 1 класс.

МЭ первого класса защищенности могут использоваться в АС класса 1А, обрабатывающих информацию "Особой важности". Второму классу защищенности МЭ соответствует класс защищенности АС 1Б, предназначенный для обработки "совершенно секретной" информации и т. п.

Согласно первому из них, устанавливается девять классов защищенности АС от НСД к информации.

Каждый класс характеризуется определенной минимальной совокупностью требований по защите. Классы подразделяются на три группы, отличающиеся особенностями обработки информации в АС. В пределах каждой группы соблюдается иерархия требований по защите в зависимости от ценности (конфиденциальности) информации и, следовательно, иерархия классов защищенности АС.

Третья группа классифицирует АС, в которых работает один пользователь, имеющий доступ ко всей информации АС, размещенной на носителях одного уровня конфиденциальности. Группа содержит два класса – 3Б и 3А.

Вторая группа классифицирует АС, в которых пользователи имеют одинаковые права доступа (полномочия) ко всей информации АС, обрабатываемой и (или) хранящейся на носителях различного уровня конфиденциальности. Группа содержит два класса – 2Б и 2А.

Первая группа классифицирует многопользовательские АС, в которых одновременно обрабатывается и (или) хранится информация разных уровней конфиденциальности и не все пользователи имеют право доступа ко всей информации АС. Группа содержит пять классов – 1Д, 1Г, 1В, 1Б и 1А.

1.7.4. Выводы по теме

В Российской Федерации информационная безопасность обеспечивается соблюдением Указов Президента, федеральных законов, постановлений Правительства Российской Федерации, руководящих документов Гостехкомиссии России и других нормативных документов.

Стандартами в сфере информационной безопасности в РФ являются руководящие документы Гостехкомиссии России, одной из задач которой является "проведение единой государственной политики в области технической защиты информации".

При разработке национальных стандартов Гостехкомиссия России ориентируется на "Общие критерии".

Руководящий документ "СВТ. Защита от НСД к информации. Показатели защищенности от НСД к информации" устанавливает классификацию СВТ по уровню защищенности от НСД к информации на базе перечня показателей защищенности и совокупности описывающих их требований. Этот оценочный стандарт устанавливает семь классов защищенности СВТ от НСД к информации. Самый низкий класс – седьмой, самый высокий – первый. Классы подразделяются на четыре группы, отличающиеся уровнем защиты.

Руководящий документ "АС. Защита от НСД к информации. Классификация АС и требования по защите информации" устанавливает классификацию автоматизированных систем, подлежащих защите от несанкционированного доступа к информации и требования по защите информации в АС различных классов. К числу определяющих признаков, по которым производится группировка АС в различные классы, относятся:

наличие в АС информации различного уровня конфиденциальности;

уровень полномочий субъектов доступа АС на доступ к конфиденциальной информации;

режим обработки данных в АС – коллективный или индивидуальный.

Руководящий документ "СВТ. Межсетевые экраны. Защита от НСД к информации. Показатели защищенности от НСД к информации" является основным документом для анализа системы защиты внешнего периметра корпоративной сети. Данный документ определяет показатели защищенности межсетевых экранов. Каждый показатель защищенности представляет собой набор требований безопасности, характеризующих определенную область функционирования МЭ. Всего выделяется пять показателей защищенности:

управление доступом;

идентификация и аутентификация;

регистрация событий и оповещение;

контроль целостности;

восстановление работоспособности.

1.7.5. Вопросы для самоконтроля

Сколько классов защищенности СВТ от НСД к информации устанавливает РД "СВТ. Защита от НСД к информации. Показатели защищенности от НСД к информации"?

Дайте характеристику уровням защиты СВТ от НСД к информации по РД "СВТ. Защита от НСД к информации. Показатели защищенности от НСД к информации"?

Классы защищенности АС от НСД по РД "АС. Защита от НСД к информации. Классификация АС и требования по защите информации".

Какие классы защищенных АС от НСД должны обеспечивать идентификацию, проверку подлинности и контроль доступа субъектов в систему?

Показатели защищенности межсетевых экранов.

Классы защищенности межсетевых экранов.

1.7.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Основные:

Www.infotecs.ru/gts/ – Сервер Государственной технической комиссии при Президенте Российской Федерации.

Галатенко В. А. Стандарты информационной безопасности. – М: Интернет-Университет Информационных Технологий – ИНТУИТ. РУ, 2004.

Карпов Е. А., Котенко И. В., Котухов М. М., Марков А. С., Парр Г. А., Рунеев А. Ю. Законодательно-правовое и организационно-техническое обеспечение информационной безопасности автоматизированных систем и информационно-вычислительных сетей / Под редакцией И. В.Котенко. – СПб.: ВУС, 2000.

Щербаков А. Ю. Введение в теорию и практику компьютерной безопасности. – М.: Издательство Молгачева С. В., 2001.

Галатенко В. А. Основы информационной безопасности. – М: Интернет-Университет Информационных Технологий – ИНТУИТ. РУ, 2003.

Www.jetinfo.ru.

Тема 1.8. Административный уровень обеспечения информационной безопасности

1.8.1. Введение

Цели изучения темы

изучить содержание административного уровня обеспечения информационной безопасности.

Требования к знаниям и умениям

Студент должен знать:

цели и задачи административного уровня обеспечения информационной безопасности;

содержание административного уровня;

направления разработки политики безопасности.

Студент должен уметь:

определить политику безопасности организации.

Ключевой термин

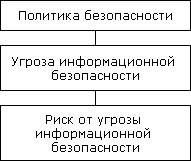

Ключевой термин: политика безопасности.

Политика безопасности – это комплекс предупредительных мер по обеспечению информационной безопасности организации.

Второстепенные термины

угроза информационной безопасности;

риск от угрозы информационной безопасности.

Структурная схема терминов

1.8.2. Цели, задачи и содержание административного уровня

Административный уровень является промежуточным между законодательно-правовым и программно-техническим уровнями формирования режима информационной безопасности. Законы и стандарты в области информационной безопасности являются лишь отправным нормативным базисом информационной безопасности. Основой практического построения комплексной системы безопасности является административный уровень, определяющий главные направления работ по защите информационных систем.

Задачей административного уровня является разработка и реализация практических мероприятий по созданию системы информационной безопасности, учитывающей особенности защищаемых информационных систем.

Кроме этого, что немаловажно, именно на административном уровне определяются механизмы защиты, которые составляют третий уровень информационной безопасности – программно-технический.

Целью административного уровня является разработка программы работ в области информационной безопасности и обеспечение ее выполнения в конкретных условиях функционирования информационной системы.

Содержанием административного уровня являются следующие мероприятия:

Разработка политики безопасности.

Проведение анализа угроз и расчета рисков.

Выбор механизмов и средств обеспечения информационной безопасности.

1.8.3. Разработка политики информационной безопасности

Разработка политики безопасности ведется для конкретных условий функционирования информационной системы. Как правило, речь идет о политике безопасности организации, предприятия или учебного заведения. С учетом этого рассмотрим следующее определение политики безопасности.

Политика безопасности – это комплекс предупредительных мер по обеспечению информационной безопасности организации. Политика безопасности включает правила, процедуры и руководящие принципы в области безопасности, которыми руководствуется организация в своей деятельности. Кроме этого, политика безопасности включает в себя требования в адрес субъектов информационных отношений, при этом в политике безопасности излагается политика ролей субъектов информационных отношений.

Основные направления разработки политики безопасности:

определение объема и требуемого уровня защиты данных;

определение ролей субъектов информационных отношений.

В "Оранжевой книге" политика безопасности трактуется как набор норм, правил и практических приемов, которые регулируют управление, защиту и распределение ценной информации.

Результатом разработки политики безопасности является комплексный документ, представляющий систематизированное изложение целей, задач, принципов и способов достижения информационной безопасности.

Этот документ является методологической основой практических мер по обеспечению информационной безопасности и включает следующие группы сведений:

основные положения информационной безопасности организации;

область применения политики безопасности;

цели и задачи обеспечения информационной безопасности организации;

распределение ролей и ответственности субъектов информационных отношений организации и их общие обязанности.

Основные положения определяют важность обеспечения информационной безопасности, общие проблемы безопасности, направления их решения, роль сотрудников, нормативно-правовые основы.

При описании области применения политики безопасности перечисляются компоненты автоматизированной системы обработки, хранения и передачи информации, подлежащие защите.

В состав автоматизированной информационной системы входят следующие компоненты:

аппаратные средства – компьютеры и их составные части (процессоры, мониторы, терминалы, периферийные устройства – дисководы, принтеры, контроллеры), кабели, линии связи и т. д.;

программное обеспечение – приобретенные программы, исходные, объектные, загрузочные модули; операционные системы и системные программы (компиляторы, компоновщики и др.), утилиты, диагностические программы и т. д.;

данные – хранимые временно и постоянно, на магнитных носителях, печатные, архивы, системные журналы и т. д.;

персонал – обслуживающий персонал и пользователи.

Цели, задачи, критерии оценки информационной безопасности определяются функциональным назначением организации. Например, для режимных организаций на первое место ставится соблюдение конфиденциальности. Для сервисных информационных служб реального времени важным является обеспечение доступности подсистем. Для информационных хранилищ актуальным может быть обеспечение целостности данных и т. д.

Политика безопасности затрагивает всех субъектов информационных отношений в организации, поэтому на этапе разработки политики безопасности очень важно разграничить их права и обязанности, связанные с их непосредственной деятельностью.

С точки зрения обеспечения информационной безопасности разграничение прав и обязанностей целесообразно провести по следующим группам (ролям):

специалист по информационной безопасности;

владелец информации;

поставщики аппаратного и программного обеспечения;

менеджер отдела;

операторы;

аудиторы.

В зависимости от размеров организации, степени развитости ее информационной системы, некоторые из перечисленных ролей могут отсутствовать вообще, а некоторые могут совмещаться одним и тем же физическим лицом.

Специалист по информационной безопасности (начальник службы безопасности, администратор по безопасности) играет основную роль в разработке и соблюдении политики безопасности предприятия. Он проводит расчет и перерасчет рисков, выявляет уязвимости системы безопасности по всем направлениям (аппаратные средства, программное обеспечение и т. д.).

Владелец информации – лицо, непосредственно владеющее информацией и работающее с ней. В большинстве случае именно владелец информации может определить ее ценность и конфиденциальность.

Поставщики аппаратного и программного обеспечения обычно являются сторонними лицами, которые несут ответственность за поддержание должного уровня информационной безопасности в поставляемых им продуктах.

Администратор сети – лицо, занимающееся обеспечением функционирования информационной сети организации, поддержанием сетевых сервисов, разграничением прав доступа к ресурсам сети на основании соответствующей политики безопасности.

Менеджер отдела является промежуточным звеном между операторами и специалистами по информационной безопасности. Его задача – своевременно и качественно инструктировать подчиненный ему персонал обо всех требованиях службы безопасности и следить за их выполнением на рабочих местах. Менеджеры должны доводить до подчиненных все аспекты политики безопасности, которые непосредственно их касаются.

Операторы обрабатывают информацию, поэтому должны знать класс конфиденциальности информации и какой ущерб будет нанесен организации при ее раскрытии.

Аудиторы – внешние специалисты по безопасности, нанимаемые организацией для периодической проверки функционирования всей системы безопасности организации.

1.8.4. Выводы по теме

Административный уровень является промежуточным уровнем между законодательно-правовым и программно-техническим уровнями формирования режима информационной безопасности, задачей которого является разработка и реализация практических мероприятий по созданию системы информационной безопасности, учитывающей особенности защищаемых информационных систем.

Задачей административного уровня является разработка и реализация практических мероприятий по созданию системы информационной безопасности, учитывающей особенности защищаемых информационных систем.

Целью административного уровня является разработка программы работ в области информационной безопасности и обеспечение ее выполнения в конкретных условиях функционирования информационной системы.

Содержанием административного уровня являются следующие мероприятия:

разработка политики безопасности;

проведение анализа угроз и расчета рисков;

выбор механизмов и средств обеспечения информационной безопасности.

Политика безопасности – это комплекс предупредительных мер по обеспечению информационной безопасности организации. Политика безопасности включает правила, процедуры и руководящие принципы в области безопасности, которыми руководствуется организация в своей деятельности. Кроме этого, политика безопасности включает в себя требования в адрес субъектов информационных отношений. При этом в политике безопасности излагается политика ролей субъектов информационных отношений.

Основные направления разработки политики безопасности:

определение объема и требуемого уровня защиты данных;

определение ролей субъектов информационных отношений

1.8.5. Вопросы для самоконтроля

Цели и задачи административного уровня обеспечения информационной безопасности.

Содержание административного уровня.

Дайте определение политики безопасности.

Направления разработки политики безопасности.

Перечислите составные элементы автоматизированных систем.

Субъекты информационных отношений и их роли при обеспечении информационной безопасности.

1.8.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Основные:

Щербаков А. Ю. Введение в теорию и практику компьютерной безопасности. – М.: Издательство Молгачева С. В., 2001.

Карпов Е. А., Котенко И. В., Котухов М. М., Марков А. С., Парр Г. А., Рунеев А. Ю. Законодательно-правовое и организационно-техническое обеспечение информационной безопасности автоматизированных систем и информационно-вычислительных сетей / Под редакцией И. В.Котенко. – СПб.: ВУС, 2000.

Галатенко В. А. Основы информационной безопасности. – М: Интернет-Университет Информационных Технологий – ИНТУИТ. РУ, 2003.

Галатенко В. А. Стандарты информационной безопасности. – М: Интернет-Университет Информационных Технологий – ИНТУИТ. РУ, 2004.

Www.jetinfo.ru.

Тема 1.9. Классификация угроз "информационной безопасности"

1.9.1. Введение

Цели изучения темы

изучить классы угроз информационной безопасности и каналы несанкционированного доступа к информации.

Требования к знаниям и умениям

Студент должен знать:

классы угроз информационной безопасности;

причины и источники случайных воздействий на информационные системы;

каналы несанкционированного доступа к информации.

Студент должен уметь:

выявлять и классифицировать угрозы информационной безопасности.

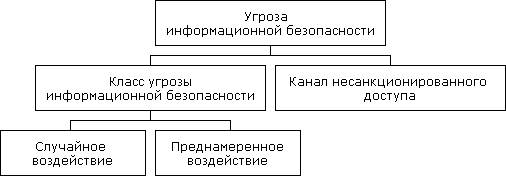

Ключевой термин

Ключевой термин: угроза информационной безопасности.

Угроза информационной безопасности – это потенциальная возможность нарушения режима информационной безопасности.

Второстепенные термины

класс угроз информационной безопасности;

канал несанкционированного доступа к информации;

случайное воздействие;

преднамеренное воздействие (атака).

Структурная схема терминов

1.9.2. Классы угроз информационной безопасности

Анализ и выявление угроз информационной безопасности является второй важной функцией административного уровня обеспечения информационной безопасности. Во многом облик разрабатываемой системы защиты и состав механизмов ее реализации определяется потенциальными угрозами, выявленными на этом этапе. Например, если пользователи вычислительной сети организации имеют доступ в Интернет, то количество угроз информационной безопасности резко возрастает, соответственно, это отражается на методах и средствах защиты и т. д.

|

|

|

|

|

Дата добавления: 2014-01-20; Просмотров: 2126; Нарушение авторских прав?; Мы поможем в написании вашей работы!