КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Пример уязвимости: уязвимость в драйверах. Плюсы и минусы экспериментального подхода

|

|

|

|

Практически драйвер может прочитать файл, который пользователь прочитать не может. При проектировании Windows эти угрозы считались несущественными, т.к. в компании Microsoft считали, что разрабатывать драйвера будут либо сотрудники, Microsoft либо производители устройств.

В драйвере может оказаться ошибка, которая позволит нарушителю заменить код драйвера, или выполнить произвольный.

Решение:

1. Запрет модификации компонентов. Это возможно только до некоторого уровня, т.к. драйвера необходимо устанавливать, или обновлять.

2. Верификация того факта, что драйвер не несет в себе вредоносных функций. На практике эту процедуру часто заменяют на проверку цифровой подписи.

Лучше не выдвигать предположений о корректной работе драйвера и делать драйвера частью средств защиты. При включении драйвера в средства защиты ошибки первого рода превращаются в ошибки второго рода.

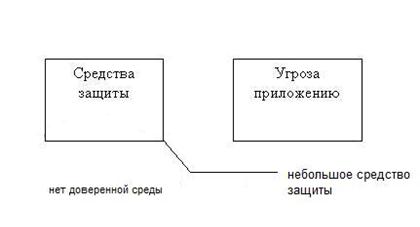

Корректность работы средств защиты зависит от выбранной доверенной среды. К уязвимостям в средствах защиты может привести любая ошибка. Данный подход представлен на рис. 13.2.

Рис. 13.2. Экспериментальный подход

Следовательно, во избежание ошибок необходимо:

1. минимизировать средства защиты;

2. перенести по максимуму функциональность из драйвера в приложение

В этом случае рис. 13.2 изменится следующим образом (рис. 13.3):

Рис. 13.3. Модификация экспериментального подхода

Достоинства и недостатки экспериментального подхода:

Как было указано выше, на практике безопасность системы можно оценивать по наличию уязвимостей, т.к. это проще. То есть чем больше уязвимостей, тем менее система безопасна. Можно проверять наличие существующих уязвимостей, так как поиск новых уязвимостей является дорогостоящим. Подход, основанный на оценке уязвимостей, с точки зрения практики является эффективным, т.к. позволяет оценивать безопасность здесь и сейчас. Однако необходимо понимать, что свойства продукта при этом не исследуются, вместо этого проверяется наличие уязвимостей. Кроме того, так как мы не знаем всех уязвимостей, существование некоторых уязвимостей не может быть обнаружено, следовательно, оценка безопасности продукта в данном случае является неполной.

Таким образом, экспериментальный подход хорошо работает, только если существует сведения об актуальных уязвимостях. При этом оценка безопасности должна быть постоянной, в отличие от теоретических моделей.

Наличие или отсутствие уязвимостей ничего не говорит о функциональных возможностях продукта. В этом подходе распространяется информация об уязвимостях, следовательно, возможно использование этой информации для деструктивных действий. При этом непонятно, какому стандарту удовлетворяет продукт, какая модель в нем заложена.

Контрольные вопросы

1. В чем заключается экспериментальный подход к определению безопасности информационных систем?

2. Каковы преимущества и недостатки экспериментального подхода?

3. Каковы причины возникновения уязвимостей?

4. Что такое атака?

5. Что такое эксплойт?

Лекция 14.

ОЦЕНКА РИСКОВ

|

|

|

|

|

Дата добавления: 2014-11-20; Просмотров: 595; Нарушение авторских прав?; Мы поможем в написании вашей работы!