КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Microsoft Windows Server 2008

|

|

|

|

Windows Server 2008 — це операційна система нового покоління. У основу Windows Server 2008 покладена операційна система Windows Server 2003. Вона призначена для забезпечення користувачів найбільш продуктивною платформою, що дозволяє розширити функціональність додатків, мереж і веб-служб, від робочих груп до центрів даних. При спільному використанні клієнтських комп'ютерів Windows Vista і серверів під Window| Server 2008 значно підвищується продуктивність, надійність мережі.

7. Глобальні мережі з комутацією каналів і пакетів

Глобальні мережі Wide Area Networks (WAN), які відносяться до територіальних комп'ютерних мереж, призначені, як і локальні мережі, для надання послуг, проте значно більшій кількості користувачів, що знаходяться на великій території.

Методи комутації

У мережах існує три принципово різні схеми комутації:

- коммутація каналів;

- коммутація повідомлень;

- коммутація пакетів.

Комутація каналів – процес, який за запитом здійснює з'єднання двох або більшої кількості станцій даних і забезпечує монопольне використання каналу передачі даних до тих пір, поки не станеться роз'єднання. Комутація каналів має на увазі утворення безперервного складеного фізичного каналу з послідовно сполученими окремими канальними ділянками для прямої передачі даних між вузлами. Окремі канали з'єднуються між собою спеціальною апаратурою – комутаторами, які можуть встановлювати зв'язки між будь-якими скінченними вузлами мережі.

Комутація повідомлень – процес пересилання даних, що включає прийом, зберігання, вибір початкового напряму і подальшу передачу повідомлень без порушення їх цілісності. Використовуються в тих випадках, коли не очікується негайній реакції на повідомлення. Повідомлення передаються між транзитними комп'ютерами мережі з тимчасовою буферизацією їх на дисках кожного комп'ютера. Повідомленнями називаються дані, що з'єднані смисловим змістом, мають певну структуру і придатні для обробки, пересилання або використання.

Джерелами повідомлень можуть бути голос, зображення, текст, дані. Для передачі звуку традиційно використовується телефон, зображень – телебачення, тексту – телеграф (телетайп), даних – обчислювальні мережі. Встановлення з'єднання між відправником і отримувачем з можливістю обміну повідомленнями без помітних тимчасових затримок характеризує режим роботи on-line. При суттєвих затримках з запам'ятовуванням інформації в проміжних вузлах маємо режим off-line.

Комутація пакетів – це комутація повідомлень, що представлені у вигляді пакетів, які адресуються, коли канал передачі даних зайнятий лише під час передачі пакету і по її завершенні звільняється для передачі інших пакетів. Комутатори мережі, в ролі яких виступають шлюзи і маршрутизатори, приймають пакети від скінченних вузлів і на підставі адресної інформації передають їх один одному, а врешті решт станції призначення.

У глобальних мережах для передачі інформації застосовуються наступні види комутації:

· комутація каналів (використовується при передачі аудіоінформації по звичайних телефонних лініях зв'язку; АТМ - це комунікаційна технологія, щл об'єднує принципи комутації пакетів і каналів для передачі інформації різного типу);

· комутація повідомлень (застосовується в основному для передачі електронної пошти, в телеконференціях, електронних новинах);

· комутація пакетів (для передачі даних, в даний час використовується також для передачі аудіо- і відеоінформації)

Перевагою мереж комутації каналів є простота реалізації (утворення безперервного складеного фізичного каналу), а недоліком - низький коефіцієнт використання каналів, висока вартість передачі даних, підвищений час очікування інших користувачів.

При комутації повідомлень передача даних (повідомлення) здійснюється після звільнення каналу, поки воно не дійде до адресата. Кожен сервер проводить прийом, перевірку, збір, маршрутизацію і передачу повідомлення. До переваг можна віднести - зменшення вартості передачі даних. Недоліком даного способу є низька швидкість передачі інформації, неможливість ведення діалогу між користувачами.

Пакетна комутація має на увазі обмін невеликими пакетами (частина повідомлення) фіксованої структури, які не дають можливості утворення черг у вузлах комутації. Переваги: швидке з'єднання, надійність, ефективність використання мережі.

8. Структура і основні принципи побудови мережі Інтернет

Internet – всесвітня інформаційна комп'ютерна мережа, що є об'єднанням безлічі регіональних комп'ютерних мереж і комп'ютерів, що обмінюють один з одним інформацією по каналах суспільних телекомунікацій (виділених телефонних аналоговим і цифрових лініях, оптичних каналах зв'язку і радіоканалах зокрема супутникових лініях зв'язку)

Інформація в Internet зберігається на серверах. Сервери мають свої адреси і управляються спеціалізованими програмами. Вони дозволяють пересилати пошту і файли, проводити пошук в базах даних і виконувати інші завдання.

Обмін інформацією між серверами мережі виконується по високошвидкісних каналах зв'язку (виділених телефонних лініях, оптоволоконних і супутникових каналах зв'язку). Доступ окремих користувачів до інформаційних ресурсів Internet зазвичай здійснюється через провайдера або корпоративну мережу.

Провайдер - постачальник мережевих послуг – особа або організація, яка надає послуги з підключення до комп'ютерних мереж. Як провайдер виступає деяка організація, що має модемний пул для з'єднання з клієнтами і виходу у всесвітню мережу.

Основними комірками глобальної мережі є локальні обчислювальні мережі. Якщо деяка локальна мережа безпосередньо підключена до глобальної, то і кожна робоча станція цієї мережі може бути підключена до неї.

Існують також комп'ютери, які безпосередньо підключені до глобальної мережі. Вони називаються хост - комп'ютерами (host – господар). Хост – це будь-який комп'ютер, що є постійною частиною Internet, тобто з'єднаний по Internet – протоколу з іншим хостом, який в свою чергу, з'єднаний з іншим, і так далі.

Структура глобальної мережі Internet

Для під'єднування ліній зв'язку до комп'ютерів використовуються спеціальні електронні пристрої, які називаються мережевими платами, мережевими адаптерами, модемами і т.д.

Практично всі послуги Internet побудовані на принципі клієнт-сервер. Вся інформація в Інтернет зберігається на серверах. Обмін інформацією між серверами здійснюється по високошвидкісних каналах зв'язку або магістралях. Сервери, з'єднані високошвидкісними магістралями, складають базову частину мережі Інтернет.

Окремі користувачі підключаються до мережі через комп'ютери місцевих постачальників послуг Інтернету, Internet - провайдерів (Internet Service Provider - ISP|), які мають постійне підключення до Інтернет. Регіональний провайдер, підключається до крупнішого провайдера національного масштабу, що має вузли в різних містах країни. Мережі національних провайдерів об'єднуються в мережі транснаціональних провайдерів або провайдерів першого рівня. Об'єднані мережі провайдерів першого рівня складають глобальну мережу Internet.

Передача інформації в Інтернет забезпечується завдяки тому, що кожен комп'ютер в мережі має унікальну адресу (IP-адресу), а мережеві протоколи забезпечують взаємодію різнотипних комп'ютерів, що працюють під управлінням різних операційних систем.

В основному в Інтернет використовується сімейство мережевих протоколів (стек) TCP/IP. На канальному і фізичному рівні стек TCP/IP підтримує технологію Ethernet, FDDI і інші технології. Основою сімейства протоколів TCP/IP є мережевий рівень, представлений протоколом IP, а також різними протоколами маршрутизації. Цей рівень забезпечує переміщення пакетів в мережі і управляє їх машрутизацією. Розмір пакету, параметри передачі, контроль цілісності здійснюється на транспортному рівні TCP.

Прикладний рівень об'єднує всі служби, які система надає користувачеві. До основних прикладних протоколів відносяться: протокол віддаленого доступу telnet, протокол передачі файлів FTP, протокол передачі гипертексту HTTP, протоколи електронної пошти: SMTP, POP, IMAP, MIME.

Способи доступу в Інтернет

В даний час відомі наступні способи доступу в Інтернет:

1. Dial-Up (коли комп'ютер користувача підключається до сервера провайдера, використовуючи телефон) – комутований доступ по аналоговій телефонній мережі швидкість передачі даних до 56 Кбіт/с;

2. DSL (Digital Subscriber Line) - сімейство цифрових абонентських ліній, призначених для організації доступу по аналоговій телефонній мережі, використовуючи кабельний модем. Ця технологія (ADSL, VDSL, HDSL, ISDL, SDSL, SHDSL, RADSL під загальною назвою xDSL) забезпечує високошвидкісне з'єднання до 50 Мбіт/с (фактична швидкість до 2 Мбіт/с). Основною перевагою технологій xDSL є можливість значно збільшити швидкість передачі даних по телефонних дротах без модернізації абонентської телефонної лінії. Користувач дістає доступ в мережу Інтернет зі збереженням звичайної роботи телефонного зв'язку;

3. ISDN - комутований доступ по цифровій телефонній мережі. Головна особливість використання ISDN|- це висока швидкість передачі інформації, в порівнянні з Dial-Up доступом. Швидкість передачі даних складає 64 Кбіт/с при використанні одного і 128 Кбіт/с, при використанні двох каналів зв'язку;

4. Доступ в Інтернет по виділених лініях (аналогових і цифрових). Доступ по виділеній лінії - це такий спосіб підключення до Інтернет, коли комп'ютер користувача з'єднаний з сервером провайдера за допомогою кабелю (витої пари) і це з'єднання є постійним, тобто некомутованим. В цьому головна відмінність від звичайного телефонного зв'язку. Швидкість передачі даних до 100 Мбіт/с.

5. Доступ в Інтернет по локальній мережі (Fast Ethernet). Підключення здійснюється за допомогою мережевої карти (10/100 Мбіт/с) із швидкістю передачі даних до 1 Гбіт/с на магістральних ділянках і 100 Мбіт/сек для кінцевого користувача. Для підключення комп'ютера користувача до Інтернет в квартиру підводиться окремий кабель (вита пара), при цьому телефонна лінія завжди вільна.

6. Супутниковий доступ в Інтернет або супутниковий Інтернет (DIRECPC, Europe Online). Супутниковий доступ в Інтернет буває двох видів - ассиметричний і симетричний:

· Обмін даними комп'ютера користувача зі супутником двосторонній;

· Запити від користувача передаються на сервер супутникового оператора через будь-яке доступне наземне підключення, а сервер передає дані користувачеві з супутника. Максимальна швидкість прийому даних до 52,5 Мбіт/с (реальна середня швидкість до 3 Мбіт/с).

7. Доступ в Інтернет з використанням каналів кабельної телевізійної мережі, швидкість прийому даних від 2 до 56 Мб/сек. Кабельний Інтернет (“coax а home”). В даний час відомо дві архітектури передачі даних - симетрична і асиметрична архітектура. Крім того, існує два способи підключення: а) кабельний модем встановлюється окремо в кожній квартирі користувачів; б) кабельний модем встановлюється в будинку, де живе відразу декілька користувачів послуг Інтернету. Для підключення користувачів до спільного кабельного модему використовується локальна мережа і встановлюється спільне на всіх обладнання Ethernet.

8. Безпровідні технології останньої милі:

WiFi;WiMax; RadioEthernet; MMDS; LMDS; Мобільний GPRS – Інтернет; Мобільний CDMA – Internet.

WiFi (Wireless Fidelity - точна передача даних без дротів) – технологія широкосмугового доступу до мережі Інтернет. Швидкість передачі інформації для кінцевого абонента може досягати 54 Мбіт/с. Радіус їх дії не перевищує 50 – 70 метрів. Безпровідні точки доступу застосовуються в межах квартири або в громадських місцях крупних міст. Маючи ноутбук або кишеньковий персональний комп'ютер з контроллером Wi-Fi, відвідувачі кафе або ресторану (у зоні покриття мережі Wi-Fi) можуть швидко з'єднатися з Інтернетом.

WIMAX (Worldwide Interoperability for Microwave Access) аналогічно WiFi - технологія широкосмугового доступу до Інтернет. WIMAX, на відміну від традиційних технологій радіодоступу, працює і на відбитому сигналі, поза прямою видимістю базової станції. Експерти вважають, що мобільні мережі WIMAX відкривають набагато цікавіші перспективи для користувачів, ніж фіксований WIMAX, призначений для корпоративних замовників. Інформацію можна передавати на відстані до 50 км з швидкістю до 70 Мбіт/с.

RadioEthernet - технологія широкосмугового доступу до Інтернет, забезпечує швидкість передачі даних від 1 до 11 Мбіт/с, яка ділиться між всіма активними користувачами. Для роботи RadioEthernet-каналу необхідна пряма видимість між антенами абонентських точок. Радіус дії до 30 км.

MMDS (Multichannel Multipoint Distribution System). Ці системи здатні обслуговувати територію в радіусі 50—60 км, при цьому пряма видимість передавача оператора є не обов'язковою. Середня гарантована швидкість передачі даних складає 500 Кбіт/с — 1 Мбіт/с, але можна забезпечити до 56 Мбіт/с на один канал.

LMDS (Local Multipoint Distribution System) - це стандарт стільникових мереж безпровідної передачі інформації для фіксованих абонентів. Система будується за стільниковим принципом, одна базова станція дозволяє охопити район радіусом в декілька кілометрів (до 10 км) і підключити декілька тисяч абонентів. Самі БС об'єднуються один з одним високошвидкісними наземними каналами зв'язку або радіоканалами (RadioEthernet). Швидкість передачі даних до 45 Мбіт/с.

Мобільний GPRS – Інтернет. Для користування послугою "Мобільний Інтернет" за допомогою технології GPRS необхідно мати телефон з вбудованим GPRS - модемом і комп'ютер. Технологія GPRS забезпечує швидкість передачі даних до 114 Кбіт/с. При використанні технології GPRS тарифікується не час з'єднання з Інтернетом, а сумарний об'єм переданої і отриманої інформації. Ви зможете проглядати HTML-сторінки, перекачувати файли, працювати з електронною поштою і будь-якими іншими ресурсами Інтернет.

Мобільний CDMA – Internet. Мережа стандарту CDMA - це стаціонарний і мобільний зв'язок, а також швидкісний мобільний інтернет. Для користування послугою "Мобільний Інтернет" за допомогою технології CDMA необхідно мати телефон з вбудованим CDMA - модемом або CDMA - модем і комп'ютер. Технологія CDMA забезпечує швидкість передачі даних до 153 Кбіт/с або до 2400Кбит/с - за технологією EV-DO Revision. Технології EV-DO Revision дозволяють абонентам діставати мобільний доступ в інтернет із швидкістю 3,1 мБит/сек.

9. В даний час для "останніх метрів" доступу в Internet застосовуються технології Home PNA (HPNA) і HomePlug. Доступ в Інтернет по виділених лініях Home PNA або HPNA (телефонних лініях) і доступ через побутову електричну мережу напругою 220 вольт (HomePlug, Plug — це штепсель).

Зазвичай доступ до Інтернету по виділених лініях Home PNA| і HomePlug комбінується з такими методами доступу як DSL, WiFi та іншими, тобто для "останніх метрів" доступу застосовуються технології Home PNA і HomePlug, а як "остання миля" доступу використовуються DSL, WiFi і інші технології.

Швидкість передачі даних HPNA 1.0 складає 1 Мбіт/с, а відстань між найбільш віддаленими вузлами не перевищує 150 метрів. Специфікація HOMEPNA 2.0 забезпечує доступ зі швидкістю до 10 Мбіт/с і відстань до 350 м.

Технологія Home PNA застосовується в основному для організації домашньої мережі за допомогою мережевих адаптерів. Підключення до глобальної мережі можна здійснити за допомогою роутера через мережі спільного доступу. Крім того, технологія HPNA призначена для організації колективного доступу в Інтернет (наприклад, для підключення житлового будинку або під'їзду будинку до Інтернет по існуючій телефонній проводці). Телефонну лінію при цьому можна використовувати для ведення переговорів.

Стандарт HomePlug 1.0 забезпечує доступ до Інтернет через побутову електричну мережу, підтримує швидкість передачі до 14 Мбіт/с. максимальну протяжність між вузлами до 300 м. Компанія Renesas випустила модем у вигляді штепсельної вилки для передачі даних по електромережах.

Технологія PLС (Power Line Communication) дозволяє передавати дані по високовольтних лініях електропередач, без додаткових ліній зв'язку. Комп'ютер підключається до електричної мережі і виходить в Інтернет через одну і ту ж розетку. Для підключення до домашньої мережі не потрібні жодні додаткові кабелі. До домашньої мережі можна підключити різне обладнання: комп'ютери, телефони, охоронну сигналізацію, холодильники і т.д..

Адресація в мережі Інтернет

Основним протоколом мережі Інтернет є мережений протокол TCP/IP. Кожен комп'ютер, в мережі TCP/IP (підключений до мережі Інтернет), має свою унікальну IP-адресу або IP – номер. Адреси в Інтернеті можуть бути представлені як послідовністю цифр, так і ім'ям, побудованим за певними правилами. Комп'ютери при пересилці інформації використовують цифрові адреси, а користувачі в роботі з Інтернетом використовують в основному імена.

Цифрові адреси в Інтернеті складаються з чотирьох чисел, кожне з яких не перевищує двохсот п'ятдесяти шести. При записі числа відділяються крапками, наприклад: 195.63.77.21. Такий спосіб нумерації дозволяє мати в мережі більше чотирьох мільярдів комп'ютерів.

Для окремого комп'ютера або локальної мережі, які вперше підключаються до мережі Інтернет, спеціальна організація, що займається адмініструванням доменних імен, привласнює IP – номери.

Спочатку в мережі Internet застосовувалися IP – номери, а ле коли кількість комп'ютерів в мережі стала більшою за 1000, то був прийнятий метод зв'язку імен і IP – номерів, який називається сервер імені домена (Domain Name|Server, DNS). Сервер DNS підтримує список імен локальних мереж і комп'ютерів і відповідних їм IP – номерів.

У Інтернеті застосовується так звана доменна система імен. Кожен рівень в такій системі називається доменом. Типове ім'я домена складається з декількох частин, розташованих в певному порядку і розділених крапками. Домени відділяються один від одного крапками, наприклад: www.lessons-tva.info або tva.jino.ru.

У Інтернеті доменна система імен використовує принцип послідовних уточнень як і в звичайних поштових адресах - країна, місто, вулиця і будинок, в який слід доставити лист.

Домен верхнього рівня розташовується в імені правіше, а домен нижнього рівня - лівіше. У нашому прикладі домени верхнього рівня info і ru вказують на те, що мова йде про приналежність сайту www.lessons-tva.info до тематичного домена верхнього рівня info, а сайту tva.jino.ru до російської (ru) частини Інтернету. Але в Росії багато користувачів Інтернету, тому наступний рівень визначає організацію, якій належить дана адреса. У нашому випадку це компанія jino.

Інтернет-адреса цієї компанії - jino.ru. Всі комп'ютери, підключені до Інтернету в цій компанії, об'єднуються в групу, що має таку адресу. Ім'я окремого комп'ютера або мережі кожна компанія вибирає для себе самостійно, а потім реєструє його в тій організації Інтернет, яка забезпечує підключення.

Це ім'я в межах домена верхнього рівня має бути унікальним. Далі слідує ім'я хоста tva, таким чином, повне ім'я домена третього рівня: tva.jino.ru. У імені може бути будь-яке число доменів, але найчастіше використовуються імена з кількістю доменів від трьох до п’яти.

Доменна система утворення адрес гарантує, що у всьому Інтернеті більше не знайдеться іншого комп'ютера з такою ж адресою. Для доменів нижніх рівнів можна використовувати будь-які адреси, але для доменів самого верхнього рівня існує угода.

У системі адрес Інтернету прийняті домени, представлені географічними регіонами. Вони мають ім'я, що складається з двох літер, наприклад: Україна - ua; Франція - fr; Канада - са; США - us; Росія - ru.

Існують і домени, розділені за тематичними ознаками, наприклад:

навчальні заклади – edu, урядові установи – gov, комерційні організації – com.

В останнім часом додані нові зони, наприклад: biz, info, in, cn і т. д..

При роботі в Internet використовуються не доменні імена, а універсальні покажчики ресурсів, які називаються URL (Universal Resource Locator). URL - це адреса будь-якого ресурсу (документа, файлу) в Internet, він вказує, за допомогою якого протоколу слід до нього звертатися, яку програму слід запустити на сервері і до якого конкретного файлу слід звернутися на сервері. Загальний вид URL: протокол://хост-комп’тер/ім’я файлу (наприклад: http://lessons-tva.info/book.html).

Реєстрація домена здійснюється у вибраній користувачем зоні ua, ru, com, net, info і т. д.. Залежно від призначення сайту вибирається його зона реєстрації. Для реєстрації сайту бажано вибрати домен другого рівня, наприклад lessons-tva.info, хоча можна працювати і з доменом третього рівня, наприклад tva.jino.ru.

Домен другого рівня реєструється у реєстратора – організації що займається адмініструванням доменних імен, наприклад http://www.imhoster.net/domain.htm. Домен третього рівня отримується, як правило, разом з хостингом в хостинговій компанії. Ім'я сайту вибирають, виходячи з виду діяльності, назви компанії або прізвища власника сайту.

Тема 5:

Застосування Інтернет в економіці

(1 год.)

Лекція 6 (1 год.)

1. Мережева економіка та електронний бізнес.

2. Основні можливості бізнесу в Інтернет.

1. Мережева економіка та електронний бізнес

Відомо, що Інтернет - це засіб телекомунікацій, зберігання і надання різної інформації, а також середовище для економічної діяльності і ведення електронного бізнесу.

Розвиток інформаційних і телекомунікаційних технологій сформував середовище для економічної діяльності в Інтернет. Утворився новий інтерактивний канал взаємодії компаній з бізнес-партнерами і клієнтами, що забезпечило ведення інтерактивного маркетингу і здійснення прямих онлайнових продажів.

Відомо, що мережева економіка - це господарська (економічна) діяльність, що базується на горизонтальних (прямих) тривалих зв'язках між всіма учасниками спільної діяльності в інформаційно-комунікаційному середовищі мережі Інтернет. Це якісно нова форма управління, яка відрізняється від командно-ієрархічної (централізованої) і ринкової форм управління економічною діяльністю.

Мережева економіка може існувати лише в середовищі мережі Інтернет. Вона стає базисом для електронного бізнесу, основною складовою якого є електронна комерція, яка не може існувати поза мережею.

Наприклад, прямий продаж товарів безпосередньо споживачам, а не через посередників, є новою моделлю ведення бізнесу. Таким чином, традиційні бізнес-процеси (продаж, маркетинг, постачання і так далі) в мережевій економіці набувають нових форм. Сьогодні комерційна діяльність в Інтернет стала доступною всім.

Електронний бізнес - це підприємницька діяльність, заснована на використанні інформаційних і телекомунікаційних технологій, що забезпечують взаємодію суб'єктів економічної діяльності в комп'ютерних в мережах, з метою отримання прибутку.

Розвиток інформаційної інфраструктури загальнодоступної інтерактивної мережі Інтернет, а також простота використання мережі об'єднали безліч покупців і продавців інформацією, товарами, послугами, а взаємодія суб'єктів економічної діяльності сформувала нові моделі ведення бізнесу.

Інтерес представляють основні моделі ведення бізнесу або моделі взаємодії суб'єктів ринку в комп'ютерних мережах:

B2B - бізнес для бізнесу (Business-to-Business), електронний бізнес, орієнтований на бізнес-партнера;

B2C - бізнес для споживача (Business-to-Consumer), електронний бізнес, орієнтований на кінцевого користувача.

B2A - бізнес - адміністрація (Business-to-Administration) - визначає взаємодія компаній з адміністративними органами;

C2A - споживач - адміністрація (Consumer-to-Administration) - визначає взаємодію споживачів з адміністрацією.

C2C - споживач для споживача (Consumer-to-Consumer), електронний бізнес, орієнтований на кінцевого користувача.

B2B - це бізнес - модель взаємодії компаній між собою за допомогою комп'ютерних мереж.

Основу бізнес - моделі B2C складає роздрібна торгівля, тобто взаємодія компаній зі споживачами в мережі Інтернет.

C2C - модель продажу товарів і послуг одного споживача іншим споживачам, тобто взаємодія споживачів зі споживачами в мережі Інтернет.

Відповідно до статистичних досліджень в мережі, модель B2B посідає перше місці і вважається за найбільш перспективну модель ведення бізнесу в Інтернеті.

Крім того, існує ще цілий ряд моделей ведення бізнесу. У матеріалах Європейської комісії в ESPRIT розглядаються такі моделі електронної комерції як:

- електронний магазин;

- електронний довідник-каталог;

- електронний онлайновий аукціон;

- електронний торгівельний центр;

- віртуальна спілка;

- віртуальний центр розробки;

- інформаційний брокер і так далі.

До основних етапів ведення електронної комерції відносяться: онлайновий маркетинг, оформлення заявок, укладення договорів і контрактів, електронне управління закупівлями сировини і витратних матеріалів, здійснення платежів і інформаційна підтримка доставки товарів, сервісне і післяпродажне обслуговування клієнтів і т.д.

2. Основні можливості бізнесу в Інтернет

В даний час існує два основних напрями використання Інтернет в бізнесі: Internet як засіб комунікації, джерело довідкової інформації, засіб реклами і маркетингу для ведення бізнесу (господарської діяльності) поза електронними мережами і Internet як інструмент ведення електронного бізнесу, заснованого на принципах мережевої економіки.

Інтернет в бізнесі

Internet грає величезну роль в бізнесі як засіб комунікацій (E-mail, телеконференції, IP-телефонія тощо). Інтернет - не просто засіб комунікації, а інтерактивний канал взаємодії підприємців, що дозволяє їм спілкуватися в режимі онлайн.

Величезну роль грає Інтернет як джерело довідкової інформації для компаній. Вся інформація про товари і послуги, що надаються компаніями в Інтернеті, представлена у вигляді сайтів. Інтернет є засобом масової інформації, на серверах мережі зберігається величезна кількість інформаційних ресурсів (сотні мільйонів web-сторінок), пошук яких забезпечують інформаційно-пошукові системи.

Найважливішим завданням формування іміджу фірми (public| relations) є формування привабливого образу фірми в очах громадськості. Це досягається різними шляхами: рекламою, благодійними акціями, спонсорством, випуском прес-релізів і інформаційних матеріалів про діяльність фірми тощо.

Використання Internet дозволяє істотно знизитии затрати на public| relations. Зменшення вартості досягається за рахунок зниження накладів і скорочення кількості рекламних матеріалів, оскільки рекламні матеріали можна представити на Web-сайті компанії.

Реклама в Internet на відміну від традиційної реклами має свої особливості. У Internet необхідно розрізняти два типи реклами: рекламу Web-сайту і рекламу товарів або послуг. Для реклами або "розкручування" Web-сайту зазвичай використовують: реєстрацію сайту в пошукових системах, обмін банерами або посиланнями, вставку МЕТА тегів: <title>, "keywords", "description", внесення до тексту ключових слів, розміщення платних посилань на популярних Web-серверах, вказівка адреси електронної пошти і адреси Web-сайту у всіх рекламних оголошеннях і т.д.

Розсилка e-mail, реклама в новинних розсилках, розміщення реклами на своїх рекламних сайтах і сайтах, популярних Web-серверах, а також дошках оголошень є ефективним методом реклами товарів і послуг в Internet.

Бізнес в Інтернеті

Розвиток інформаційної інфраструктури глобальних мереж Інтернет привів до змін способів ведення бізнесу і появи електронного ринку. Відомо, що електронний бізнес - це підприємницька діяльність, в якій використовуються можливості інформаційних технологій з метою створення прибутку.

Створення інформаційних продуктів (книг, інструкцій, програмного забезпечення і т.д.) і прямий продаж їх через віртуальні магазини є широко поширеним видом електронного бізнесу або інформаційного бізнесу в мережах Інтернет. Інформація - це найбільш прибутковий продукт 21 століття.

Основними секторами ринку або моделями взаємодії суб'єктів ринку в комп'ютерних мережах є:

B2B - бізнес для бізнесу (Business-to-Business);

B2C - бізнес для споживача (Business-to-Consumer).

Електронна комерція охоплює такі напрями бізнес - діяльності в мережах Інтернет як торгівля (роздрібна або оптова) через віртуальні магазини, Web-витрини або торговельні центри; надання послуг; електронна реклама, маркетинг і т.д.

Для ведення електронної комерції необхідно в Інтернет відкрити свій Web-сайт, здійснити його "розкручування". Для автоматизації процесу торгівлі необхідно встановити на сайт спеціалізовану програму (скрипти), так званий "Віртуальний магазино", викласти на сайт відповідні товари і застосувати різні методи реклами і MLM- маркетингу з метою просування цих товарів.

Деякі компанії і приватні підприємці здійснюють прямі онлайнові продажі товарів (як матеріальних, так і інформаційних) з віртуальних складів або магазинів. Для просування своїх товарів вони використовують Direct marketing. Електронна комерція (е-commerce) і онлайнові продажі товарів - це майбутнє споживчого ринку.

До електронного бізнесу відноситься бізнес на валютному ринку, ринку цінних паперів, товарних ринках і ринках дорогоцінних металів.

1. Робота трейдером (торгівля) на світовому валютному (фінансовому) ринку "FOREX" (Foreign Exchange Market). Міжнародний валютний ринок є системою регіональних валютних ринків, що взаємодіють між собою за допомогою інформаційних технологій. Робота на міжнародному валютному ринку є сукупністю різних операцій по купівлі-продажу іноземних валют. Секрет торгівельних операцій полягає в тому, щоб купити дешевше, а продати дорожче.

2. OnLine - аукціони (інтернет-аукціони).

Робота на міжнародному аукціоні Ebay як покупця, так і продавця. Аукціон eBay - це місце для вигідного придбання необхідних Вам товарів і для ведення власного бізнесу.

Торгівля на Інтернет-аукціон "Ау-ау". Аукціон АУ-АУ - це місце для продажу і купівлі товарів

3. Бізнес на інвестиціях. Інвестиції - це вклади під відсотки. У Інтернет існує безліч інвестиційних фондів, які під певний відсоток пропонують узяти у позику у Вас гроші на певний проміжок часу.

Електронний бізнес включає: укладання договорів і контрактів, електронне управління закупівлями, виробництво ПЗ і цифрових товарів, формування і обробку замовлень, продажі, доставку товарів, маркетинг, фінансовий аналіз, платежі, пошук кадрів, підтримку клієнтів і підтримку партнерських стосунків.

Основні види (моделі) електронного або мережевого бізнесу викладені на сторіночці http://lessons-tva.info/business/bus.html

Тема 6:

Організація комп’ютерної безпеки та захисту інформації

(1 год.)

Лекція 6 (1 год.)

1. Комп'ютерна безпека і захист інформації.

2. Комп'ютерні віруси і їх методи класифікації.

3. Способи захисту від комп'ютерних вірусів.Антивірусне ПЗ.

1. Комп'ютерна безпека і захист інформації

Інформація є одним з найбільш цінних ресурсів будь-якої компанії, тому забезпечення захисту інформації є одному з найважливіших і пріоритетних завдань.

Безпека інформаційної системи - це властивість, що полягає в здатності системи забезпечити її нормальне функціонування, тобто забезпечити цілісність і секретність інформації. Для забезпечення цілісності і конфіденційності інформації необхідно забезпечити захист інформації від випадкового знищення або несанкціонованого доступу до неї.

Під цілісністю розуміється неможливість несанкціонованого або випадкового знищення, а також модифікації інформації. Під конфіденційністю інформації - неможливість витоку і несанкціонованого заволодіння інформацією, що зберігається (як тою, що передається, так і тою, що приймається).

Відомі наступні джерела загроз безпеці інформаційних систем:

· антропогенні джерела, викликані випадковими або навмисними діями суб'єктів;

· техногенні джерела, що приводять до відмов і збоїв технічних і програмних засобів через застарілі програмниі і апаратні засоби або помилки в ПЗ;

· стихійні джерела, викликані природними катаклізмами або форс-мажорними обставинами.

У свою чергу антропогенні джерела загроз діляться на:

· внутрішні (дії з боку співробітників компанії) і зовнішні (несанкціоноване втручання сторонніх осіб з зовнішніх мереж спільного призначення) джерела;

· неумисні (випадкові) і умисні дії суб'єктів.

Існує достатньо багато можливих напрямів витоку інформації і шляхів несанкціонованого доступу до неї в системах і мережах:

· перехоплення інформації;

· модифікація інформації (вихідне повідомлення або документ змінюється або підміняється іншим і відсилається адресатові);

· підміна авторства інформації (хтось може надіслати лист або документ від вашого імені);

· використання недоліківопераційних систем і прикладних програмних засобів;

· копіювання носіїв інформації і файлів з подоланням засобів захисту;

· незаконне підключення до апаратури і ліній зв'язку;

· маскування під зареєстрованого користувача і привласнення його повноважень;

· введення нових користувачів;

· впровадження комп'ютерних вірусів і т. д..

Для забезпечення безпеки інформаційних систем застосовують системи захисту інформації, які є комплексом організаційно - технологічних міроприємств, програмно - технічних засобів і правових норм, спрямованих на протидію джерелам загроз безпеці інформації.

При комплексному підході методи протидії загрозам інтегруються, створюючи архітектуру безпеки систем. Необхідно відзначити, що будь-яка системи захисту інформації не є цілком безпечною. Завжди доводитися вибирати між рівнем захисту і ефективністю роботи інформаційних систем.

До засобів захисту інформації ІС від дій суб'єктів відносяться:

· засоби захист інформації від несанкціонованого доступу;

· захист інформації в комп'ютерних мережах;

· криптографічний захист інформації;

· електронний цифровий підпис;

· захист інформації від комп'ютерних вірусів.

Засоби захисту інформації від несанкціонованого доступу

Здобуття доступу до ресурсів інформаційної системи передбачає виконання трьох процедур: ідентифікація, аутентифікація і авторизація.

Ідентифікація - присвоєння користувачеві (об'єкту або суб'єктові ресурсів) унікальних імен і кодів (ідентифікаторів).

Аутентифікація - встановлення достовірності користувача, що представив ідентифікатор або перевірка того, що особа або пристрій, що повідомив ідентифікатор є дійсно тим, за кого вона себе видає. Найбільш поширеним способом аутентифікації є присвоєння користувачеві пароля і зберігання його в комп'ютері.

Авторизація - перевірка повноважень або перевірка права користувача на доступ до конкретних ресурсів і виконання певних операцій над ними. Авторизація проводиться з метою розмежування прав доступу до мережевих і комп'ютерних ресурсів.

Захист інформації в комп'ютерних мережах

Локальні мережі підприємств дуже часто підключаються до мережі Інтернет. Для захисту локальних мереж компаній, як правило, застосовуються міжмережеві екрани - брандмауери (firewalls). Екран (firewall) - це засіб розмежування доступу, який дозволяє розділити мережу на дві частини (межа проходить між локальною мережею і мережею Інтернет) і сформувати набір правил, що визначають умови проходження пакетів з однієї частини в іншу. Екрани можуть бути реалізовані як апаратними засобами, так і програмними.

Криптографічний захист інформації

Для забезпечення секретності інформації застосовується її шифрування або криптографія. Для шифрування використовується алгоритм або пристрій, який реалізує певний алгоритм. Управління шифруванням здійснюється за допомогою коди ключа, що змінюється.

Витягувати зашифровану інформацію можна лише за допомогою ключа. Криптографія - це дуже ефективний метод, який підвищує безпеку передачі даних в комп'ютерних мережах і при обміні інформацією між віддаленими комп'ютерами.

Електронний цифровий підпис

Для унеможливлення модифікації вихідного повідомлення або підміни цього повідомлення іншим необхідно передавати повідомлення разом з електронним підписом. Електронний цифровий підпис - це послідовність символів, отримана в внаслідок криптографічного перетворення вихідного повідомлення з використанням закритого ключа, що дозволяє визначати цілісність повідомлення і приналежність його авторові за допомогою відкритого ключа.

Іншими словами повідомлення, зашифроване за допомогою закритого ключа, називається електронним цифровим підписом. Відправник передає незашифроване повідомлення у вихідному вигляді разом з цифровим підписом. Отримувач за допомогою відкритого ключа розшифровує набір символів повідомлення з цифрового підпису і порівнює їх з набором символів незашифрованого повідомлення.

При цілковитому збігу символів можна стверджувати, що отримане повідомлення не модифіковане і належить його авторові.

2. Комп'ютерні віруси і їх методи класифікації

Комп'ютерний вірус – це невелика шкідлива програма, яка самостійно може створювати свої копії і впроваджувати їх в програми (виконувані файли), документи, завантажувальні сектори носіїв даних.

Відомо багато різних способів класифікації комп'ютерних вірусів.

Один зі способів класифікації комп'ютерних вірусів – це поділ їх за наступними основними ознаками:

· місце існування

· особливості алгоритму

· способи зараження

· ступінь дії (нешкідливі, небезпечні, дуже небезпечні)

Залежно від місця існування основними типами комп'ютерних вірусів є|з'являються|:

· Програмні (вражають файли з розширенням. СОМ і.ЕХЕ) віруси

· Завантажувальні віруси

· Макровіруси

· Мережеві віруси

Програмні віруси – це шкідливий програмний код, який впроваджений всередину виконуваних файлів (програм). Вірусний код може відтворювати себе в тілі інших програм – цей процес називається розмноженням.

Після певного часу, створивши достатню кількість копій, програмний вірус може взятися до руйнівних дій – порушення роботи програм і операційної системи, видалення інформації, що зберігаються на жорсткому диску. Цей процес називається вірусною атакою.

Завантажувальні віруси вражають не програмні файли, а завантажувальний сектор магнітних носіїв (гнучких і жорстких дисків).

Макровіруси вражають документи, які створені в прикладних програмах, що мають засоби для виконання макрокоманд. До таких документів відносяться документи текстового процесора WORD, табличного процесора Excel. Зараження відбувається при відкритті файлу документа у вікні програми, якщо в ній не відключена можливість виконання макрокоманд.

Мережеві віруси пересилаються з комп'ютера на комп'ютер, використовуючи для свого розповсюдження комп'ютерні мережі, електронну пошту і інші канали.

За алгоритмами роботи розрізняють комп'ютерні віруси:

· Черв'яки (пересилаються з комп'ютера на комп'ютер через комп'ютерні мережі, електронну пошту і інші канали)

· Віруси-невидимки (Стелс-віруси)

· Троянські програми

· Програми – мутанти

· Логічні бомби та ін. віруси.

Нині до найбільш поширених видів шкідливих програм, відносяться: черв'яки, віруси, троянські програми.

Ознаки зараження ПК вірусом

Бажано не допускати появу вірусів в ПК, але при зараженні комп'ютера вірусом дуже важливо його вчасно виявити.

Основні ознаки появи вірусу в ПК:

· повільна робота комп'ютера

· зависання і збої в роботі комп'ютера

· зміна розмірів файлів

· зменшення розміру вільної оперативної пам'яті

· значне збільшення кількості файлів на диску

· зникнення файлів і каталогів або спотворення їх вмісту

· зміна дати і часу модифікації файлів та інші ознаки.

3. Способи захисту від комп'ютерних вірусів. Антивірусне ПЗ

Одним з основних способів боротьби з вірусами є своєчасна профілактика.

Щоб запобігти зараженню вірусами і атакам троянських коней, необхідно виконувати деякі рекомендації:

· Не запускати програми, отримані з Інтернету або у вигляді вкладення в повідомлення електронної пошти без перевірки на наявність в них вірусу

· Перевіряти всі зовнішні диски на наявність вірусів, перш ніж копіювати або відкривати файли, що містяться на них, або виконувати завантаження комп'ютера з таких дисків

· Необхідно встановити антивірусну програму і регулярно користуватися нею для перевірки комп'ютерів. Оперативно поповнювати базу даних антивірусної програми набором файлів сигнатур вірусів, як тільки з'являються нові сигнатури

· Регулярно сканувати жорсткі диски у пошуках вірусів. Сканування зазвичай виконується автоматично при кожному включенні ПК і при розміщенні зовнішнього диска в зчитуючому пристрої. При скануванні антивірусна програма шукає вірус шляхом порівняння коду програм з кодами відомих нею вірусів, що зберігаються в базі даних

· Створювати надійні паролі, щоб віруси не могли легко підібрати пароль і отримати дозволи адміністратора. Регулярна архівація файлів дозволить мінімізувати збиток від вірусної атаки

· Виконувати резервне копіювання цінних даних, які зберігаються на жорстких дисках - це основний спосіб захисту інформації

Існує досить багато програмних засобів антивірусного захисту. Сучасні антивірусні програми складаються з модулів:

· Евристичний модуль виявляє невідомі віруси

· Монітор – програма, яка постійно знаходиться в оперативній пам'яті ПК

· Пристрій управління, який здійснює запуск антивірусних програм і оновлення вірусної бази даних і компонентів

· Поштова програма перевіряє електронну пошту

· Програма - сканер перевіряє, виявляє і видаляє фіксований набір відомих вірусів в пам'яті, файлах і системних областях дисків

· Мережевий екран захищає від хакреських атак

До найбільш ефективних і популярних антивірусних програм відносяться: Антивірус Касперського 7.0, AVAST!, Norton AntiVirus і багато інших.

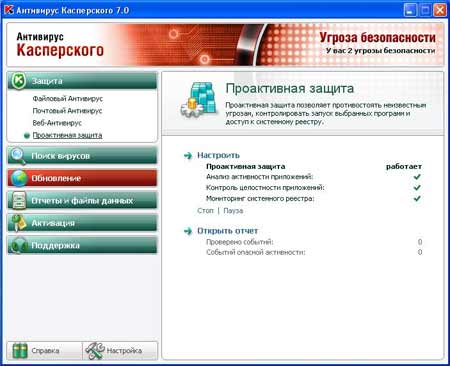

Антивірус Касперського 7.0

Програма складається з наступних компонентів:

· Файловий Антивірус - компонент, що контролює файлову систему комп'ютера. Він перевіряє всі файли, що відкриваються, запускаються і зберігаються на комп'ютері

· Поштовий Антивірус- компонент перевірки всіх вхідних і вихідних поштових повідомлень комп'ютера.

· Веб-сервер-Антивірус – компонент, який перехоплює і блокує виконання скрипта, розташованого на веб-сайті, якщо він представляє загрозу ОЗП

· Проактивний захист - компонент, який дозволяє виявити нову шкідливу програму ще до того, як вона встигне завдати шкоди. Таким чином, комп'ютер захищений не лише від вже відомих вірусів, але і від нових, ще не досліджених

Антивірус Касперського 7.0 – це класичний захист комп'ютера від вірусів, троянських і шпигунських програм, а також від будь-якого іншого шкідливого ПЗ.

Основні функції:

· Три ступені захисту від відомих і нових інтернет-погроз: 1) перевірка по базах сигнатур, 2) евристичний аналізатор, 3) поведінковий блок

· Захист від вірусів, троянських програм і черв'яків

· Захист від шпигунського (spyware) і рекламного (adware) ПЗ

· Перевірка файлів, пошти і інтернет-трафіку в режимі реального часу

· Захист від вірусів при роботі з ICQ і іншими IM-клієнтами

· Захист від всіх типів клавіатурних шпигунів

· Виявлення всіх видів руткітів

· Автоматичне оновлення баз

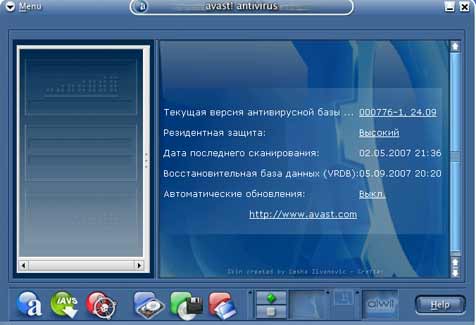

AVAST!

Антивірусна програма avast! v. home edition 4.7 (безкоштовна версія) русифікована і має зручний інтерфейс, містить резидентний монітор, сканер, засоби автоматичного оновлення баз і т. д..

Захист Avast! заснований на резидентних провайдерах, які є спеціальними модулями для захисту таких підсистем, як файлова система, електронна пошта і т. д. До резидентних провайдерів Avast! відносяться: OutlookExchange, Web-екран, миттєві повідомлення, стандартний екран, мережевий екран, екран P2P, електронна пошта.

|

|

|

|

|

Дата добавления: 2015-05-24; Просмотров: 674; Нарушение авторских прав?; Мы поможем в написании вашей работы!