КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Шифрування з допомогою перестановочного шифру

|

|

|

|

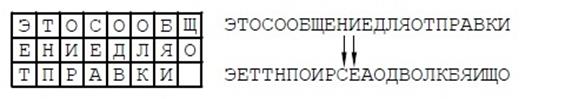

У перестановочних шифрах позиції символів повідомлення змінюються, але значення повідомлення залишається незмінним. Простий шифр – це спеціальна таблиця (сітка), куди повідомлення вписується одним способом, а потім зчитується – іншим. Ця операція показана на Рис.3. Повідомлення вписується в рядки сітки, а зчитується по стовпцях. Результат заповнення таблиці з 3 рядків і 8 стовпців показаний на рис.3.

Після заповнення таблиці текстом повідомлення по рядках для формування шифртексту зчитують вміст таблиці по стовпцях.

Вдосконалення цієї методики полягає в тому, щоб читати стовпці сітки в більше складному порядку, чим просто зліва на право. Для вказання порядку зчитування стовпців можна використати ключове слово, алфавітне впорядкування букв якого й визначає порядок читання стовпців.

59. Що таке стеганографія і які її базові принципи. Контейнери поняття та види?

Стеганографія - це наука про приховану передачу інформації шляхом збереження таємниці самого факту передачі. На відміну від криптографії, яка приховує вміст секретного повідомлення, стеганографія приховує сам факт його існування. Як правило, повідомлення буде виглядати як що-небудь інше, наприклад, як зображення, стаття, список покупок, лист або судоку. Перевага стеганографії над чистою криптографією полягає в тому, що повідомлення не привертають до себе уваги.

Використання стенографічних систем відбуваєтся для використання наступних задач:

· Захист конфіденційної інформації від несанкціонованого доступу

· Подолання систем моніторингу й керування мережними ресурсами

· Захист авторського права на деякі види інтелектуальної власності

У сучасній комп'ютерній стеганографії існує два основних типи файлів: повідомлення - файл, що призначений для приховання, і контейнер-файл, що може бути використаний для приховання в ньому повідомлення. При цьому контейнери бувають двох типів. Контейнер-оригінал (або “Порожній” контейнер) - це контейнер, що не містить схованої інформації. Контейнер-результат (або “Заповнений” контейнер) - це контейнер, що містить сховану інформацію. Під ключем розуміється секретний елемент, що визначає порядок занесення повідомлення в контейнер.

60. Ядра безпеки й надійна обчислювальна база комп’ютерних мереж

ЯБ – це елементи апаратного і програмного забезпечення, захищені від модифікацій і перевірені на коректність, які розділяють всі спроби доступу суб’єктів до об’єктів. ЯБ реалізує концепції монітора посилань – абстрактної концепції механізму захисту.

Під базою даних захисту розуміють базу даних, яка зберігає інформацію про права доступу суб’єктів системи до об’єктів. Її основою є матриця доступу. Функції монітора посилань такі: перевірка права доступу кожного суб’єкта до будь-якого об’єкта на основі інформації, що міститься в базі даних захисту, і положень політики безпеки; при необхідності реєструвати факт доступу і його параметри в системному журналі. ЯБ, що реалізує монітор посилань, має такі властивості: контролює всі спроби доступу суб’єктів до об’єктів; має захист від модифікації, підробки і нав’язування; протестоване та верифіковане для отримання гарантій надійності; має невеликий розмір і компактну структуру.

Основними функціями, які виконує ЯБ разом з іншими службами ОС, є такі.

1. Ідентифікація, автентифікація і авторизація суб’єктів і об’єктів системи.

2. Контроль входу користувача в систему і управління паролями.

3. Реєстрація і протоколювання.

4. Протидія “збиранню сміття”.

5. Контроль цілісності (КЦ) суб’єктів – попередження його несанкціонованої модифікації.

6. Контроль доступу (КД).

|

|

|

|

|

Дата добавления: 2015-05-26; Просмотров: 860; Нарушение авторских прав?; Мы поможем в написании вашей работы!