КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Расширенная модель Take-Grant 2 страница

|

|

|

|

3. Как представить систему, построенную на основе классической модели Take-Grant, системой ТМД?

4. Как представить систему, построенную на основе расширенной модели Take-Grant, системой ТМД?

5. Является ли алгоритмически разрешимой задача проверки безопасности систем, построенных на основе классической или расширенной моделей Take-Grant?

Лекция 6.

Модели компьютерных систем с мандатным управлением доступом. Модель Белла-ЛаПадулы

Классическая модель Белла-ЛаПадулы

Классическая модель Белла-ЛаПадулы (Bell-LaPadula) описана в 1975 году и в настоящее время является основной моделью, предназначенной для анализа систем защиты, реализующих мандатное управление доступом.

В классической модели Белла-ЛаПадулы рассматриваются условия, при выполнении которых в КС невозможно возникновение информационных потоков от объектов с большим уровнем конфиденциальности к объектам с меньшим уровнем конфиденциальности. Основными элементами классической модели Белла-ЛаПадулы являются:

S ¾ множество субъектов;

O ¾ множество объектов;

R = { read, write, append (доступ на запись в конец объекта), execute } ¾ множество видов доступа и видов прав доступа;

В = { b Í S ´ O ´ R } ¾ множество возможных множеств текущих доступов в системе;

(L, £) ¾ решетка уровней конфиденциальности, например: L ={ U (unclussified), C (confidential), S (secret), TS (top secret)}, где U < C < S < TS;

M = { m | S | ´ | O |} ¾ множество возможных матриц доступов, где m | S | ´ | O | ¾ матрица доступов, m [ s, o ] Í R ¾ права доступа субъекта s к объекту o;

(fs, fo, fc) Î F = Ls ´ Lo ´ Ls ¾ тройка функций (fs, fo, fc), задающих: fs: S ® L ¾ уровень доступа субъекта; fo: О ® L ¾ уровень конфиденциальности объекта; fc: S ® L ¾ текущий уровень доступа субъекта, при этом для любого s Î S выполняется неравенство fc (s) £ fs (s);

V = B ´ M ´ F ¾ множество состояний системы;

Q ¾ множество запросов системе;

D ¾ множество ответов по запросам, например: D = { yes, no, error };

W Í Q ´ D ´ V ´ V ¾ множество действий системы, где четверка (q, d, v *, v) Î W означает, что система по запросу q с ответом d перешла из состояния v в состояние v *;

N 0 = {0, 1, 2, …} ¾ множество значений времени;

X ¾ множество функций x: N 0® Q, задающих все возможные последовательности запросов к системе;

Y ¾ множество функций y: N 0® D, задающих все возможные последовательности ответов системы по запросам;

Z ¾ множество функций z: N 0® V, задающих все возможные последовательности состояний системы.

Определение 6.1. S(Q, D, W, z 0)Í X ´ Y ´ Z называется системой, если для каждого (x, y, z) Î S(Q, D, W, z 0) выполняется условие: для t Î N 0, (xt, yt, zt+ 1, zt) Î W, где z 0начальное состояние системы. При этом каждый набор (x, y, z) Î S(Q, D, W, z 0) называется реализацией системы, а (xt, yt, zt+ 1, zt) Î W называется действием системы в момент времени t Î N 0.

В классической модели Белла-ЛаПадулы рассматриваются следующие запросы, входящие во множество Q:

1. Запросы изменения множества текущих доступов b;

2. Запросы изменения функций f;

3. Запросы изменения прав доступа в матрице m.

Следующий список описывает изменения каждого элемента состояния системы. Конкретное решение по запросу включает возможность производить следующие изменения в состоянии системы:

1. Изменение текущих доступов:

· получить доступ (добавить тройку (субъект, объект, вид доступа) в текущее множество доступов b);

· отменить доступ (удалить тройку из текущего множества доступов b).

2. Изменение значений функций уровней конфиденциальности и доступа:

· изменить уровень конфиденциальности объекта;

· изменить уровень доступа субъекта.

3. Изменение прав доступа:

· дать разрешение на доступ (добавить право доступа в соответствующий элемент матрицы доступов m);

· отменить разрешение на доступ (удалить право доступа из соответствующего элемента матрицы доступов m).

Безопасность системы определяется с помощью трех свойств:

ss ¾ свойства простой безопасности (simple security);

* ¾ свойства звезда;

ds ¾ свойства дискреционной безопасности (discretionary security).

Определение 6.2. Доступ (s, o, r) Î S ´ O ´ R обладает ss -свойством относительно f = (fs, fo, fc) Î F, если выполняется одно из условий:

- r Î { execute, append };

- r Î { read, write } и fs (s) ≥ fo (o).

Определение 6.3. Состояние системы (b, m, f) Î V обладает ss -свойством, если каждый элемент (s, o, r) Î b обладает ss -свойством относительно f.

Определение 6.4. Доступ (s, o, r) Î S ´ O ´ R обладает * -свойством относительно f = (fs, fo, fc) Î F, если выполняется одно из условий:

- r = execute;

- r = append и fо (o) ≥ fс (s);

- r = read и fc (s) ≥ fo (o);

- r = write и fс (s) = fo (o).

Определение 6.5. Состояние системы (b, m, f) Î V обладает * -свойством, если каждый элемент (s, o, r) Î b обладает * -свойством относительно f.

Определение 6.6. Состояние системы (b, m, f) Î V обладает * -свойством, относительно подмножества S ’Í S, если каждый элемент (s, o, r) Î b, где s Î S ’,обладает * -свойством относительно f. При этом S \ S ’называется множеством доверенных субъектов, т.е. субъектов, имеющих право нарушать требования *-свойства.

Определение 6.7. Состояние системы (b, m, f) Î V обладает ds -свойством, если для каждого элемента (s, o, r) Î b выполняется условие r Î m [ s, o ].

Определение 6.8. Состояние системы (b, m, f) называется безопасным, если оно обладает *-свойством относительно S ’, ss -свойством и ds -свойством.

Определение 6.9. Реализация системы (x, y, z) Î S(Q, D, W, z 0) обладает ss -свойством (*-свойством, ds -свойством), если в последовательности (z 0, z 1, …) каждое состояние обладает ss -свойством (*-свойством, ds -свойством).

Определение 6.10. Система S(Q, D, W, z 0) обладает ss -свойством (*-свойством, ds -свойством), если каждая ее реализация обладает ss -свойством (*-свойством, ds -свойством).

Определение 6.11. Система S(Q, D, W, z 0) называется безопасной, если она обладает ss -свойством, *-свойством, ds -свойством одновременно.

Прокомментируем описанные свойства безопасности системы.

Во-первых, из обладания доступом *-свойством относительно f следует обладание этим доступом ss -свойством относительно f.

Во-вторых, из обладания системой ss -свойством следует, что в модели Белла-ЛаПадулывыполняется запрет на чтение вверх, требуемый мандатной политикой безопасности. Кроме того, ss -свойство не допускает модификацию с использованием доступа write, если fs (s) < fo (o). Таким образом, функция fs (s) задает для субъекта s верхний уровень конфиденциальности объектов, к которым он потенциально может получить доступ read или write.

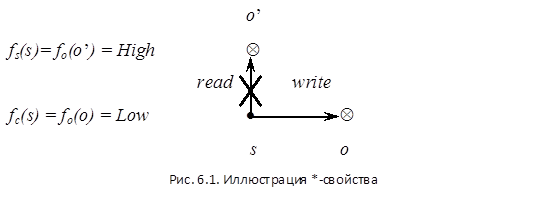

В-третьих, поясним *-свойство. Если субъект s может понизить свой текущий уровень доступа до fc (s) = fo (o), то он может получить доступ write к объекту o, но не доступ read к объектам o ’, чей уровень fo (o ’) > fc (s). Хотя при этом, возможно, справедливо неравенство fs (s) ≥ fo (o ’), и в каких-то других состояниях системы субъект s может получить доступ read к объекту o ’. Таким образом, *- свойство исключает появление в системе запрещенного информационного потока «сверху вниз» и соответствует требованиям мандатной политики безопасности (рис. 6.1).

Проверка безопасности системы по определению в большинстве случаев не может быть реализована на практике в связи с тем, что при этом требуется проверка безопасности всех реализаций системы, а их бесконечно много. Следовательно, необходимо определить и обосновать иные условия безопасности системы, которые можно проверять на практике. В классической модели Белла-ЛаПадулы эти условия задаются для множества действий системы W.

Теорема 6.1 (А 1). Система S(Q, D, W, z 0) обладает ss -свойством для любого начального состояния z 0, обладающего ss -свойством, тогда и только тогда, когда для каждого действия (q, d, (b *, m *, f *), (b, m, f)) Î W выполняются условия 1, 2.

Условие 1. Каждый доступ (s, o, r) Î b* \ b обладает ss -свойством относительно f*.

Условие 2. Если (s, o, r) Î b и не обладает ss -свойством относительно f*, то (s, o, r) Ï b*.

Доказательство. Сначала докажем достаточность условий.

Достаточность. Пусть выполнены условия 1 и 2 и пусть (x, y, z) ÎS(Q, D, W, z 0) ¾ произвольная реализация системы. Тогда (xt, yt, (bt + 1, mt + 1, f t + 1), (bt, mt, ft)) Î W, где zt + 1 = (bt + 1, mt + 1, f t + 1), zt = (bt, mt, ft) для t Î N 0.

Для (s, o, r) Î bt + 1 выполняется одно из условий: или (s, o, r) Î bt + 1 \ bt, или (s, o, r) Î bt. Из условия1 следует, что состояние системы zt + 1 пополнилось доступами, которые обладают ss -свойством относительно f*. Из условия2 следует, что доступы из bt, которые не обладают ss -свойством относительно f*, не входят в bt + 1. Следовательно, каждый доступ (s, o, r) Î bt + 1 обладает ss -свойством относительно f* и по определению состояние zt + 1 обладает ss -свойством для t Î N 0. Так как по условию и состояние z 0обладает ss -свойством, то выбранная произвольная реализация (x, y, z) также обладает ss -свойством. Достаточность условий теоремы доказана.

Необходимость. Пусть система S(Q, D, W, z 0) обладает ss -свойством. Будем считать, что во множество W входят только те действия системы, которые встречаются в ее реализациях. Тогда для каждого (q, d, (b*, m*, f*), (b, m, f)) Î W существует реализация (x, y, z) ÎS(Q, D, W, z 0) и существует t Î N 0: (q, d, (b*, m*, f*), (b, m, f)) = (xt, yt, zt + 1, zt). Так как реализация системы (x, y, z) обладает ss -свойством, то и состояние zt + 1 = (b*, m*, f*) обладает ss -свойством по определению. Следовательно, условия1 и 2 выполняются. Необходимость условий теоремы доказана. ■

Теорема 6.2 (А 2). Система S(Q, D, W, z 0) обладает *-свойством относительно S ’Í S для любого начального состояния z 0, обладающего *-свойством относительно S ’, тогда и только тогда, когда множество для каждого действия (q, d, (b *, m *, f *), (b, m, f)) Î W выполняются условия 1 и 2.

Условие 1. Для s Î S ’доступ (s, o, r) Î b* \ b обладает *-свойством относительно f*.

Условие 2. Для s Î S ’, если доступ (s, o, r) Î b и не обладает *-свойством относительно f*, то (s, o, r) Ï b*.

Доказательство. Доказательство осуществляется аналогично доказательству теоремы6.1. ■

Теорема 6.3 (А 3). Система S(Q, D, W, z 0) обладает ds -свойством для любого начального состояния z 0, обладающего ds -свойством, тогда и только тогда, когда для каждого действия (q, d, (b *, m *, f *), (b, m, f)) Î W выполняются условия 1 и 2.

Условие 1. Для каждого (s, o, r) Î b * \ b, выполняется условие r Î m *[ s, o ];

Условие 2. Если доступ (s, o, r) Î b и r Ï m *[ s, o ], то (s, o, r) Ï b *.

Доказательство. Доказательство осуществляется аналогично доказательству теоремы6.1. ■

Теорема6.4 (базовая теорема безопасности (БТБ)). Система S(Q, D, W, z 0) безопасна для безопасного z 0тогда и только тогда, когда множество действий системы W удовлетворяет условиям теорем6.1-6.3.

Доказательство. Данная теорема следует из теорем 6.1-6.3. ■

Описанная классическая модель Белла-ЛаПадулыпредоставляет общий подход к построению систем, реализующих мандатную политику безопасности. В модели определяется, какими свойствам должны обладать состояния и действия системы, что бы система была безопасной согласно данным определениям. В то же время в модели не задается точный порядок действий системы управления доступом по запросам на доступ субъектов к объектам.

Пример 6.1. Пусть субъект s запрашивает доступ read к объекту o ’ (см. рис. 2.1). В данной ситуации система может выбрать один из двух возможных ответов по запросу.

4. Запретить субъекту s запрашиваемый им доступ read к объекту o ’.

5. Закрыть доступ write субъекта s к объекту o. Повысить текущий уровень конфиденциальности fc (s) до High. Разрешить субъекту s запрашиваемый им доступ read к объекту o ’.

Каждый из описанных путей соответствует требованиям безопасности модели Белла-ЛаПадулы. ■

В реальных системах возможны более сложные ситуации, чем ситуация, описанная в примере6.1. Кроме того, возможно использование в системе каких-то других видов доступа субъектов к объектам, которые потребуют дополнительного определения свойств безопасности, что не всегда легко сделать. В связи с этим большое значение имеет корректное определение свойств безопасности.

Пример некорректного определения свойств безопасности

При использовании классической модели Белла-ЛаПадулы важно учитывать тот факт, что в ней отсутствует логическая увязка условий выполнения системой свойств безопасности, данных в их определениях, с заложенными в модель условиями их проверки, необходимость и достаточность которых доказывается в теореме 6.4. В параграфе приводится пример некорректного определения основного свойства безопасности в модели Белла-ЛаПадулы. Вместо *-свойства используется абсурдное с точки зрения здравого смысла **-свойство. Однако при этом не возникает никаких противоречий в логике доказательства теорем, определяющих условия проверки безопасности системы.

Определение 6.12. Доступ (s, o, r) Î S ´ O ´ R обладает **-свойством относительно f = (fs, fo, fc) Î F, если выполняется одно из условий:

- r Î { read, append, execute };

- r = write и fc (s) ≥ fo (o).

Определение 6.13. Состояние системы (b, m, f) Î V обладает **-свойством, если каждый доступ (s, o, r) Î b обладает **-свойством относительно f.

Определение 6.14. Состояние системы (b, m, f) Î V называется **- безопасным, если обладает ss -свойством, **-свойством, ds -свойством одновременно.

Определение 6.15. Реализация (x, y, z) системы S(Q, D, W, z 0) обладает **- свойством, если в последовательности (z 0, z 1, …) каждое состояние обладает **-свойством.

Определение 6.16. Система S(Q, D, W, z 0) обладает **-свойством, если каждая ее реализация обладает **-свойством.

Определение 6.17. Система S(Q, D, W, z 0) называется **-безопасной, если она обладает ss -свойством, **-свойством, ds -свойством одновременно.

Теорема 6.5 (A 2**). Система S(Q, D, W, z 0) обладает **-свойством для любого начального состояния z 0, обладающего **-свойством, тогда и только тогда, когда для каждого действия (q, d, (b *, m *, f *), (b, m, f)) Î W выполняются условия 1 и 2.

Условие 1. Каждый доступ (s, o, r) Î b* \ b обладает **-свойством относительно f*.

Условие 2. Если доступ (s, o, r) Î b и не обладает **-свойством относительно f*, то (s, o, r) Ï b*.

Доказательство. Доказательство осуществляется аналогично доказательству теоремы6.1. ■

Теорема 6.6 (БТБ**). Система S(Q, D, W, z 0) **-безопасна для z 0**-безопасного состояния тогда и только тогда, множество действий системы W удовлетворяет условиям теорем6.1, 6.3, 6.5.

Доказательство. Данная теорема следует из теорем 6.1, 6.3, 6.5. ■

Политика low-watermark в модели Белла-ЛаПадулы

Среди проблем использования модели Белла-ЛаПадулы особо выделяется проблема отсутствия в модели определения порядка действий системы при переходе из состояния в состояние. Данная проблема иллюстрируется на примере политики low - watermark.

Политика low - watermark реализуется в рассматриваемой далее модели мандатной политики целостности информации Биба. В то же время используемый в политике low - watermark подход к заданию правил переходов системы из состояния в состояние может быть использован для демонстрации уязвимости определений безопасности в моделиБелла-ЛаПадулы.

При реализации политики low - watermark в модели Белла-ЛаПадулы задается порядок безопасного функционирования системы в случае, когда по запросу субъекта ему всегда необходимо предоставлять доступ на запись в объект.

Основными элементами реализации политики low - watermark в модели Белла-ЛаПадулы являются:

S ¾ множество субъектов системы;

O ¾ множество объектов системы;

R = { read, write } ¾ множество видов и прав доступа;

В = { b Í S ´ O ´ R } ¾ множество возможных множеств текущих доступов в системе;

(L, £)¾ решетка уровней конфиденциальности;

(fs, fo) Î F = Ls ´ Lo ¾ двойка функций (fs, fo), задающих: fs: S ® L ¾ уровень доступа субъекта; fo: O ® L ¾ уровень конфиденциальности объекта;

V = B ´ F ¾ множество состояний системы;

OP = { Read, Write, Reset } ¾ множество операций (табл. 6.1).

Таблица 6.1. Условия и результаты выполнения операций

| Операция | Условия выполнения | Результат выполнения операции |

| Read (s, o) | fs(s) ≥ fo(o) | f* = f; b* = b È {(s, o, read)} |

| Write (s, o) | fs (s) ≤ fo (o) | fs * = fs; fo* (o) = fs (s); для каждого o ’¹ o справедливо равенство fo *(o ’) = fo (o ’); если fo *(o) < fo (o), тосодержимое o очищается; b * = b È {(s, o, write)} |

| Reset(s, o) | fs(s) > fo(o) | fs* = fs; b* = b; для каждого o’ ¹ o справедливо равенство fo*(o’) = fo(o’); fo*(o) = ÅL (максимальный уровень конфиденциальности) |

W Í OP ´ V ´ V ¾ множество действий системы, где тройка (op, (b*, f*), (b, f)) Î W означает, что система в результате выполнения операции op Î OP перешла из состояния (b, f) в состояние (b*, f*).

В результате выполнения операции Write уровень конфиденциальности объекта понижается до уровня доступа субъекта. Если это понижение реально происходит, то вся информация в объекте стирается. В результате выполнения операции Reset уровень конфиденциальности объекта становится максимально возможным в системе. При этом в системах, в которых несколько субъектов одновременно могут запрашивать доступ к одному и тому же объекту, может потребоваться уточнение порядка использования операций Write и Reset.

Дадим определения ss -свойства и *-свойства для реализации политики low - watermark в модели Белла-ЛаПадулы.

Определение 6.18. Доступ (s, o, r) Î S ´ O ´ R обладает ss -свойством относительно f Î F, если r Î { read, write } и fs (s) ≥ fo (o).

Определение 6.19. Доступ (s, o, r) Î S ´ O ´ R обладает *-свойством относительно f Î F, если он удовлетворяет одному из условий:

- r = read и fs (s) ≥ fo (o);

- r = write и fs (s) = fo (o).

Определение 6.20. Состояние системы (b, f) Î V обладает ss -свойством (*-свойством), если каждый элемент (s, o, r) Î b обладает ss -свойством (*-свойством) относительно f.

Определение 6.21. Состояние системы называется безопасным, если оно обладает ss -свойством и * -свойством одновременно.

Лемма 6.1. Операции Read, Write, Reset переводят систему из безопасного состояния в безопасное состояние.

Доказательство. Из описания операций Read, Write, Reset следует, что в результате их выполнения последующее состояние системы обладает ss -свойством и * -свойством, если исходное состояние обладало ss -свойством и * -свойством. Лемма доказана. ■

Заметим, что условие стирания информации при выполнении операции Write является существенным. Хотя при его отсутствии лемма 6.1 формально останется истинной. Однако в этом случае система не будет безопасной, так как возможно возникновение запрещенного информационного потока. Например, субъект, запрашивая доступ на запись к объекту, понижает его уровень конфиденциальности, после чего он может запросить доступ на чтение к этому объекту (рис. 6.2).

Данный пример еще раз демонстрирует уязвимость определений безопасности в классической моделиБелла-ЛаПадулы.

Примеры реализации запрещенных информационных потоков

Основной проблемой при реализации мандатной политики безопасности является обеспечение безопасности информационных потоков. Это связано с тем, что крайне сложно в современных КС выявить возможные запрещенные информационные потоки по памяти и, особенно, по времени. Кроме того, разработчиками КС мандатного управления доступом нередко упускается из виду, что система защиты должна не только препятствовать доступу к объектам с высоким уровнем конфиденциальности субъектов, не имеющих на это прав. Она должна также обеспечивать защиту от возникновения информационных потоков от объектов с большим уровнем конфиденциальности к объектам с меньшим уровнем конфиденциальности, реализуемых с использованием кооперации субъектов, имеющих доступ к конфиденциальной информации.

|

|

|

|

|

Дата добавления: 2014-11-20; Просмотров: 1300; Нарушение авторских прав?; Мы поможем в написании вашей работы!