КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Введение в криптографию 1 страница

Исторический процесс развития средств и методов защиты информации выработал три основных способа защиты.

Первый способ защиты информации – физическая защита от противника материального носителя информации (пергамента, бумаги, магнитной ленты и т.д.), например, передача информации специальным курьером с охраной, перстень с контейнером для тайного послания и т.п.

Второй способ защиты информации – стеганография. Применение стеганографии обеспечивает сокрытие от противника самого факта передачи информации. Стеганографическая защита информации обеспечивается различными способами, например:

- использованием «невидимых» носителей информации (микропленок);

- применением симпатических чернил, которые становятся видимыми при соответствующей химической обработки носителя информации;

- маскированием секретной информации обычным посланием и т.д.

В современной стеганографии имеется достаточно широкий спектр методов защиты информации [1,12].

Третий, наиболее надежный и распространенный способ защиты информации – криптографический. Именно криптографическим методам защиты информации и посвящено данное учебное пособие.

1.1. Основные понятия и определения криптографии

Рассмотрим основные понятия, принятые в криптографии [1,2,8-11], и вначале определим, что такое криптография.

Криптография - это раздел прикладной математики (криптологии), изучающий модели, методы, алгоритмы, программные и аппаратные средства преобразования информации (шифрования) в целях сокрытия ее содержания, предотвращения видоизменения или несанкционированного использования. На решение взаимообратных задач нацелен криптоанализ. Криптоанализ - это раздел прикладной математики (криптологии), изучающий модели, методы, алгоритмы, программные и аппаратные средства анализа криптосистем или их входных и выходных сигналов с целью извлечения конфиденциальных параметров, включая открытый текст. Таким образом, криптография и криптоанализ составляют единое целое и образуют науку - криптологию, которая с самого начала развивалась как двуединая наука.

Исторически центральным понятием криптографии является понятие шифра. Шифром называется совокупность обратимых криптографических преобразований множества открытых текстов на множество зашифрованных текстов, проводимых с целью их защиты. Конкретный вид криптографического преобразования открытого текста определяется с помощью ключа шифрования. Открытым текстом называют исходное сообщение, которое подлежит зашифрованию. Под зашифрованием понимается процесс применения обратимого криптографического преобразования к открытому тексту, а результат этого преобразования называется шифртекстом или криптограммой. Соответственно, процесс обратного криптографического преобразования криптограммы в открытый текст называется расшифрованием.

Расшифрование нельзя путать с дешифрованием. Дешифрование (дешифровка, взлом) - процесс извлечения открытого текста без знания криптографического ключа на основе перехваченных криптограмм. Таким образом, расшифрование проводится законным пользователем, знающим ключ шифра, а дешифрование - криптоаналитиком.

Криптографическая система - семейство преобразований шифра и совокупность ключей. Само по себе описание криптографического алгоритма не является криптосистемой. Только дополненное схемами распределения и управления ключами оно становится системой.

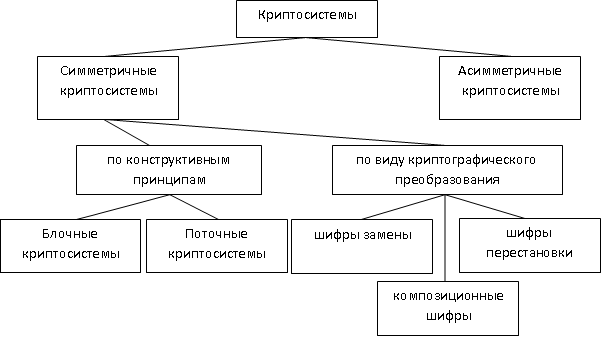

Классификация криптосистем представлена на рис. 1.1.

Рис. 1.1. Классификация криптосистем

Более полная классификация криптосистем приведена, например в [1,10].

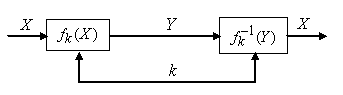

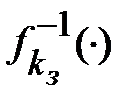

Симметричные криптосистемы (криптосистемы с секретным ключом) построены на принципе сохранения в тайне ключа шифрования. На рис. 1.2 представлена упрощенная структурная схема симметричной криптосистемы. Перед использованием симметричной криптосистемы пользователи должны получить общий секретный ключ  и исключить доступ к нему злоумышленника. Открытое сообщение

и исключить доступ к нему злоумышленника. Открытое сообщение  подвергается криптографическому преобразованию

подвергается криптографическому преобразованию  и полученная криптограмма

и полученная криптограмма  по открытому каналу связи передается получателю, где осуществляется обратное преобразование

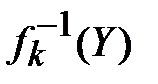

по открытому каналу связи передается получателю, где осуществляется обратное преобразование  с целью выделения исходного открытого сообщения

с целью выделения исходного открытого сообщения  .

.

Рис. 1.2. Упрощенная структурная схема симметричной криптосистемы

Симметричные криптосистемы классифицируются по различным признакам [1,2,10]: по виду криптографического преобразования; по конструктивным принципам; по виду защищаемой информации; по криптографической стойкости и т.д. Чаще всего используются первые два признака классификации. В связи с этим множество симметричных криптосистем делится:

- по виду криптографического преобразования – на шифры перестановки, шифры замены и композиционные шифры;

- по конструктивным принципам – на поточные криптосистемы и блочные криптосистемы.

Под шифром перестановки понимается переупорядочение букв исходного сообщения, в результате которого он становиться нечитаемым. Под шифром замены понимается преобразование, которое заключается в замене букв исходного сообщения на другие буквы по более или менее сложному правилу. Композиционные шифры строятся на основе шифров замены и перестановки. Блочные симметричные криптосистемы (БСК) представляют собой семейство обратимых криптографических преобразований блоков исходного сообщения. Поточные криптосистемы (ПСК) преобразуют посимвольно исходное сообщение в криптограмму.

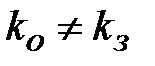

Отличительной особенностью асимметричных криптосистем (криптосистем с открытым ключом) является то, что для зашифрования и расшифрования информации используются разные ключи. На рис. 1.3 представлена упрощенная структурная схема асимметричной криптосистемы. Криптосистема с открытым ключом определяется тремя алгоритмами: генерации ключей, шифрования и расшифрования. Алгоритм генерации ключей позволяет получить пару ключей  , причем

, причем  . Один из ключей

. Один из ключей  публикуется, он называется открытым, а второй

публикуется, он называется открытым, а второй  , называется закрытым (или секретным) и храниться в тайне. Алгоритмы шифрования

, называется закрытым (или секретным) и храниться в тайне. Алгоритмы шифрования  и расшифрования

и расшифрования  таковы, что для любого открытого текста

таковы, что для любого открытого текста  выполняется равенство

выполняется равенство  .

.

Рис. 1.3. Упрощенная структурная схема асимметричной криптосистемы

1.2. Из истории криптографии

По мнению ряда специалистов, криптография по возрасту – ровесник египетских пирамид. В документах древних цивилизаций (Индии, Египта, Месопотамии) есть сведения о системах и способах составления шифрованных писем.

В криптографии с древних времен использовались два вида шифров: замены (подстановки) и перестановки. Историческим примером шифра замены является шифр Цезаря (I век до н.э.), описанный историком Древнего Рима Светонием. Гай Юлий Цезарь использовал в своей переписке шифр собственного изобретения. Применительно к русскому языку он состоит в следующем. Выписывается алфавит, а затем под ним выписывается тот же алфавит, но с циклическим сдвигом на три буквы влево:

| А | Б | В | Г | Д | Е | … | Э | Ю | Я |

| Г | Д | Е | Ё | Ж | З | … | А | Б | В |

Зашифрование заключается в выборе буквы из первой строки и замену ее на букву второй строки, расшифрование представляет собой обратную операцию. Например, РИМ – УЛП. Ключом шифра Цезаря является величина циклического сдвига. Гай Юлий Цезарь всю жизнь использовал один и тот же ключ – сдвиг на 3 буквы. Приемник Юлия Цезаря – Цезарь Август использовал тот же шифр, но со сдвигом на одну букву. Светоний не приводит фактов дешифрования шифра Цезаря, однако в те времена, когда царила всеобщая неграмотность, даже обычное открытое послание могло остаться непрочитанным.

Одним из первых физических приборов, реализующих шифр перестановки является скитала. Он был изобретен в древней Спарте (V век до н.э.). Кроме Древней Греции прибор скитала использовался широко и в Древнем Риме. Скитала (в переводе - «жезл») представляет собой цилиндр заданного диаметра. На цилиндр наматывался ремень из пергамента, на который наносился текст сообщения вдоль оси цилиндра. Затем ремень сматывался и отправлялся получателю сообщения. Последний, имея аналогичный цилиндр, расшифровывал сообщение. Ключом шифра является диаметр скитала. Изобретение дешифровального устройства приписывается Аристотелю. Он предложил использовать для дешифрования конусообразное «копье», на которое наматывался перехваченный ремень, до тех пор, пока не появлялся осмысленный текст.

Одним из первых исторических имен, которое упоминается в связи с криптографией, это имя Энея - легендарного полководца, защитника Трои. В области тайнописи Энею принадлежат два изобретения. Первое из них – так называемый диск Энея. Его принцип прост. На диске размером 10-15 см и толщиной 1-2 см высверливались отверстия по числу букв алфавита. В центре диска закреплена катушка с нитью. При зашифровании нитка последовательно протягивалась через отверстия соответствующие буквам послания. Диск отсылался получателю, который вытягивал нитку из отверстий и получал сообщение в обратном порядке. Другим устройством является линейка Энея. Здесь вместо диска использовалась линейка с числом отверстий, равным числу букв в алфавите. Буквы по отверстиям располагались в произвольном порядке. К линейке прикреплялась катушка с нитью. При шифровании нить протягивалась через отверстие, соответствующее букве шифруемого послания, при этом на нити в месте прохождения отверстия завязывался узелок. Таким образом, зашифрованное послание представляло собой нить с узелками, в которой каждой букве ставилось в соответствие расстояние между узелками нити. Ключом шифра являлся порядок следования букв по отверстиям линейки. Аналогичное линейке Энея кипу (узелковое письмо) получило широкое распространение у индейцев Центральной Америки.

Еще оно изобретение древних греков – квадрат Полибия (Полибий – греческий государственный деятель, полководец, историк III века до н.э):

| A | B | C | D | E | |

| A | A | B | C | D | E |

| B | F | G | H | I,J | K |

| C | L | M | N | O | P |

| D | Q | R | S | T | U |

| E | V | W | X | Y | Z |

Применительно к современному латинскому алфавиту шифрование по этому квадрату заключалось в следующем. Шифруемая буква заменялась на координаты квадрата, в котором она записана. Так буква R заменяется на DB. При расшифровании каждая пара букв определяет соответствующую букву сообщения. Например, TABLE – DDAAABCAAE. Ключом этого шифра является сам квадрат. Усложненный вариант квадрата Полибия заключается в произвольном порядке записи букв в квадрате. При этом для запоминания такого произвольного порядка использовался лозунг, который представлял собой слово, записываемое без повтора букв в квадрат, а оставшиеся клетки квадрата заполнялись по порядку их следования остальными буквами алфавита. Например, THE APPLE соответствует THEAPL.

Интересно отметить, что в несколько измененном виде квадрат Полибия дошел до наших дней и получил название «тюремный шифр». Для его использования достаточно знать только естественный порядок букв в алфавите. Стороны квадрата обозначаются не буквами, а цифрами. Каждая цифра кодируется определенным количеством стуков. При передаче сообщения сначала «отстукивается» номер строки, а затем номер столбца. «Тюремный шифр» строго говоря, не является шифром, это способ кодировки сообщения с целью его приведения к виду удобному для передачи по каналу связи (тюремная стена).

Во времена средневековья европейская криптография приобрела сомнительную славу, отголоски которой слышаться и в наши дни. Дело в том, что криптографию стали отождествлять с черной магией, астрологией, алхимией, к шифрованию призывались мистические силы. Для шифрования сообщений рекомендовалось использовать «магические квадраты». Магия этих квадратов заключалась в том, что сумма чисел по строкам, столбцам и полным диагоналям равнялась одному числу. Шифрование по «магическому квадрату» заключалось в следующем. Буквы сообщения вписывались в квадрат согласно записанным в них числам, а в пустые клетки вставлялись произвольные буквы. Шифртекст выписывался в оговоренном заранее порядке. Например, сообщение ПРИЕЗЖАЮ СЕГОДНЯ зашифрованное с помощь «магического квадрата»:

| 16У | 3И | 2Р | 13Д |

| 5З | 10Е | 11Г | 8Ю |

| 9С | 6Ж | 7А | 12О |

| 4Е | 15Я | 14Н | 1П |

имеет вид УИРДЗЕГЮСЖАОЕЯНП. Данный шифр – обычный шифр перестановки, однако считалось, что особую стойкость ему придает волшебство «магического квадрата».

В XV веке аббат Тритемий сделал два новаторских предложения в области криптографии: он предложил шифр «Аве Мария» и шифр, основанный на периодически сдвигаемом ключе. Наиболее серьезное предложение Тритемия, дошедшее до наших дней, заключается в придуманной им таблице:

| A | B | C | D | … | W | X | Y | Z |

| B | C | D | E | … | X | Y | Z | A |

| C | D | E | F | … | Y | Z | A | B |

| … | … | … | … | … | … | … | … | … |

| Y | Z | A | B | … | U | V | W | X |

| Z | A | B | C | … | V | W | X | Y |

Первая буква текста шифруется по первой строке, вторая буква по второй строке и так далее. Первая строка одновременно является строкой букв открытого текста. Например, FIGHT – FJIKX. В первоначальном варианте в шифре Тритемия отсутствовал ключ. Секретом являлся сам способ шифрования. Дальнейшее усложнение шифра шло двумя путями: введением произвольного порядка расположения букв в таблице; усложнением порядка выбора строк таблицы при шифровании. Следует сказать, что шифр Цезаря является частным случаем шифра Тритемия.

Шифр «Аве Мария» основан на принципе замены букв шифруемого текста на целые слова, из которых составлялись внешне невинные сообщения. Например, Н – «Я», «ЗДЕСЬ»; Е – «ЖДУ», «БУДУ»; Т – «ДОМА», «ВЕЧЕРОМ». Тогда открытому сообщению НЕТ могут соответствовать послания «Я ЖДУ ДОМА», «ЗДЕСЬ БУДУ ВЕЧЕРОМ».

В XVII веке английский философ и ученый лорд-канцлер Френсис Бэкон выдвинул главные требования к шифрам: «Они не должны поддаваться дешифрованию, не должны требовать много времени для написания и чтения, не должны возбуждать никаких подозрений». Эти требования актуальны и сегодня.

Широко использовали шифры и братства «вольных каменщиков» (масонов). Шифр «вольных каменщиков» является шифром замены и вопреки распространенному мнению не является стойким, но представляет определенный интерес. Шифрование заключается в замене букв открытого текста символами по правилу:

| А: | B: | C: | J. | K. | L. | S | T | U | ||

| D: | E: | F: | M. | N. | O. | V | W | X | ||

| G: | H: | I: | P. | Q. | R. | Y | Z |

Например, APPLE соответствует криптограмме вида:

| : | . | . | . | : |

При походе на Россию Наполеон использовал шифр «вольных каменщиков» в низших звеньях своей связи, однако шифр достаточно быстро был раскрыт русскими дешифровальщиками.

В XVI веке итальянец Альберти впервые выдвинул идею двойного шифрования, т.е. текст после первого шифрования подвергался повторному шифрованию. Альберти также принадлежит шифр, который он называл «шифром, достойным королей». Реализация шифра осуществлялась с помощью шифровального диска. На внешний неподвижный диск наносились буквы и цифры под которыми располагались буквы и цифры внутреннего подвижного диска. Процесс шифрования прост – буквам и цифрам открытого текста ставились в соответствие буквы и цифры внутреннего диска. После зашифровывания слова послания внутренний диск сдвигался на один шаг. Начальное положение дисков заранее оговаривалось. Диск Альберти с незначительными изменениями использовался вплоть до начала XX века.

В XVI веке заметный вклад в развитие криптографии внесли Матео Ардженти, Жовани Батиста Белазо, Джовани Батиста Порта, Кордано и др. Матео Ардженти был криптографом папы римского, именно ему принадлежит идея использования слова-лозунга для придания алфавиту легко запоминаемого смешанного вида. Ардженти также предложил вставлять в шифртекст большое количество букв «пустышек», устранять пунктуацию, не вставлять в шифртекст открытые слова («клер»), заменять буквы шифртекста на цифры. Белазо и Порта развили идеи Ардженти в своих трудах «Шифр сеньора Белазо» и «О тайной переписке».

Существенный вклад в развитие криптографии внес математик, врач и философ Кордано. Предложенный им шифр вошел в историю под названием «решетка Кордано». «Решетка Кордано» - это шифр перестановки, суть которого заключается в следующем. Брался лист плотного материала (картон, пергамент), представляющий собой квадрат в котором вырезаны «окна». При шифровании квадрат накладывался на лист бумаги и сообщение вписывалось в «окна», затем квадрат поворачивался на 90 градусов и сообщение продолжали записывать в «окна» повернутого квадрата. Такая процедура продолжалась до полного поворота квадрата на 360 градусов. Главное требование «решетки Кордано» - при всех поворотах «окна» не должны попадать на дно и тоже место, а при полном повороте квадрата все места в шифртексте оказываются занятыми. Шифртекст считывался по строкам из полученной таблицы. Предложенный Кордано шифр лежит в основе знаменитого шифра Ришелье, в котором шифрованный текст внешне имел вид обычного послания. Накладывая на лист с таким посланием прямоугольник прорезанными с окнами можно было прочесть сообщение. Шифр Ришелье не относиться ни к шифрам замены, ни к шифрам перестановки, он представлял собой стеганографический способ защиты информации. Такого рода шифром пользовался русский писатель и государственный деятель А.С. Грибоедов будучи послом в Персии.

Кордано выдвинул, но не успел целиком реализовать идею «самоключа». Суть ее заключается в использовании в качестве ключа части открытого сообщения.

Познакомившись в трудами Тритемия, Белазо, Кордано и Альберти французский государственный деятель Блез де Виженер разработал собственный шифр, который получил название шифр Виженера. Суть шифра заключалась в том, что выбирался секретное слово, которое являлось ключом шифра. Это слово выписывалось под открытым сообщением периодически. Верхняя буква открытого текста соответствовала столбцу таблицы Тритемия, а нижняя буква ключа – строке таблицы Тритемия, буква, стоящая на пересечение строки и столбца являлась буквой шифртекста. Шифр Виженера представляет собой шифр замены. В последующем этот шифр был несколько упрощен для практического использования начальником первого в Германии государственного дешифровального отдела графом Гронсфельдом. Шифр Виженера и шифр Гронсфельда являются по сути дела родоначальниками широко используемого в настоящее время шифра гаммирования. Шифр Виженера использовался в различных вариантах вплоть до XIX века. Одним из наиболее известных модификаций шифра Виженера является шифр английского адмирала Бофора. Достоинство шифра Бофора заключается в том, что правило зашифрования сообщений и их расшифрования совпадают.

Широкое развитие криптографии в XVI веке было связано в развитие естественных наук, математики. В это же время в Европе появляются первые специальные органы дипломатической службы, которые занимались вопросами шифрования собственной корреспонденции и дешифрования перехваченной корреспонденции. XVII-XVIII века вошли в историю криптографии как эра «черных кабинетов». «Черные кабинеты» - специальный государственный орган по перехвату, перлюстрации и дешифрованию переписки, в первую очередь дипломатической. В штат «черных кабинетов» входили дешифровальщики, агенты по перехвату почты, писцы-копировальщики, переводчики, специалисты по подделке печатей, химики, специалисты по подделке почерков и т.д. Эти специалисты ценились весьма высоко и находились под особым покровительством властей, предательство очень сурово наказывалось.

В XIX веке появляются первые механические шифровальные устройства. Наиболее известными являются изобретения полковника американской армии Д. Уодсворта и английского инженера Ч. Уитстона. Устройство Уодсворта (1817 г.) представляло механический шифратор основными элементами которого были два шифровальных диска, на торце дного располагались буквы английского алфавита, а на торце второго буквы и цифры от 2 до 8. Литеры на втором диске били съемные, что позволяло менять алфавит шифрованного текста. Диски помещались в футляр с прорезанными в нем окнами. При вращении первого диска в верхнем окне выставлялась буква открытого сообщения. Диски были соединены шестеренчатой передачей, поэтому в нижнем окне появлялась соответствующая буква шифртекста. Устройство было снабжено специальной кнопкой для разъединения дисков. Это требовалось для того, чтобы обеспечивать установку устройства в заданное начальное положение. В устройстве Уодсворта просматриваются идеи Альберти, Тритемия, Виженера. Несмотря на то, что устройство было достаточно громоздким, к тому же в это время господствовали «ручные» шифры, которые не требовали специальных приспособлений, оно послужило толчком к развитию механических устройств для шифрования и расшифрования сообщений.

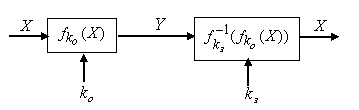

Интересное предложение по созданию механического устройства шифрования сделал Ч. Уитстон во второй половине XX века. В устройстве Уитстона просматриваются идеи Альберти, а также Уодсворта. Внешне устройство Уитстона напоминает диск Альберти, однако в нем реализована парадоксальная идея – алфавит открытого текста содержит большее количество знаков, чем шифрованного. Проблема неоднозначности в определении букв открытого сообщения решена Уитстоном блестяще. На рис. 1.4 представлен внешний вид устройства Уитстона.

Внешний диск, диск алфавита открытого текста, состоял из 27 знаков (26 букв английского алфавита и специального знака "+", означающего пробел). Внутренний алфавит определяет алфавит открытого текста и состоит из обычных 26 букв, расположенных в произвольном ключевом порядке. На той же оси, что и диски (алфавиты) устройства, соединенные шестернями размером 27×26 соответственно, расположены две стрелки, как в современных часах.

Рис. 1.4. Внешний вид устройства Ч. Уитстона

В начале шифрования большая (длинная) стрелка указывает на знак "+". Малая стрелка, связанная с большой резьбовой шестеренкой, ставилась в то же положение, т.е. "часы" показывали "12.00". Набор букв открытого текста производился поворотом большой стрелки по направлению движения часовой. После такого поворота малая стрелка указывает знак шифрованного текста. Таким образом, при полном повороте большого диска малый диск смещался на единицу по отношению к исходному взаимному состоянию двух дисков, что приводило к сдвиговому изменению алфавита шифрованного текста по отношению к алфавиту открытого текста. По окончании каждого слова большая стрелка становилась на знак "+", буква, на которую при этом указывала короткая стрелка, записывалась как знак шифрованного текста. Во избежание неоднозначности расшифрования, удвоение букв в открытом тексте не допускается. Повторную букву следует либо пропустить, либо ставить вместо нее какую-нибудь редкую букву, например Q. Например, слово THE APPLE при шифровании записывается как +THE+APLE+ или +THE+APQLE+.

Изобретение Уитстона, также как и Уодсворта, не нашло широкого применения. Однако судьба другого его предложения в области криптографии - шифра биграммной замены - сложилась лучше, хотя шифр несправедливо был назван именем друга изобретателя барона Плейфера. Вместе с тем, сам Плейфер вел себя весьма корректно: популяризируя изобретение, он всегда указывал имя автора – Уитстона, но история распорядилась иначе: шифру было присвоено имя не изобретателя, а популяризатора. Шифр Плейфера будет подробно рассмотрен в следующем разделе.

В начале XX века значительный вклад в развитие криптографии внес американец Г. Вернам. В 1917 году он, будучи сотрудником телеграфной компании, предложил идею автоматического шифрования телеграфных сообщений, суть которой заключается в следующем. Открытый текст представляется в коде Бодо (в виде пятизначных "импульсных комбинаций"). В этом коде, например, буква "А" имела вид (+ + — — —). На бумаге знак "+" означал отверстие, а знак "-" - его отсутствие. При считывании с ленты пятерка металлических щупов "опознавала" отверстия (при наличии отверстия щуп замыкал электрическую цепь). В линию связи посылались импульсы тока. Вернам предложил электромеханически покоординатно складировать импульсы знаков секретного текста с импульсами секретного ключа, представляющего из себя хаотический набор букв того же самого алфавита. Сложение, по современной терминологии, осуществлялось по модулю 2. Г. Вернам создал устройство, производящее операции шифрования автоматически, без участия шифровальщика, тем самым было положено начало так называемому "линейному шифрованию", когда процессы шифрования и передачи сообщения происходят одновременно. До той поры шифрование было предварительным, поэтому линейное шифрование существенно повышало оперативность связи. Шифр Вернама обладает исключительной криптографической стойкостью. В то же время очевиден и недостаток этой системы шифрования - ключ должна иметь ту же длину, что и открытый текст. Для расшифрования на приемном конце связи туда нужно передать (по тайным, защищенным каналам) ключ достаточной длины. При практической реализации это порождает проблемы, причем весьма существенные, что и предопределило скромное распространение шифров Вернама. Сам Вернам не был математиком-криптографом, тем не менее, он настаивал на том, что ключ шифра не должен повторяться при шифровании, и в этом, как показала история криптографии, он был прав. Его идеи породили новые подходы к надежной защите информации при передаче больших объемов сообщений.

Первая половина XX века стала «золотым веком» электромеханических шифровальных машин [11,12]. Наибольшую известность получило семейство немецких электромеханических шифровальных машин Enigma. Различные модификации этой шифровальной машины использовались германскими войсками с конца 1923 года вплоть до 1945 года. В 1943 году союзникам по антигитлеровской коалиции удалось «взломать» машину Enigma, что сыграло большую роль в победе во Второй мировой войне. Для передачи наиболее секретных сообщений во время Второй мировой войне немцами использовалась шифровальная машина Lorenz. В американской армии с 1923 по 1943 год использовалась механическое устройство для шифрования М-94. В основу этого устройства положен диск Альберти. Для защиты дипломатической переписки в США использовалась машина Хеберна MarkII. Шведский криптограф Б. Хагелин разработал для французской секретной полиции шифровальное устройство СD-57, а для французских спецслужб – шифровальную машину М-209. Модификация этой машины использовалась также и американскими военными во Второй мировой войне. С 1939 года по 1952 год японцы использовали шифровальную машину для защиты дипломатической переписки под названием «Тип 97» и ее модификацию. В США эти машины получили красочное обозначение «Пурпурный код» и «Красный код». В СССР перед войной и в годы Великой Отечественной войны широко использовалась малогабаритная дисковая кодировочная машина К-37 «Кристалл». Только в 1940 году было выпущено 100 комплектов этой машины. После войны были подведены итоги эксплуатации К-37 и проводилась работа по ее дальнейшему совершенствованию.

|

|

Дата добавления: 2014-12-26; Просмотров: 1852; Нарушение авторских прав?; Мы поможем в написании вашей работы!