КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Методы криптоанализа симметричных криптосистем 3 страница

,

,  ,

,  ,

,  .

.

Анализ решения системы уравнений (3.43) позволяет определить раундовый ключ  , а затем используя алгоритм формирования ключей алгоритма S-DES и метод полного перебора – ключ криптосистемы.

, а затем используя алгоритм формирования ключей алгоритма S-DES и метод полного перебора – ключ криптосистемы.

3.6 Дифференциальный (разностный) криптоанализ

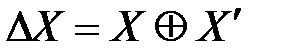

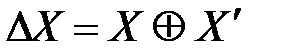

Метод дифференциального (разностного) криптоанализа предложен А. Бихамом и А. Шамиром, и, по мнению ряда специалистов компании IBM, является общим методом криптоанализа блочно-итерационных криптосистем. Идея заключается в анализе процесса изменения несходства для пары открытых текстов  , имеющих определенные исходные различия, в процессе прохождения через циклы шифрования с одним и тем же ключом.

, имеющих определенные исходные различия, в процессе прохождения через циклы шифрования с одним и тем же ключом.

Метод дифференциального криптоанализа будем рассматривать на примере криптосистемы S-DES. Пусть задана пара входов  и

и  , с несходством

, с несходством  . Известны перестановка

. Известны перестановка  и перестановка с расширением Е, а следовательно, известны и несходства

и перестановка с расширением Е, а следовательно, известны и несходства  на входе блоков замены

на входе блоков замены  и

и  . Выходы

. Выходы  и

и  известны, следовательно, известно и несходство

известны, следовательно, известно и несходство  , а значит, при известных перестановках

, а значит, при известных перестановках  и

и  известны несходства ΔС на выходе блоков замены

известны несходства ΔС на выходе блоков замены  и

и  . Доказано, что для любого заданного ΔA не все значения ΔС равновероятны. Комбинация ΔА и ΔС позволяет предположить значения битов для

. Доказано, что для любого заданного ΔA не все значения ΔС равновероятны. Комбинация ΔА и ΔС позволяет предположить значения битов для  и

и  . То, что

. То, что  и

и  известны, дает информацию о

известны, дает информацию о  . Несходство различных пар открытых текстов приводит к несходству получаемых криптограмм с определенной вероятностью. Эти вероятности можно определить, построив таблицы для каждого из блоков замены. Таблицы сроятся по следующему принципу: по вертикали располагаются все возможные комбинации

. Несходство различных пар открытых текстов приводит к несходству получаемых криптограмм с определенной вероятностью. Эти вероятности можно определить, построив таблицы для каждого из блоков замены. Таблицы сроятся по следующему принципу: по вертикали располагаются все возможные комбинации  , по горизонтали – все возможные комбинации ΔС, а на пересечении – число соответствий данного ΔС данному

, по горизонтали – все возможные комбинации ΔС, а на пересечении – число соответствий данного ΔС данному  .

.

Число наибольших совпадений указывает нам пару ΔA и ΔС, с помощью которой можно определить секретный ключ. Пара открытых текстов, соответствующих данным ΔА и ΔС называется правильной парой, а пара открытых текстов, не соответствующих данным ΔA и ΔС – неправильной парой. Правильная пара подскажет правильный ключ, а неправильная пара – случайный. Чтобы найти правильный ключ, необходимо просто собрать достаточное число предположений. Один из подключей будет встречаться чаще, чем все остальные. Фактически, правильный подключ появляется из всех возможных случайных подключей.

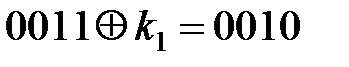

Рассмотрим пример применения дифференциального криптоанализа на практике. Вначале анализируются блоки замены и формируются таблицы зависимостей ΔА от ΔС. Анализ осуществляется следующим образом. Так как на вход каждого блока замены подается по четыре бита, то и размерность их суммы по mod2 не будет превышать четырех бит. Таким образом, диапазон изменения ΔА лежит в пределах 0000 – 1111. Однако, пара анализируемых текстов должна различаться хотя бы одним битом, тогда значение  не может использоваться для анализа. Поэтому диапазон изменения ΔА составляет 15 значений от 0001 до 1111. Каждое из значений ΔА может быть получено шестнадцатью возможными комбинациями входных данных блоков замены. Так, например,

не может использоваться для анализа. Поэтому диапазон изменения ΔА составляет 15 значений от 0001 до 1111. Каждое из значений ΔА может быть получено шестнадцатью возможными комбинациями входных данных блоков замены. Так, например,  может быть получено следующими возможными комбинациями:

может быть получено следующими возможными комбинациями:

0000Å0001, 0001Å0000, 0010Å0011, 0011Å0010, 0100Å0101, 0101Å0100,

0110Å0111, 0111Å0110, 1000Å1001, 1001Å1000, 1010Å1011, 1011Å1010,

1100Å1101, 1101Å1100, 1110Å1111, 1111Å1110.

При этом сумма выходов по mod2, полученных после прохождения любой пары данных входов через конкретный блок замены, не всегда совпадет с суммой выходов того же блока замены по mod 2 другой пары. Рассмотрим пару входов 0011Å0010, значение 0011 при прохождении через блок  даст 01, а значение 0010 – 00. Сумма этих выходов по mod2 будет равна ΔС

даст 01, а значение 0010 – 00. Сумма этих выходов по mod2 будет равна ΔС  . Рассмотрим другую пару входов 0101Å1011. При прохождении через блок

. Рассмотрим другую пару входов 0101Å1011. При прохождении через блок  значение 0101 даст нам 00, а 1011 – 11. Таким образом, ΔС

значение 0101 даст нам 00, а 1011 – 11. Таким образом, ΔС  . Из данного примера наглядно видно, что одному и тому же значению ΔА могут соответствовать различные ΔС. Результаты анализа блоков замены

. Из данного примера наглядно видно, что одному и тому же значению ΔА могут соответствовать различные ΔС. Результаты анализа блоков замены  и

и  приведен в табл. 3.6 и 3.7.

приведен в табл. 3.6 и 3.7.

Таблица 3.6. ΔС(ΔА) в блоке  Таблица 3.7. ΔС(ΔА) в блоке

Таблица 3.7. ΔС(ΔА) в блоке

| ΔА | ΔС | ΔА | ΔС | ||||||||

После того, как проведен анализ и построены таблицы, можно приступить к выявлению наилучшего ΔА и соответствующего ему ΔС, то есть пары (ΔА, ΔС). Из табл. 3.6 и 3.7 можно выделить несколько равновероятных пар. Для блока  такими парами будут: (0100, 01), (1011, 11), (1111,10), а для блока

такими парами будут: (0100, 01), (1011, 11), (1111,10), а для блока  - (0110, 10),

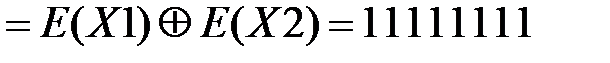

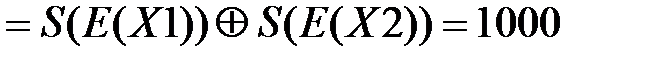

- (0110, 10),  , (1111, 00). Однако, следует учитывать, что ΔА равно сумме по mod2 переставленных и расширенных входных бит. Тогда можно выделить единственное значение ΔА=11111111, которому соответствует ΔС=1000. Именно эта пара и будет рассматриваться далее.

, (1111, 00). Однако, следует учитывать, что ΔА равно сумме по mod2 переставленных и расширенных входных бит. Тогда можно выделить единственное значение ΔА=11111111, которому соответствует ΔС=1000. Именно эта пара и будет рассматриваться далее.

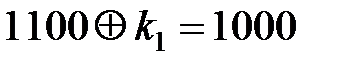

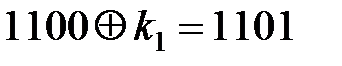

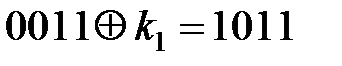

Зная наилучшее значение пары (ΔА,ΔС), можно приступить к нахождению ключа. Для этого понадобятся несколько пар открытых текстов (Х 1, Х 2), таких, что ΔА  , а ΔС

, а ΔС  . Для того, чтобы из зашифрованного сообщения Х 1 выделить

. Для того, чтобы из зашифрованного сообщения Х 1 выделить  , необходимо к последним четырем битам шифрованного сообщения добавить первые четыре бита, а затем учесть последнюю перестановку. Для удобства работы данные тексты и относящиеся к ним данные занесем в табл. 3.8.

, необходимо к последним четырем битам шифрованного сообщения добавить первые четыре бита, а затем учесть последнюю перестановку. Для удобства работы данные тексты и относящиеся к ним данные занесем в табл. 3.8.

Таблица 3.8. Пары (Х 1, Х 2), соответствующие наилучшим (ΔА, ΔС)

| № | Х 1 |

|

| Y 1 |

| № | Х 2 |

|

| Y 2 |

Рассмотрим приведенные пары открытых текстов, учитывая, что результат y складывается по mod2 с левой частью исходного сообщения. Так как на вход блоков замены  и

и  поступают значения

поступают значения  и

и  , то для всех Х 1 и Х 2 имеем следующее.

, то для всех Х 1 и Х 2 имеем следующее.

Для блока  :

:

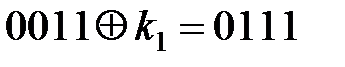

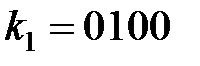

1. Пара (00011001, 01000110):  даст на выходе 10;

даст на выходе 10;  даст на выходе 00. На выходе блока

даст на выходе 00. На выходе блока  значение 10 получается в том случае, когда на его вход подается одно из значений 0100, 0101, 1000, 1101, а значение 00 – при входных 0010, 0111, 1010, 1011. Исходя из этого, имеем следующие возможные варианты:

значение 10 получается в том случае, когда на его вход подается одно из значений 0100, 0101, 1000, 1101, а значение 00 – при входных 0010, 0111, 1010, 1011. Исходя из этого, имеем следующие возможные варианты:

,

,  ;

;

,

,  ;

;

,

,  ;

;

,

,  ;

;

,

,  ;

;

,

,  ;

;

,

,  ;

;

,

,  .

.

2. Пара (11111001, 01000110). Для блока  данную пару рассматривать нет необходимости, так как первые четыре бита

данную пару рассматривать нет необходимости, так как первые четыре бита  и

и  будут аналогичны тем же битам предыдущей пары, а, следовательно, дадут такой же результат.

будут аналогичны тем же битам предыдущей пары, а, следовательно, дадут такой же результат.

Для блока  :

:

1. Пара (00011001, 01000110):  даст на выходе 11;

даст на выходе 11;  даст на выходе 11. На выходе блока

даст на выходе 11. На выходе блока  значение 11 получается в том случае, когда на его вход подается одно из значений 0001, 0010, 1100, 1101, а значение 11 – при входных 0001, 0010, 1101. Исходя из этого, имеем следующие возможные варианты:

значение 11 получается в том случае, когда на его вход подается одно из значений 0001, 0010, 1100, 1101, а значение 11 – при входных 0001, 0010, 1101. Исходя из этого, имеем следующие возможные варианты:

,

,  ;

;

,

,  ;

;

,

,  ;

;

,

,  ;

;

,

,  ;

;

,

,  ;

;

,

,  .

.

2. Пара (11111001, 01000110). Для блока  данную пару рассматривать нет необходимости, так как вторые четыре бита

данную пару рассматривать нет необходимости, так как вторые четыре бита  и

и  будут аналогичны тем же битам предыдущей пары, а следовательно дадут такой же результат.

будут аналогичны тем же битам предыдущей пары, а следовательно дадут такой же результат.

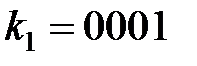

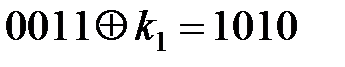

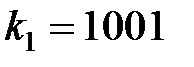

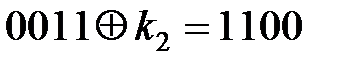

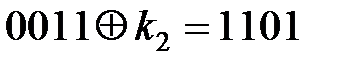

Объединив результаты анализа, получим следующие наиболее вероятные раундовые ключи:

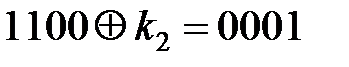

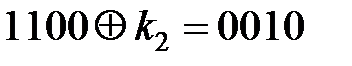

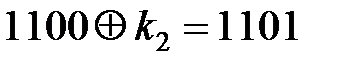

,

,  ,

,  ,

,

,

,  ,

,  ,

,

,

,  .

.

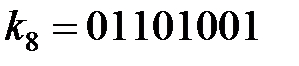

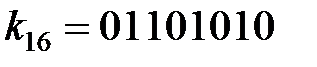

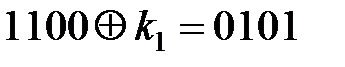

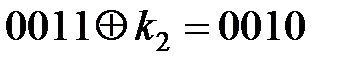

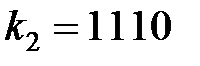

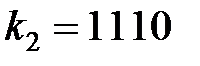

Как показала проверка, из всех возможных комбинаций,  является искомым раундовым ключом. Используя алгоритм формирования раундовых ключей алгоритма S-DES, остальные 2 бита ключа криптосистемы можно найти методом полного перебора.

является искомым раундовым ключом. Используя алгоритм формирования раундовых ключей алгоритма S-DES, остальные 2 бита ключа криптосистемы можно найти методом полного перебора.

|

|

Дата добавления: 2014-12-26; Просмотров: 441; Нарушение авторских прав?; Мы поможем в написании вашей работы!